可信一证通解决方案-安全-阿里云

基于阿里云高安全可用的可信云计算底座和业界领先的可信数据统一认证与分发服务,助力园区建议统一的身份安全认证与可分发,统一的权限验证与统一分发,对园区的门禁卡、芯片卡、手机虚拟卡、二维码、终端SAM模块等多重可信身份凭证介质进行统一的授权管理与数据安全分发,实现园区的门禁、食堂、商超、停车、休闲娱乐等一卡通用,让出入园区的每一个人都能够一卡在手,畅行园区。

一卡通系统针对持卡人的基本信息资料以及行业应用信息,做到一人一卡、一卡一户,一卡一密,实现信息的统一管理.中关村东升科技园.本方案基于高安全可信云计算和多安全载体业务汇聚分发配置专题库建立,并在可信分发基础上通过AI、大数据计算分析等智能引擎提供数据统计与分析能力,为园区运营管理者提供规程化、模式化的...

来自:

解决方案

云原生网关解决方案

云原生网关是阿里云提供的下一代网关解决方案,将流量网关 Nignx、微服务网关和安全网关三合一,解决了三层网关架构独立设计、独立运维导致的资源消耗大、性能损耗大、稳定性难控、安全防护复杂等难题。

容器服务 ACK.Serverless 应用引擎 SAE(Serverless App Engine)是一个全托管、免运维、高弹性的通用 PaaS 平台,提供了开源侧诸多增强能力和企业级高级特性.Serverless 应用引擎.应用实时监控服务 ARMS 作为一款云原生可观测产品平台,包含前端监控、应用监控、云拨测、Prometheus 监控、Grafana 服务等子产品.应用实时...

来自:

解决方案

移动网关

移动网关服务,源于阿里云移动开发平台。移动网关 MGS,连接移动客户端与服务端的枢纽。简化了的数据协议和通讯协议,从而显著提升开发效率和网络通讯效率。移动网关 MGS,为网络隔离的系统间提供高性能、高安全、高可靠的通信,同时保障内部系统的安全性,并发峰值高达“百亿次/分钟”,业务仍可平稳运行。

支持多种身份认证.支持多种数据加密.支持订阅者级别 CROS 配置.多种身份认证.支持从客户端发起的请求到后端服务所有节点的端到端的链路跟踪.交易系统的安全性保障.交易系统的安全性保障.纵使并发峰值高达“百亿次/分钟”,业务仍可平稳运行.亿级日活,2亿+在线连接.错误率在 0.7%以下.常年保持 99.999%.支持多种客户端通讯...

来自:

云产品

数字证书管理服务(原SSL证书)

阿里云为您提供证书服务,在云上签发DigiCert、GlobalSign、GeoTrust、CFCA、WoSign证书,实现网站HTTPS化,使网站可信,防劫持、防篡改、防监听。并对云上证书进行统一生命周期管理,简化证书部署,一键分发到云上产品。

物联网设备身份认证,保障端数据交互的真实性、唯一性.满足数据安全合规要求.高效快速接入设备,一键接入/删除设备.云上统筹管理.完善的开发组件,降低接入门槛,提升开发效率.数据安全中心.推荐搭配使用.HTTP网站容易造成传输数据被窃取,同时不符合浏览器对网站安全认证的要求,用户在浏览器打开网页时会提示“不安全”,...

来自:

云产品

终端访问控制系统UEM

阿里云终端访问控制系统UEM是以网络安全准入、终端安全管理、应用管理为基础的远程办公零信任解决方案产品,帮助用户构建安全、高效、易用的远程办公能力,支持基于多因素动态安全分析及准入,支持全终端类型全生命周期的管理能力

终端访问控制系统UEM(Unified Endpoint Management)通过对移动端和PC端办公设备(Windows、macOS、Android、iOS)的统一安全管理,助力企业数字办公转型,为企业员工提供随时、随地、高效、安全的办公体验,高效连接员工设备与企业资源,无论员工身在何处,都是理想办公空间.查看产品文档.终端访问控制系统 UEM.查看全部...

来自:

云产品

企业上云安全建设解决方案

企业上云安全建设解决方案通过简单三步,企业可快速评估自身安全问题,建设云上基础安全能力。第一步:评估安全风险,第二步:建设基础防护,第三步:防控业务风险,共建云上安全体系。

云盾身份认证.可以提供的服务.新BGP高防.Web应用防火墙.云盾身份认证.防控业务风险.提供多种安全产品及服务,对客户安全痛点问题以及业务特点为客户定制安全解决方案,全面帮助客户提升云上系统安全性.定制安全方案.任何运行在阿里云平台的开发者、公司、政府、社会机构的数据,所有权绝对属于客户,阿里云不以数据变现为...

来自:

解决方案

Salesforce on Alibaba Cloud

阿里云和Salesforce共同为中国客户带来了全球广受好评的CRM(客户关系管理)平台,包括销售云、服务云、电商云和 Salesforce 平台。它可以让企业的营销、销售、商务、服务和IT团队从任何地方一起协同工作,以提供卓越的客户体验。

更多产品和服务....阿里云上的Salesforce包括销售云、服务云、平台云、以及代表中国数字体验的社交电商,均由阿里云托管和运营,让在中国开展业务的企业能够充分利用Salesforce CRM客户关系管理平台,借助一整套自动化和工作流工具,为其销售和服务流程提供支持.阿里云上的Salesforce在中国的产品战略.查看全部日志.

来自:

云产品

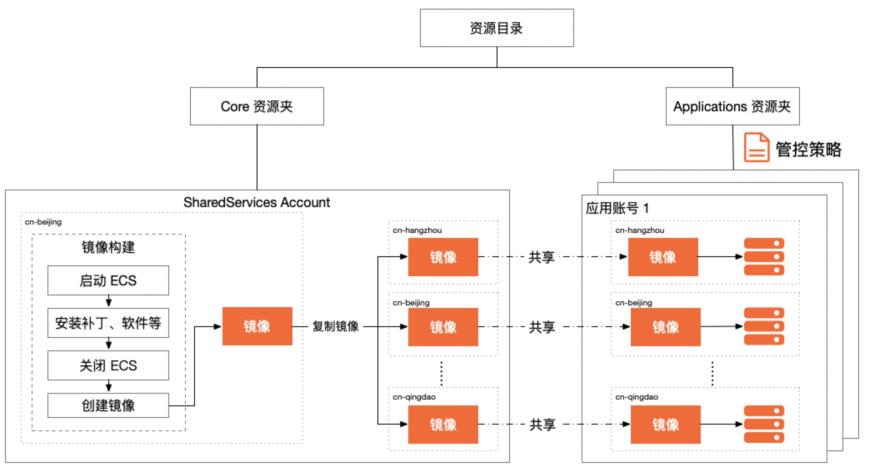

Golden Image构建和分发

1、企业在单独的SharedServices账号内进行镜像构建,统一管控,权限能够跟应用账号隔离。 2、通过管控策略,限制应用账号能够使用的镜像ID,避免应用账号使用不合规的镜像。 3、基于资源目录和自动化能力,能够批量、快速将镜像分发给所有应用账号,提升效率,规避手工误操作。

步骤1 使用 成 员 账 号(共 享 服 务 账 号),登录 CADT 控 制 台。(https://bpstudio.console.aliyun.com/)步骤2 单击新建>官方模板库新建。步骤3 在搜索框中搜索“Golden-Image构建与分发”,找到目标模板,将鼠标移动到模板图 标上,单击基于方案新建。文档版本:20210901 9 Golden Image构建与分发 镜像构建 注意:...

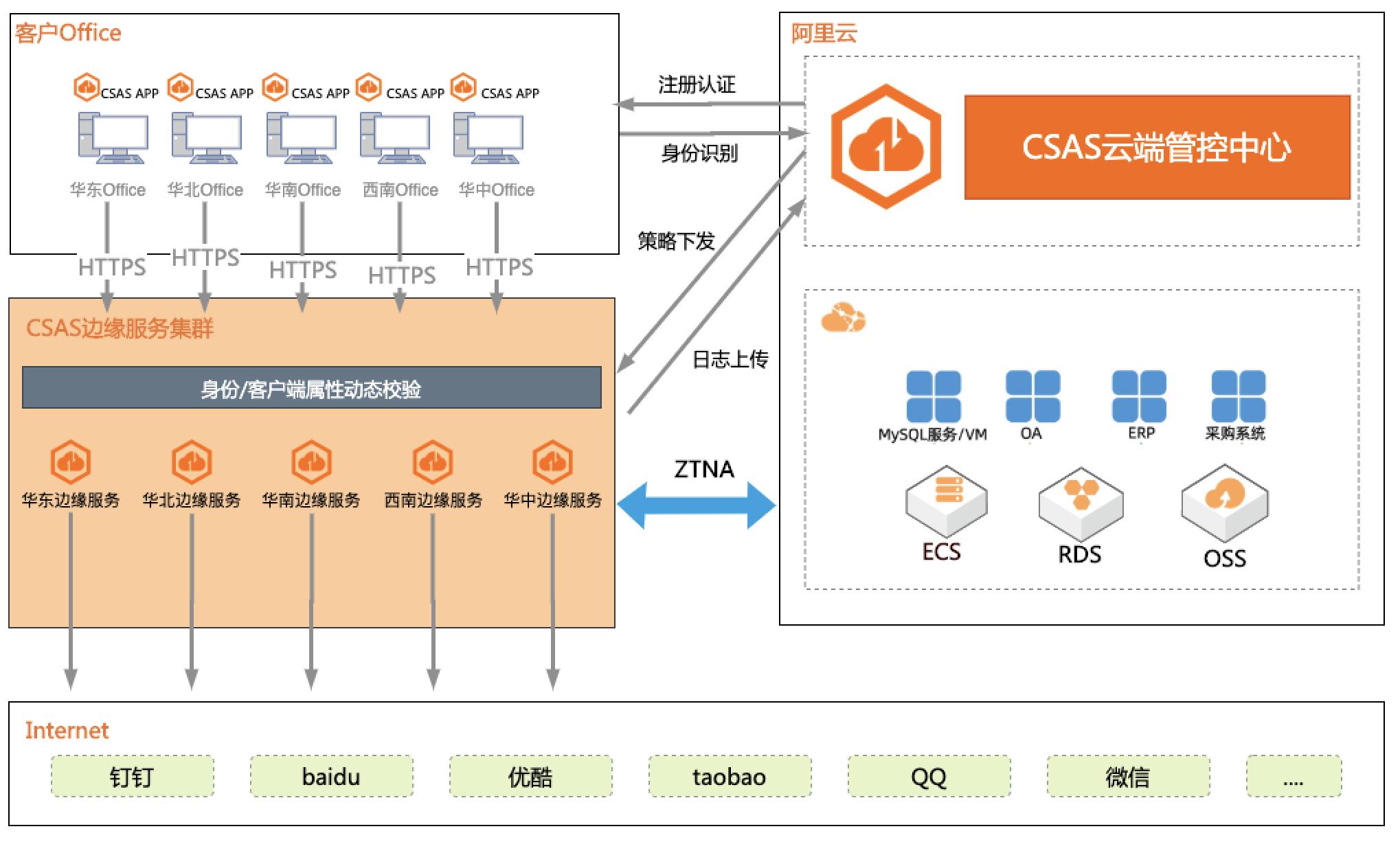

企业办公安全访问一体化

本场景模拟企业办公环境,基于 CSAS 服务构 建企业办公安全一体化方案,将“安全 + 网络” 能力无缝融合,实现了对云下办公终端安全的统 一管理,企业无需在投资复杂且昂贵的传统硬件 安全设备,即可快速构建安全、可靠、低成本的 办公安全防护体系。 1. 企业办公环境访问互联网的安全管理 2. 企业办公环境访问内网服务的安全管理 3. 企业办公网络、安全一体化管理

方案优势 办公安全统一管控,基于SASE安全模型,将安全+网络深度整合,SaaS交付方 案,一个平台即可为企业远程办公及分支/门店上网提供统一的安全管理能力。 毫秒级延迟,无感防护,依托阿里云海量的边缘节点资源,安全能力下沉至用户 边缘部署,互联网访问防护无感接入,远程办公接入可享受网络加速,给您极致 办公...

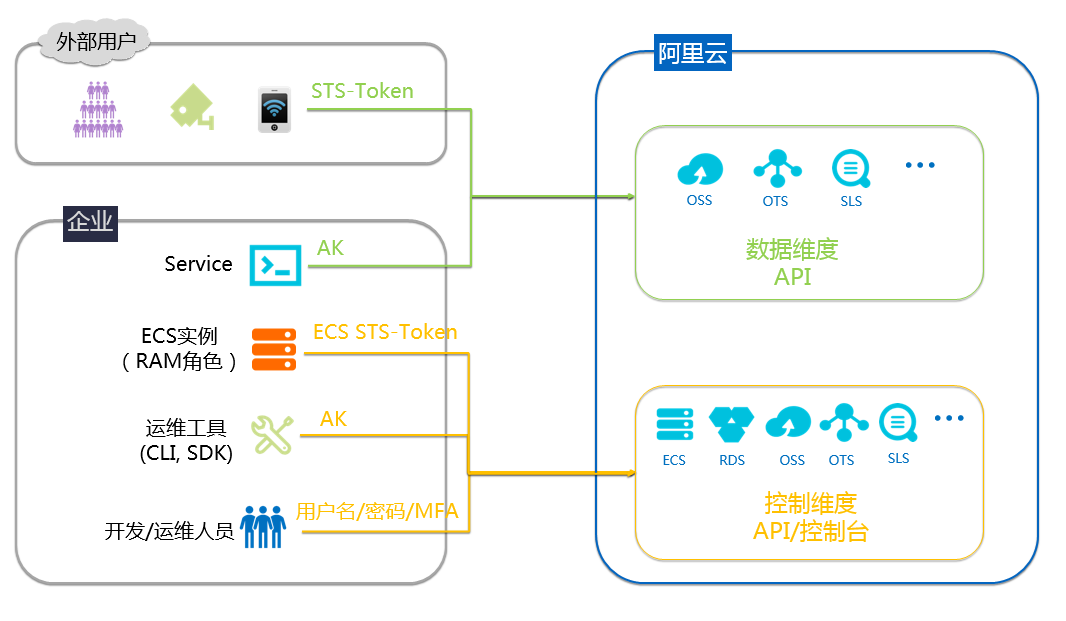

AK防泄漏

场景描述 用户名密码是开发运维人员访问阿里云控制台 的凭据,AK是软件程序访问阿里云资源的凭据。 如果AK被泄露,那么会造成非常严重的后果, 比如资源被释放导致业务不可用、大量服务器被 创建用来挖矿,等等。采用合适的方式来使用、 保护AK,是每一个云客户都必须关注的问题。 解决问题 1.避免AK被泄露 2.改进已经错误使用AK的方法 产品列表 访问控制RAM 云服务器ECS 操作审计Action Trail 云安全中心

允许应用程序通过获取角色身 份的动态令牌来访问云服务 API,从而实现无 AccessKey的应用身份与授权管理。ECS结合身份管理与访问控制 RAM服务提供的访问控制能力,允许给每一个 ECS示 例(即用户应用程序的运行环境)配置一个拥有合适权限的 RAM角色身份,应用程序 通过获取该角色身份的动态令牌来访问云服务 API。具体流程...

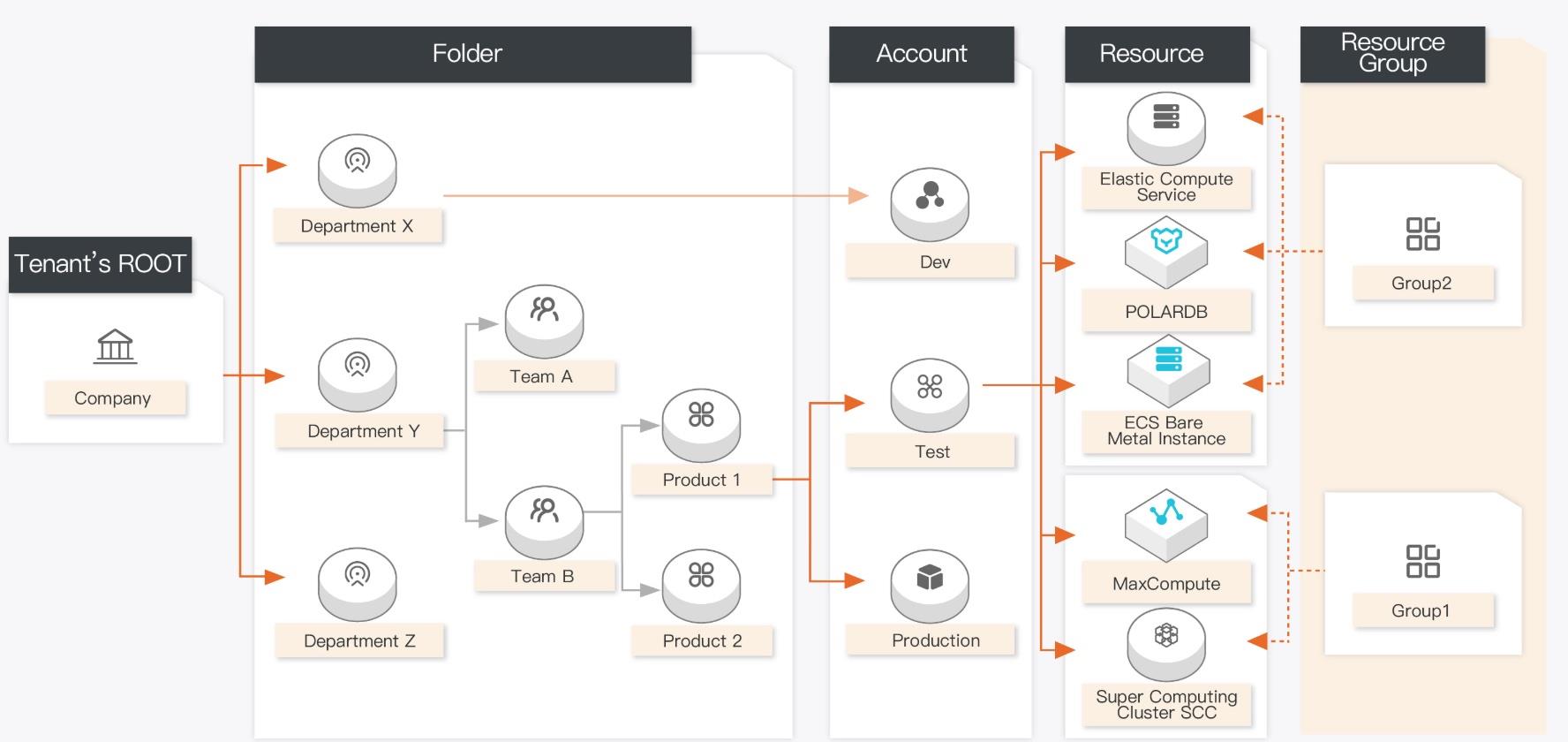

资源管理

场景描述 随着企业IT成熟度不断提高、管理的云上资源 不断增多,如何对资源进行高效管理的问题就会 凸显出来。阿里云的资源管理服务支持您按照业 务需要搭建适合的资源组织关系,使用目录、资 源夹、账号、资源组分层次组织与管理您的全部 资源,更好的实现项目成功。 解决问题 1.按照企业组织结构管理账号体系。 2.指定结算账号进行统一结算 3.统一管理成员账号权限系统 4.账号下的资源按照资源组进行分类 5.可以按照自定义财务单元进行分账管理 产品列表 资源管理

管控策略 资源目录管控策略是一种基于资源结构(资源夹或成员账号)的访问控制策略,可以 统一管理资源目录各层级内资源访问的权限边界,建立企业整体访问控制原则或局部 专用原则。管控策略只定义权限边界,并不真正授予权限,您还需要在某个成员账号 中使用访问控制(RAM)设置权限后,相应身份才具备对资源的访问权限。...

- 产品推荐

- 这些文档可能帮助您