引言

近日媒体报道,某SaaS公司由于内部员工恶意删库,导致业务停摆、市值蒸发超10亿。如何避免类似事件发生,是值得技术和企业管理人员共同关注的问题。从技术上看,核心数据库的高风险操作保护可以用类似阿里云DMS这样的产品来管理。但是从企业管理的层面看,您企业的云上账号是否安全?资源权限是否控制得当?也是值得关注的问题。

访问控制五个自查点

调研机构Cybersecurity Insiders指出,云安全面临的Top2威胁就是“滥用员工凭证和不正确的访问控制”。对上云企业来说,账号安全和资源合理授权是构筑立体防护体系的第一道门锁。

实际上,许多企业的重视度远远不够,阿里云的安全运维专家为您准备了五个访问控制自查问题,您可以看到自己的企业是不是尽可能规避了由于权限过大而引发的潜在风险:

- 使用阿里云主账号进行日常操作

- 为员工建了RAM用户,但是授权过大

- 对高权限RAM用户和高危操作没有访问条件控制

- 没有定期审计用户的权限和登录信息

- 缺乏权限的管理制度和流程

完成了自查,如果您的回答都是“否”,那恭喜您规避了访问控制的主要风险!如果您某一点存在问题,我们为您提供了解决方案。

解决之道

问题一:主账号滥用

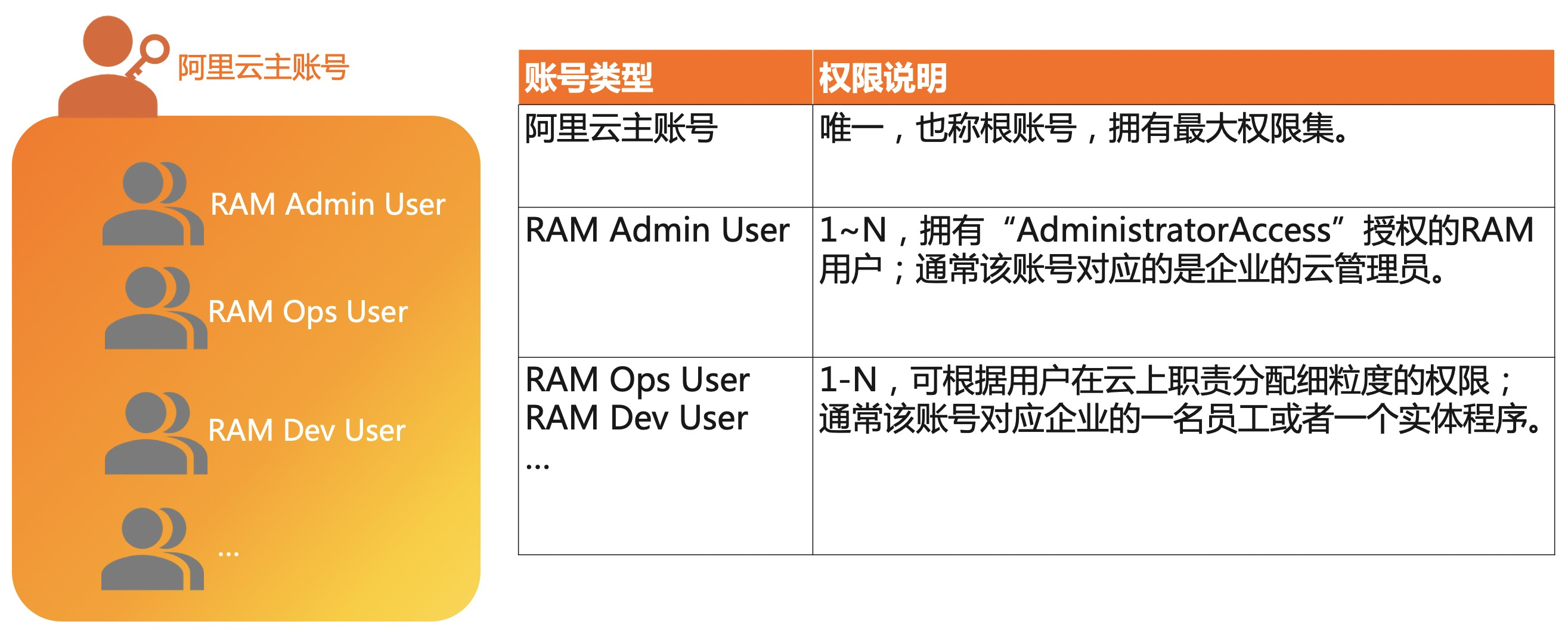

阿里云主账号相当于Linux操作系统的root用户,具有一个账号内的全部资源管理权限。如果日常工作中一直使用主账号,不但有误操作的风险,还有账号被盗而导致的数据泄露、数据被删除等更大的风险。

因此,应该只有在必须的情况下(如:进行企业实名认证),才应该使用主账号。您还应该为主账号设置复杂的密码,开启多因素认证(MFA)等保护措施。

关于如何管理主账号,详见:

设置主账号登录密码

为主账号设置MFA

在日常工作中,应该使用RAM用户。访问控制(RAM)是阿里云提供的身份和权限管理服务,您可以使用RAM创建多个用户,授予不同权限并分配给不同人员使用。

关于如何创建RAM用户并授权,详见:

创建RAM用户

为RAM用户授权

理解阿里云的主账号和用户

问题二:权限过大

这是常见问题,很多企业贪图操作方便,为所有RAM用户都配置管理员权限。其中有任何一个账号被盗,任何一个人误操作,都有可能造成严重的安全事故。 正确的做法是根据人员职责,只为其授予最小够用的权限。阿里云RAM为每个产品提供了只读权限和读写权限两个默认权限策略,同时还提供强大的自定义权限策略。您可以根据员工职责授予合适的策略,还可以把相同职责的用户添加到用户组,并为用户组统一授权。

虽然RAM提供了强大的授权能力,但进行过于复杂的权限管理往往也是一件费时费力的苦差事——而且一旦出错,可能后果严重。为了降低权限管理的复杂度,您应该从资源管理入手:思考哪些资源是同一个系统、同一个团队或同一个环境所使用的,将这些资源加入同一个资源组,相应的使用者就只需要授予资源组内的管理员或只读权限,不必针对单个资源进行授权了。

使用用户组根据角色进行授权

使用资源组进行按项目的资源授权

理解阿里云的授权

问题三:高危操作管控不足

有些用户拥有较高的权限,有的操作具有较高的危险性,针对这些用户和操作,管控力度显然需要更大。除了更仔细的检查权限分配情况,有哪些办法可以更进一步呢?这里介绍一种行之有效的访问控制方式,即限制访问发生时的环境条件:

基于这些信息,您可以控制对高危操作的权限生效条件。例如,只允许通过办公网IP进行敏感信息的读取操作,只允许使用了MFA认证的用户进行资源删除操作等。阿里云RAM服务内置了基于这些环境条件的授权能力,您可以酌情使用。

问题四:忽视持续合规审计

有了良好的权限控制,您账号里的用户已经可以各司其职的开始工作了。但是仍不能放松警惕,持续性的管理和审计不但是规避风险的重要方式,也是很多行业的合规要求。为了实现这个目的,您需要采取几个有效的做法:

- 定期在RAM控制台首页下载用户凭证报告,获取账号中所有用户的密码、MFA设备和AccessKey(程序访问密钥)的使用情况摘要,从而帮助您及时发现并清理不再使用的用户或配置错误的用户,以避免不必要的风险。

- 使用操作审计产品获取云上管控操作的历史记录,并进一步导出到OSS对象存储、LOG日志存储,以及您自己公司的日志系统中,实现高危操作的审计和报警。

- 阿里云的很多产品,如堡垒机、数据库审计、OSS,提供了针对操作系统、数据库等的详细访问日志。您可以访问这些产品从而获取到日志信息。

- 阿里云日志服务提供了聚合多款产品访问日志数据的日志审计功能。您可以一站式的获取到所有已经接入的产品日志信息。

问题五:制度和流程不完善

无论如何细致的分配权限,总有些用户是需要获取较高的权限的,例如这次事件中的核心运维同学,没有权限就无法完成本职工作。因此,纯粹的技术手段无法避免一切风险,您还应该思考采取什么样的制度和流程,以防范最终的“合法入侵”,例如,我们推荐您至少考虑以下制度和流程:

- 人员和程序使用云产品的许可制度;

- 权限的申请和审批流程,特别是针对高危权限;

- 内部审查制度;

- 定期对以上制度进行审阅和修正。

总结

以上是由阿里云企业IT治理的工程师们结合企业一线的真实问题,整理的关于账号安全和权限精细化管理的指南。如您有更多疑问,可以通过您对接的阿里云工作人员与我们联系,深入交流;还可以关注公众号“Aliyun开放平台”,给我们留言提问。

附录

阿里云开放平台官网:点击前往

RAM访问控制十条最佳实践:点击前往

云资源管理最佳实践:点击前往

云上资源操作审计和配置审计实践:点击前往

出品方