RHSA-2017:1615: kernel security and bug fix update漏洞预警及修复办法

今天收到了阿里云的短信,说是我的一台ECS有安全漏洞,吓得我赶紧去看了一下。我是不关心云盾的(其实是用不起),自从云盾上次升级后,我其实也没有太在意到底变成什么样子了。

因为下面这条消息,我不得不看看

提示有安全漏洞,然后点击前往云盾。

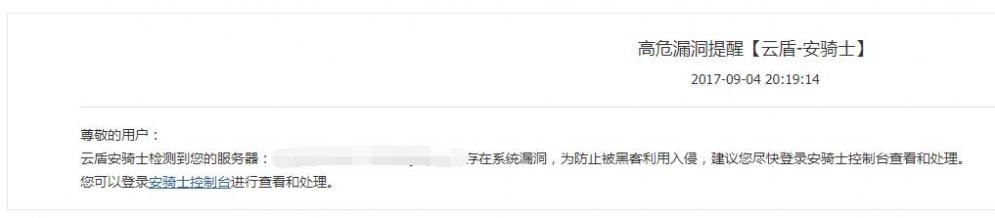

当我点击下图的漏洞待处理的时候,竟然提示我要升级到企业版才能查看,心中千万头XXX奔腾。

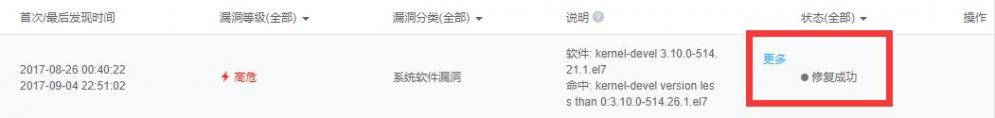

右上角提示可以试用云盾7天,我去,那赶紧试用看看到底是什么漏洞。开启试用,然后看到了漏洞信息!

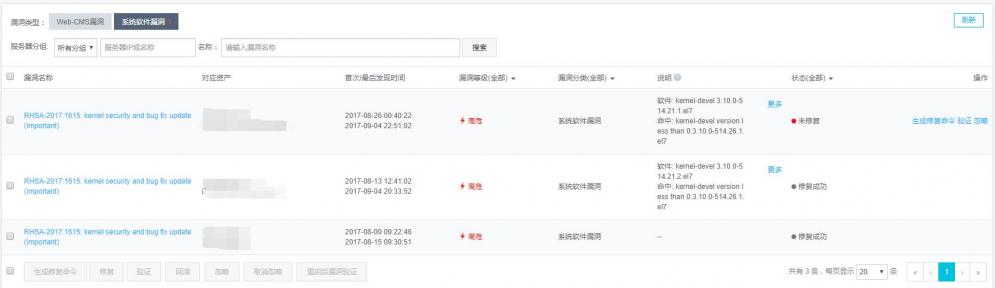

如果你是一个和我一样会时常更新系统的童鞋,那么,这个地方不要盲目的点击获取修复命令,因为命令完全没有用。

给出的命令是: yum update kernel-devel

执行后提示:No packages marked for update

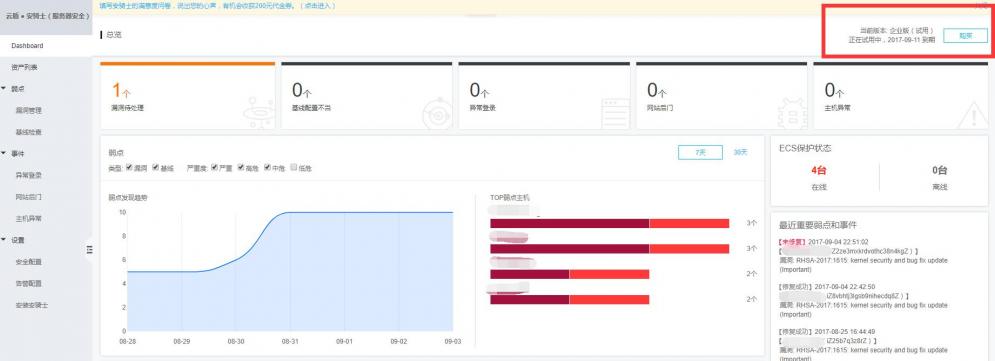

我们来看看细节

上面云盾提示命中命中: kernel-devel version less than 0:3.10.0-514.26.1.el7

低于3.10.0-514.26.1.el7的内核版本都会命中,那只要内核版本在kernel-3.10.0-514.26.1.el7.x86_64及以上就不会有漏洞。

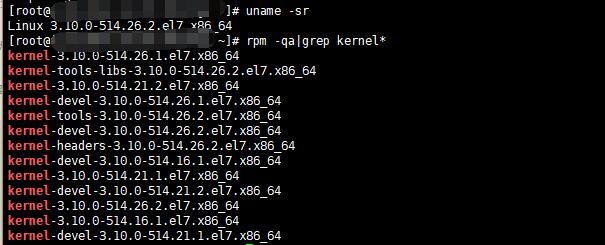

然后我登陆我的ECS,查看了我当前的内核版本 uname -a

显示我的内核版本是Linux 3.10.0-514.26.2.el7.x86_64 #1 SMP Tue Jul 415:04:05 UTC 2017 x86_64 x86_64 x86_64 GNU/Linux,已经是高于26.1了,那为什么还会有提示呢?

我们再看看云盾提示信息,更多里面显示路径为/usr/src/kernels/3.10.0-514.21.2.el7.x86_64。看完这个,我就懵了,这不是旧内核版本么?没有启动也会提示漏洞?

毕竟Linux小白,不深究了,下面直接上手修复。

首先,修复系统是CentOS Linux release 7.3.1611 (Core),本人无其它系统。此处不做探讨。

其次,要明白Centos在更新系统内核的时候,不会自动删除旧内核,会把旧内核文件留在/usr/src/kernels/这个目录里。

最后,我们来上手。

1.明确自己的系统内核版本 uname -sr

如果版本低于Linux 3.10.0-514.26.1.el7.x86_64 ,请升级内核。此方法只说内核版本已最新,yum update提示No packages marked for update的情况。

2.查看旧内核版本 rpm -qa|grep kernel*

然后结果如下:

从上面看到了云盾提示的安全风险的内核版本

kernel-3.10.0-514.21.1.el7.x86_64

3.删除旧内核版本 yum remove kernel-3.10.0-514.21.2.el7.x86_64 kernel-devel-3.10.0-514.16.1.el7.x86_64 kernel-3.10.0-514.21.1.el7.x86_64 kernel-devel-3.10.0-514.21.2.el7.x86_64 kernel-3.10.0-514.16.1.el7.x86_64 kernel-devel-3.10.0-514.21.1.el7.x86_64

P.S.凶残的方法,直接删除所有低于26.1的旧内核。

4.重启系统 reboot

5.云盾验证

大概5分钟左右,验证成功

到此,漏洞修复成功!

总结:

1.平时更新系统后删除旧内核吧,保留一个上一版本的内核即可。

2.所幸新版云盾能试用七天,以后怎么办,不知道,可能世界加钱可及吧!

3.总之,保持系统更新应该是没有问题的!

别问我以后怎么办,钱能解决的问题都不是问题!