目前远程监控Linux的连接方式是SSH、SNMP、Telnet,最常见的方式是通过SSH,由于安全考虑,实际用户环境很多情况是需要通过SSH公共/私有密钥的方式连接Linux系统,而且还禁止root用户连接。所以掌握这块的技巧很有必要,只要回避几个容易踩坑的地方就能轻松实现。

(请持续关注smooth的博客:https://blog.csdn.net/smooth00)

1、生成密钥对

网上对于制作密钥的方式五花八门,其实很简单,就是分为linux下产生密钥,还是Windows下产生密钥,无论哪种只要密钥格式符合标准,就能通用(拷贝到任何一台Linux机上都能正常使用)。

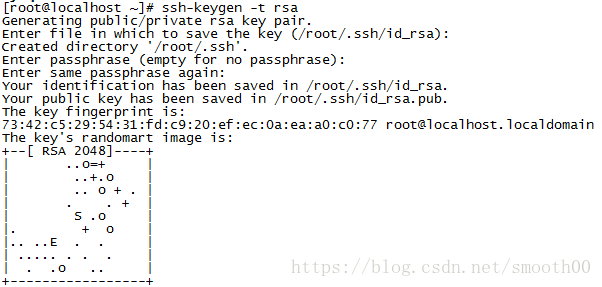

(1)Linux下产生密钥对的方式(以RSA密钥为例,默认长度2048):

ssh-keygen -t rsa

如果不配置密钥密语的话(建议配一下),一路回车就能在当前用户目录(如/root/)的.ssh子目录下产生

进入用户目录的.ssh(root用户为/root/.ssh,其他用户/home/{username}/.ssh)目录下就能看到密钥文件id_rsa和id_rsa.pub,前者为私钥(需放在客户端-监控机,待用),后者为公钥(需传到服务端-被监控机,一般通过scp或sftp的方式传输)。

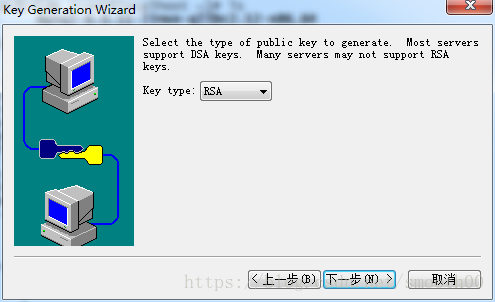

(2)Windows下产生密钥对的方式(以RSA为例)

Windows下可以借助SSH连接工具,来制造密钥对,比如用SecureCRT:

点击Tools-->Create Public Key,【下一步】,选择RSA

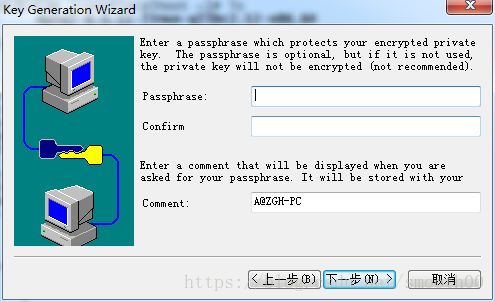

再【下一步】,如果密语需要设置的话,在Passphrase和Confirm填上密语(这样密钥就加密了,不知道密码无法使用)

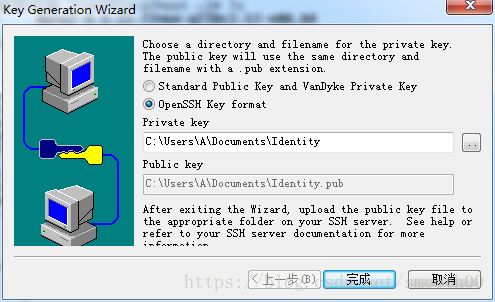

一直【下一步】,最后以下配置,点击【完成】

最后在以上指定目录下,产生两个文件Identity和Identity.pub,前者为私钥(放在客户端-监控机,待用),后者为公钥(传到服务端-被监控机,待用)。

2、配置公钥

我们需要把以上产生的公钥文件,如id_rsa.pub传到被监控机(服务端)上,root用户放在/root/.ssh下,普通用户放在/home/{username}/.ssh下,如果没有.ssh目录,就mkdir创建(以对应用户创建)。进入文件目录,执行以下命令(要以对应用户执行命令,因为不同用户下~/所对应的主目录不一样):

cat id_rsa.pub >> ~/.ssh/authorized_keys

然后给相关文件和目录赋予权限(也得以相应用户执行命令,否则权限指向的用户范围可能就错了):

$ chmod 700 ~/.ssh

$ chmod 600 ~/.ssh/authorized_keys

为了避免SELinux的配置规则不符合要求,执行以下命令(这一步非必须的):

$ restorecon -Rv ~/.ssh

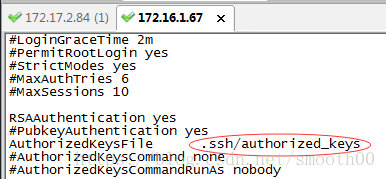

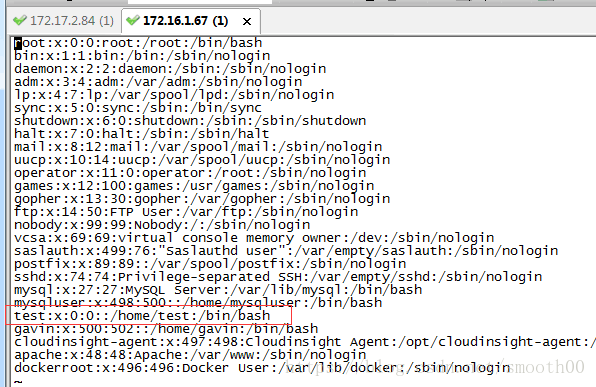

这样基本上就满足要求了,网上有说还需要修改/etc/ssh/sshd_config里的配置,我建议用户环境的配置就别乱动了(而且这也是需要有root权限才能配置),但是如果出现一种情况,就是普通用户被提权为root了,这样默认路径就会找不到密钥文件authorized_keys,如下所示,test用户的权限配置成0:0,这说明test用户就成了root用户了。

那么/etc/ssh/sshd_config按如下的默认配置,会导致test用户连接时去root用户目录下找authorized_keys文件,就会导致密钥认证不通过。

应该改为(加上~/):

以上这种算是极端情况,也是我碰到的一个坑,正常情况下普通用户是不会被提权成root用户的。

3、使用私钥

配置完公钥,私钥就可以直接用了,以下举例私钥的使用场景:

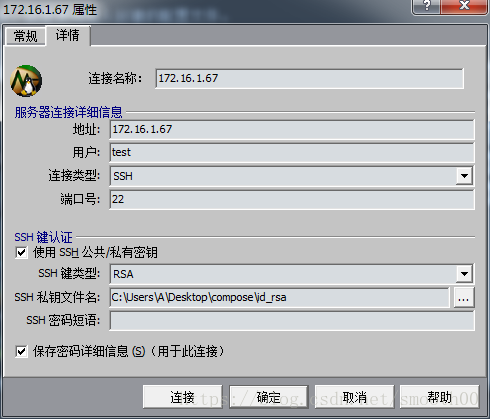

(1)场景一:在Spotlight(Dell的一款性能监控工具)中配置

主要是用户(该工具禁止用root连接)、SSH键类型、SSH私钥文件路径、SSH密语(看你生成密钥对的时候是否配置),这样就能完成密钥配对,实现远程连接监控。

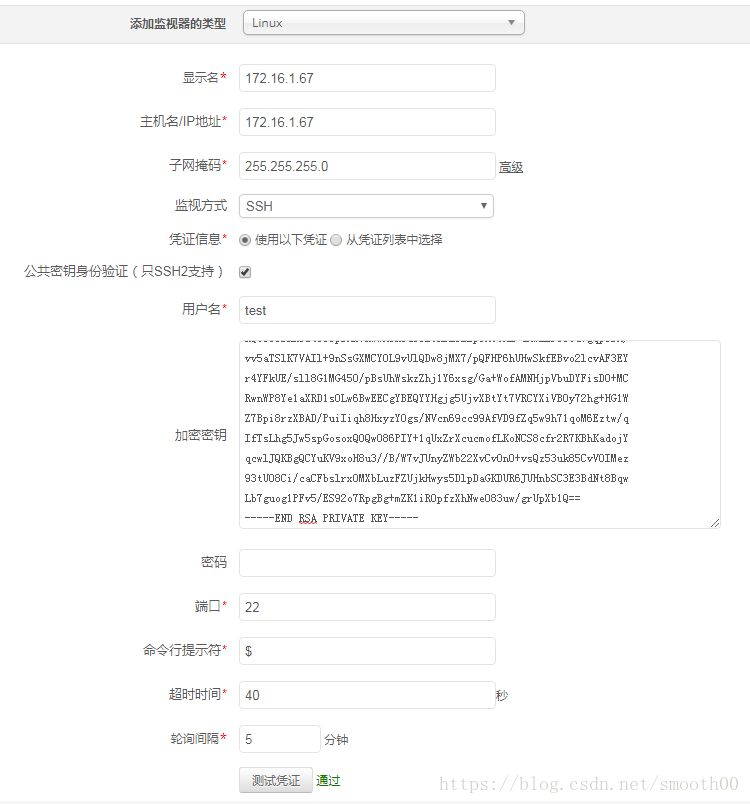

(2)场景二:在Applications Manager(Zoho的一款分布式监控系统)

加密密钥直接用记事本打开id_rsa或Identity私钥文件,将密钥串整个复制上去就行,测试凭证通过就表示连接成功。

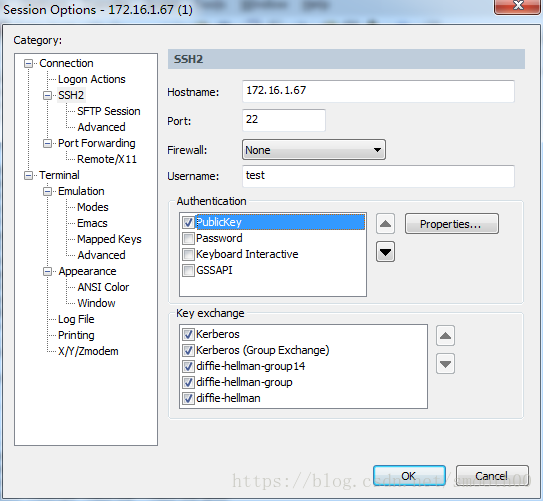

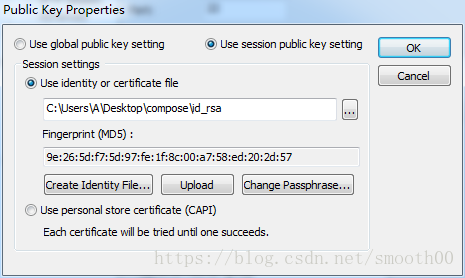

(3)场景三:用SecureCRT远程连接Linux

将SSH2配置的Authentication只保留PublicKey,其他勾选项去掉:

配置Properties,将密钥文件目录配好就行

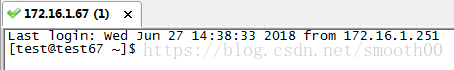

点击连接就能成功登录linux,而且是不用输入密码,直接登录(第一次登录会提示下载公钥授权)

4、常见问题

(1)配好密钥登录了,但还是提示需要输入用户密码,碰到这种情况说明你其实并不是通过密钥登录,因为SSH连接,可能优先通过Password方式登录,登录失败才从会考虑通过PublicKey方式登录。所以你需要先禁用Password方式登录(通过/etc/ssh/sshd_config配置)或是SecureCRT等工具连接时不勾选Password Authentication。

(2)连接时报密钥认证不通过(Permission denied),这种情况最常见,一般会有三种原因引起,一是~/.ssh和~/.ssh/authorized_keys的用户权限不够,二是authorized_keys的不能被正常访问(比如路径问题引起,如上面提到的普通用户提权成root),三是SELinux的配置问题(上面以提供方法)。

5、SSH免密访问的原理

- 这种方式你需要在客户端服务器上为自己创建一对密钥,并把公钥放在需要登录的服务器上。

- 当你要连接到服务器上时,客户端就会向服务器请求使用密钥进行安全验证。

- 服务器收到请求之后,会在该服务器上你所请求登录的用户的home目录下寻找你的公钥。

- 然后与你发送过来的公钥进行比较。

- 如果两个密钥一致,服务器就用该公钥加密“质询”并把它发送给客户端。

- 客户端收到“质询”之后用自己的私钥解密再把它发送给服务器。