目录

socket是什么?

socket(套接字)分类

基于文件类型的套接字家族

基于网络类型的套接字家族

套接字工作流程

socket()模块函数用法

服务端套接字函数

客户端套接字函数

公共用途的套接字函数

面向锁的套接字方法

面向文件的套接字的函数

基于TCP的套接字

写一个简单的基于TCP的C/S程序

可能会遇到的问题

基于TCP写一个远程执行命令的程序

什么是粘包

两种情况下会发生粘包

解决粘包问题

低级版本的解决方法

高级版本的解决方法

socket是什么?

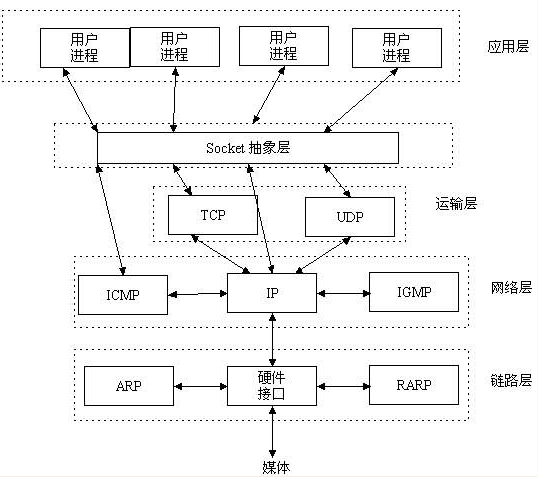

如上图,socket(套接字)是应用层与TCP/IP协议族通信的中间软件抽象层,它是一组接口。在设计模式中,socket其实就是一个门面模式,它把复杂的TCP/IP协议族隐藏在socket接口后面,对用户来说,一组简单的接口就是全部,让socket去组织数据,以符合指定的协议。

所以,我们无需深入理解TCP/IP协议,socket已经为我们封装好了,我们只需要遵循socket的规定去编程,写出的程序自然就是遵循TCP/IP标准的。

也有人将socket说成ip+port,ip是用来标识互联网中的一台主机的位置,而port是用来标识这台机器上的一个应用程序,ip地址是配置到网卡上的,而port是应用程序开启的,ip与port的绑定就标识了互联网中独一无二的一个应用程序。

而程序的pid是同一台机器上不同进程或者线程的标识。

socket(套接字)分类

套接字有两种,分别是基于文件类型的套接字和基于网络类型的套接字;

基于文件类型的套接字家族

名称:AF_UNIX

unix一切皆文件,基于文件的套接字调用的就是底层的文件系统来取数据,两个套接字进程运行在同一机器,可以通过访问同一个文件系统,间接完成通信。

基于网络类型的套接字家族

名称:AF_INET

AF_INET用于ipv4,还有AF_INET6被用于ipv6,python网络编程,大部分时候我们只使用AF_INET。

套接字工作流程

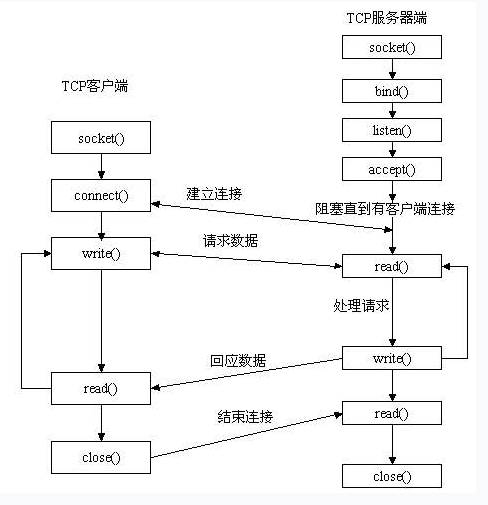

套接字工作流程:

- 服务器端先初始化socket;

- 然后与IP和端口绑定(bind);

- 对端口进行监听(listen);

- 调用

accept阻塞,等待客户端连接; - 如果有客户端初始化一个socket,然后连接服务器(connect),如果连接成功,这时客户端与服务器端的连接就建立成功;

- 客户端发送数据请求(send);

- 服务器端接收请求并处理请求(recv),然后把回应数据发送(send)给客户端;

- 客户端接收数据(recv);

- 最后关闭连接,一次交互结束。

socket()模块函数用法

import socket

#生成一个socket对象

socket.socket(socket_family,socket_type,protocal=0)

#socket_family 可以是socket.AF_UNIX或socket.AF_INET;

#socket_type 可以是socket.SOCK_STREAM(TCP连接)或socket.SOCK_DGRAM(UDP连接);

#protocol 一般不填,默认值是0。

#获取TCP/IP套接字

tcpSock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

#获取UDP/IP套接字

udpSock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

由于 socket 模块中有太多的属性。我们在这里破例使用了'from module import *'语句。使用 'from socket import *',我们就把 socket 模块里的所有属性都带到我们的命名空间里了,这样能 大幅减短我们的代码。

例如:tcpSock = socket(AF_INET, SOCK_STREAM)

服务端套接字函数

s.bind() 绑定(主机,端口号)到套接字

s.listen() 开始TCP监听

s.accept() 被动接受TCP客户的连接,(阻塞式)等待连接的到来

客户端套接字函数

s.connect() 主动初始化TCP服务器连接

s.connect_ex() connect()函数的扩展版本,出错时返回出错码,而不是抛出异常

公共用途的套接字函数

s.recv() 接收TCP数据

s.send() 发送TCP数据(send在待发送数据量大于己端缓存区剩余空间时,数据丢失,不会发完)

s.sendall() 发送完整的TCP数据(本质就是循环调用send,sendall在待发送数据量大于己端缓存区剩余空间时,数据不丢失,循环调用send直到发完)

s.recvfrom() 接收UDP数据

s.sendto() 发送UDP数据

s.getpeername() 连接到当前套接字的远端的地址

s.getsockname() 当前套接字的地址

s.getsockopt() 返回指定套接字的参数

s.setsockopt() 设置指定套接字的参数

s.close() 关闭套接字

面向锁的套接字方法

s.setblocking() 设置套接字的阻塞与非阻塞模式

s.settimeout() 设置阻塞套接字操作的超时时间

s.gettimeout() 得到阻塞套接字操作的超时时间

面向文件的套接字的函数

s.fileno() 套接字的文件描述符

s.makefile() 创建一个与该套接字相关的文件

基于TCP的套接字

TCP服务端:

ss = socket() #创建服务器套接字

ss.bind() #把地址绑定到套接字

ss.listen() #监听链接

inf_loop: #服务器无限循环

cs = ss.accept() #接受客户端链接

comm_loop: #通讯循环

cs.recv()/cs.send() #对话(接收与发送)

cs.close() #关闭客户端套接字

ss.close() #关闭服务器套接字(可选)

TCP客户端:

cs = socket() # 创建客户套接字

cs.connect() # 尝试连接服务器

comm_loop: # 通讯循环

cs.send()/cs.recv() # 对话(发送/接收)

cs.close() # 关闭客户套接字

写一个简单的基于TCP的C/S程序

服务器端:

#server.py

from socket import *

tcpsock = socket(AF_INET,SOCK_STREAM) #创建一个tcp套接字

tcpsock.bind(("127.0.0.1",9000)) #绑定地址到套接字

tcpsock.listen(5) #监听连接

print("Waiting for connection ...")

conn,addr = tcpsock.accept() #生成一个连接对象(包含客户端地址)和客户端地址

print("Client address: ",addr)

while True: #服务器通信循环

data = conn.recv(1024) #接收数据

print(data)

conn.send(data.upper()) #发送数据

conn.close() #连接关闭

tcpsock.close() #套接字进程关闭

客户端:

#client.py

from socket import *

tcpsock = socket(AF_INET,SOCK_STREAM) #创建一个tcp套接字

tcpsock.connect(("127.0.0.1",9000)) #根据地址连接服务器

while True: #客户端通信循环

msg = input(">>: ").strip() #输入消息

if not msg:continue #判断输入是否为空

#如果客户端发空,会卡住,加此判断,限制用户不能发空

tcpsock.send(msg.encode("utf-8")) #socket只能发送二进制数据

data = tcpsock.recv(1024) #接收消息

print(data.decode("utf-8"))

注意:

以上代码存在一个问题,当客户端强制中止连接后,会使服务端抛出一个ConnectionResetError异常;而当客户端主动退出(比如break掉通信循环)时,服务器端会不停的接收空消息。将此问题改进一下。

改进版:

服务器端:

from socket import *

tcpsock = socket(AF_INET,SOCK_STREAM) #创建一个tcp套接字

tcpsock.bind(("127.0.0.1",9000)) #绑定地址到套接字

tcpsock.listen(5) #监听连接

print("Waiting for connection ...")

while True: #连接循环

conn,addr = tcpsock.accept() #生成一个连接对象(包含客户端地址)和客户端地址

print("Client address: ",addr)

while True: #服务器通信循环

try: #解决客户端强制中止程序抛出异常

data = conn.recv(1024) #接收数据

if not data:break

#可以解决客户端主动退出造成服务器端不停地接收空消息的问题

print(data)

conn.send(data.upper()) #发送数据

except Exception:

break

conn.close() #连接关闭

tcpsock.close() #套接字进程关闭

客户端:

from socket import *

tcpsock = socket(AF_INET,SOCK_STREAM) #创建一个tcp套接字

tcpsock.connect(("127.0.0.1",9000)) #根据地址连接服务器

while True: #客户端通信循环

msg = input(">>: ").strip() #输入消息

if not msg:continue #判断输入是否为空

#如果客户端发空,会卡住,加此判断,限制用户不能发空

if msg == 'exit':break #退出

tcpsock.send(msg.encode("utf-8")) #socket只能发送二进制数据

data = tcpsock.recv(1024) #接收消息

print(data.decode("utf-8"))

tcpsock.close()

可能会遇到的问题

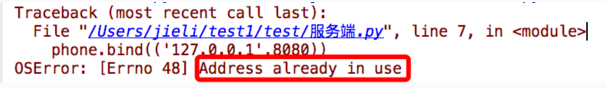

有时在重启服务端程序时可能会遇到如下图所示的报错:

这个是由于你的服务端仍然存在四次挥手的time_wait状态在占用地址(如果不懂,请深入研究1.tcp三次握手,四次挥手;2.syn洪水攻击;3.服务器高并发情况下会有大量的time_wait状态的优化方法。)

解决方法一:

#加入一条socket配置,重用ip和端口

phone=socket(AF_INET,SOCK_STREAM)

phone.setsockopt(SOL_SOCKET,SO_REUSEADDR,1) #就是它,在bind前加

phone.bind(('127.0.0.1',8080))

解决方法二:

Linux系统内核优化

发现系统存在大量TIME_WAIT状态的连接,通过调整linux内核参数解决,

vi /etc/sysctl.conf

编辑文件,加入以下内容:

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_tw_recycle = 1

net.ipv4.tcp_fin_timeout = 30

然后执行 /sbin/sysctl -p 让参数生效。

net.ipv4.tcp_syncookies = 1 表示开启SYN Cookies。当出现SYN等待队列溢出时,启用cookies来处理,可防范少量SYN攻击,默认为0,表示关闭;

net.ipv4.tcp_tw_reuse = 1 表示开启重用。允许将TIME-WAIT sockets重新用于新的TCP连接,默认为0,表示关闭;

net.ipv4.tcp_tw_recycle = 1 表示开启TCP连接中TIME-WAIT sockets的快速回收,默认为0,表示关闭。

net.ipv4.tcp_fin_timeout 修改系統默认的 TIMEOUT 时间

基于TCP写一个远程执行命令的程序

服务器端:

# 功能:远程执行命令

from socket import *

import subprocess

tcpsock = socket(AF_INET,SOCK_STREAM)

tcpsock.setsockopt(SOL_SOCKET,SO_REUSEADDR,1) #解决time_wait状态在占用地址

tcpsock.bind(("127.0.0.1",20000))

tcpsock.listen(5)

print("Waiting for connection ...")

while True:

conn,c_addr = tcpsock.accept()

print("Client address:",c_addr)

while True:

try:

data = conn.recv(1024).decode("utf-8")

if not data:break

data_l = data.split()

cmd = data_l[0]

# file = data_l[1]

res = subprocess.Popen(cmd,shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

err = res.stderr.read()

if not err: #判断命令是否执行错误

cmd_res = res.stdout.read()

#从管道读出的结果就是二进制,可以直接发送,但是管道里的内容只能读一次

else:

cmd_res = err

conn.send(cmd_res)

except Exception:

break

conn.close()

tcpsock.close()

客户端:

from socket import *

tcpsock = socket(AF_INET,SOCK_STREAM)

tcpsock.connect(("127.0.0.1",20000))

while True:

inp = input(">>: ").strip()

if not inp:continue

if inp == "exit":break

tcpsock.send(inp.encode('utf-8'))

cmd_res = tcpsock.recv(1024).decode("gbk")

#windows默认是gbk,所以接收到的数据是gbk编码的二进制,所以需要用gbk解码

print(cmd_res)

tcpsock.close()

注:

tcpsock.recv(1024)表示一次只接收1024个字节的数据。res =subprocess.Popen()的结果的编码是以当前操作系统为准的,如果是windows,那么res.stdout.read()读出的就是GBK编码的,在接收端需要用GBK解码

且只能从管道里读一次结果

以上服务端代码存在粘包问题。接下来,就来看看什么是粘包?

什么是粘包

须知:只有TCP有粘包现象,UDP永远不会粘包。

发送端可以是一K一K地发送数据,而接收端的应用程序可以两K两K地提走数据,当然也有可能一次提走3K或6K数据,或者一次只提走几个字节的数据,也就是说,应用程序所看到的数据是一个整体,或说是一个流(stream),一条消息有多少字节对应用程序是不可见的,因此TCP协议是面向流的协议,这也是容易出现粘包问题的原因。而UDP是面向消息的协议,每个UDP段都是一条消息,应用程序必须以消息为单位提取数据,不能一次提取任意字节的数据,这一点和TCP是很不同的。怎样定义消息呢?可以认为对方一次性write/send的数据为一个消息,需要明白的是当对方send一条信息的时候,无论底层怎样分段分片,TCP协议层会把构成整条消息的数据段排序完成后才呈现在内核缓冲区。

例如基于tcp的套接字客户端往服务端上传文件,发送时文件内容是按照一段一段的字节流发送的,在接收方看了,根本不知道该文件的字节流从何处开始,在何处结束

所谓粘包问题主要还是因为接收方不知道消息之间的界限,不知道一次性提取多少字节的数据所造成的。

此外,发送方引起的粘包是由TCP协议本身造成的,TCP为提高传输效率,发送方往往要收集到足够多的数据后才发送一个TCP段。若连续几次需要send的数据都很少,通常TCP会根据优化算法把这些数据合成一个TCP段后一次发送出去,这样接收方就收到了粘包数据。

- TCP(transport control protocol,传输控制协议)是面向连接的,面向流的,提供高可靠性服务。收发两端(客户端和服务器端)都要有一一成对的socket,因此,发送端为了将多个发往接收端的包,更有效的发到对方,使用了优化方法(Nagle算法),将多次间隔较小且数据量小的数据,合并成一个大的数据块,然后进行封包。这样,接收端,就难于分辨出来了,必须提供科学的拆包机制。 即面向流的通信是无消息保护边界的。

- UDP(user datagram protocol,用户数据报协议)是无连接的,面向消息的,提供高效率服务。不会使用块的合并优化算法,, 由于UDP支持的是一对多的模式,所以接收端的skbuff(套接字缓冲区)采用了链式结构来记录每一个到达的UDP包,在每个UDP包中就有了消息头(消息来源地址,端口等信息),这样,对于接收端来说,就容易进行区分处理了。 即面向消息的通信是有消息保护边界的。

- tcp是基于数据流的,于是收发的消息不能为空,这就需要在客户端和服务端都添加空消息的处理机制,防止程序卡住,而udp是基于数据报的,即便是你输入的是空内容(直接回车),那也不是空消息,udp协议会帮你封装上消息头。

两种情况下会发生粘包

1、 发送端需要等缓冲区满才将数据发送出去,造成粘包(发送数据时间间隔很短,数据量很小,会拿到一起,产生粘包),如下示例:

服务器端:

from socket import *

ip_port=('127.0.0.1',8080)

tcp_socket_server=socket(AF_INET,SOCK_STREAM)

tcp_socket_server.bind(ip_port)

tcp_socket_server.listen(5)

conn,addr=tcp_socket_server.accept()

data1=conn.recv(10)

data2=conn.recv(10)

print(data1.decode('utf-8'))

print(data2.decode('utf-8'))

conn.close()

客户端:

import socket

BUFSIZE=1024

ip_port=('127.0.0.1',8080)

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

res=s.connect_ex(ip_port)

s.send('hello'.encode('utf-8'))

s.send('feng'.encode('utf-8'))

2、 接收方不及时接收缓冲区的数据(客户端发送了一段数据,服务端只接收了一小部分,服务端下次再收的时候,还是从缓冲区拿上次遗留的数据,产生粘包),如下示例:

服务端:

from socket import *

ip_port=('127.0.0.1',8080)

tcp_socket_server=socket(AF_INET,SOCK_STREAM)

tcp_socket_server.bind(ip_port)

tcp_socket_server.listen(5)

conn,addr=tcp_socket_server.accept()

data1=conn.recv(2) #一次没有收完整

data2=conn.recv(10)#下次收的时候,会先取旧的数据,然后取新的

print(data1.decode('utf-8'))

print(data2.decode('utf-8'))

conn.close()

客户端:

import socket

BUFSIZE=1024

ip_port=('127.0.0.1',8080)

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

res=s.connect_ex(ip_port)

s.send('hello feng'.encode('utf-8'))

解决粘包问题

之所以会产生粘包问题,根源在于,接收端不知道发送端将要传送的字节流的长度。所以解决粘包的方法就是在发送数据前,先把将要发送的字节流总长度传给接收端,然后接收端根据这个字节流的总长度来接收完所有数据。

低级版本的解决方法

服务端:

import socket,subprocess

ip_port=('127.0.0.1',8080)

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

s.bind(ip_port)

s.listen(5)

while True:

conn,addr=s.accept()

print('客户端',addr)

while True:

msg=conn.recv(1024)

if not msg:break

res=subprocess.Popen(msg.decode('utf-8'),shell=True,\

stdin=subprocess.PIPE,\

stderr=subprocess.PIPE,\

stdout=subprocess.PIPE)

err=res.stderr.read()

if err:

ret=err

else:

ret=res.stdout.read()

data_length=len(ret)

conn.send(str(data_length).encode('utf-8'))

data=conn.recv(1024).decode('utf-8')

if data == 'recv_ready':

conn.sendall(ret)

conn.close()

客户端:

import socket,time

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

res=s.connect_ex(('127.0.0.1',8080))

while True:

msg=input('>>: ').strip()

if len(msg) == 0:continue

if msg == 'quit':break

s.send(msg.encode('utf-8'))

length=int(s.recv(1024).decode('utf-8'))

s.send('recv_ready'.encode('utf-8'))

send_size=0

recv_size=0

data=b''

while recv_size < length:

data+=s.recv(1024)

recv_size+=len(data)

print(data.decode('utf-8'))

为何low:

程序的运行速度远快于网络传输速度,所以在发送一段字节前,先用send去发送该字节流长度,这种方式会放大网络延迟带来的性能损耗。

高级版本的解决方法

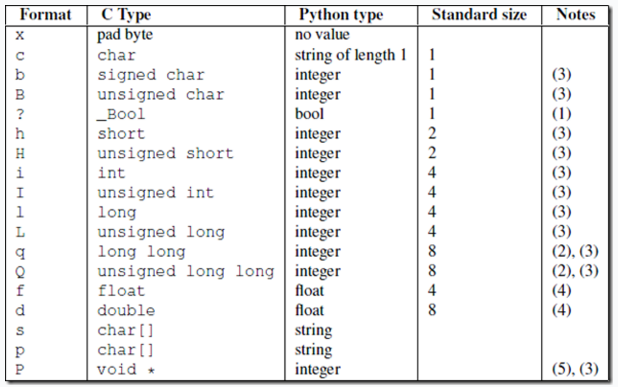

为字节流加上自定义固定长度的报头,报头中包含字节流长度,然后一次性发送到对端,对端在接收时,先从缓存中取出定长的报头,然后再根据报头中包含的字节流长度去取真实数据。这时就需要用到struct模块。

struct模块可以把一个类型,如数字,转成固定长度的bytes,如下示例:

res = struct.pack("i",12) #将12打包固定长度的bytes

print(res) #固定4个字节长度,bytes类型

print(struct.unpack("i",res)) #解包

'''

输出结果:

b'\x0c\x00\x00\x00' #固定长度,4个字节

(12,) #元组,包含原始数据

'''

从上图中可以看出,“ i ”格式的struct,标准长度是4个字节。

粘包问题的高级解决方法的思路如下:

我们可以把报头做成字典,字典里包含将要发送的真实数据的详细信息,然后json序列化,然后用struck将序列化后的数据长度打包成4个字节(4个字节足够用了)

- 发送时:

先发报头长度

再编码报头内容然后发送

最后发真实内容

- 接收时:

先手报头长度,用struct取出来

根据取出的长度收取报头内容,然后解码,反序列化

从反序列化的结果中取出待取数据的详细信息,然后去取真实的数据内容

import json,struct

#假设通过客户端上传1T:1073741824000的文件a.txt

#为避免粘包,必须自定制报头

header={'file_size':1073741824000,'file_name':'/a/b/c/d/e/a.txt','md5':'8f6fbf8347faa4924a76856701edb0f3'} #1T数据,文件路径和md5值

#为了该报头能传送,需要序列化并且转为bytes

head_bytes=bytes(json.dumps(header),encoding='utf-8') #序列化并转成bytes,用于传输

#为了让客户端知道报头的长度,用struck将报头长度这个数字转成固定长度:4个字节

head_len_bytes=struct.pack('i',len(head_bytes)) #这4个字节里只包含了一个数字,该数字是报头的长度

#客户端开始发送

conn.send(head_len_bytes) #先发报头的长度,4个bytes

conn.send(head_bytes) #再发报头的字节格式

conn.sendall(文件内容) #然后发真实内容的字节格式

#服务端开始接收

head_len_bytes=s.recv(4) #先收报头4个bytes,得到报头长度的字节格式

x=struct.unpack('i',head_len_bytes)[0] #提取报头的长度

head_bytes=s.recv(x) #按照报头长度x,收取报头的bytes格式

header=json.loads(json.dumps(header)) #提取报头

#最后根据报头的内容提取真实的数据,比如

real_data_len=s.recv(header['file_size'])

s.recv(real_data_len)

解决代码如下:

服务端:

import socket,struct,json

import subprocess

phone=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

phone.setsockopt(socket.SOL_SOCKET,socket.SO_REUSEADDR,1) #就是它,在bind前加

phone.bind(('127.0.0.1',8080))

phone.listen(5)

while True:

conn,addr=phone.accept()

while True:

cmd=conn.recv(1024)

if not cmd:break

print('cmd: %s' %cmd)

res=subprocess.Popen(cmd.decode('utf-8'),

shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

err=res.stderr.read()

print(err)

if err:

back_msg=err

else:

back_msg=res.stdout.read()

headers={'data_size':len(back_msg)}

head_json=json.dumps(headers)

head_json_bytes=bytes(head_json,encoding='utf-8')

conn.send(struct.pack('i',len(head_json_bytes))) #先发报头的长度

conn.send(head_json_bytes) #再发报头

conn.sendall(back_msg) #在发真实的内容

conn.close()

客户端:

from socket import *

import struct,json

ip_port=('127.0.0.1',8080)

client=socket(AF_INET,SOCK_STREAM)

client.connect(ip_port)

while True:

cmd=input('>>: ')

if not cmd:continue

client.send(bytes(cmd,encoding='utf-8'))

head=client.recv(4)

head_json_len=struct.unpack('i',head)[0]

head_json=json.loads(client.recv(head_json_len).decode('utf-8'))

data_len=head_json['data_size']

recv_size=0

recv_data=b''

while recv_size < data_len:

recv_data+=client.recv(1024)

recv_size+=len(recv_data)

print(recv_data.decode('utf-8'))

#print(recv_data.decode('gbk')) #windows默认gbk编码