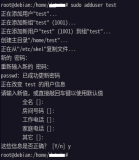

如何在Linux环境中使用PAM锁定多次登录失败用户

修改如下文件:

/etc/pam.d/sshd (远程ssh)

/etc/pam.d/login (终端)

内容如下:

|

1

2

3

4

5

6

|

#%PAM-1.0

auth required pam_tally2.so deny=3 unlock_time=120 even_deny_root root_unlock_time=1200

auth required pam_faillock.so preauth silent audit deny=3 unlock_time=120

auth sufficient pam_unix.so nullok try_first_pass

auth [default=die] pam_faillock.so authfail audit deny=3

account required pam_faillock.so

|

在第一行下即#%PAM-1.0的下面添加:

auth required pam_tally2.so deny=3 unlock_time=600 even_deny_root root_unlock_time=1200

各参数解释:

even_deny_root 也限制root用户;

deny 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户

unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;

root_unlock_time 设定root用户锁定后,多少时间后解锁,单位是秒;

本文转自xiaocao1314051CTO博客,原文链接:http://blog.51cto.com/xiaocao13140/1971165 ,如需转载请自行联系原作者