1 测试环境介绍

测试环境为OWASP环境中的DVWA模块

2 测试说明

XSS又叫CSS (CrossSite Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的,比如获取用户的cookie,导航到恶意网站,携带木马等等。利用该漏洞,攻击者可以劫持已通过验证的用户的会话。劫持到已验证的会话后,攻击发起者拥有该授权用户的所有权限。

3 测试步骤

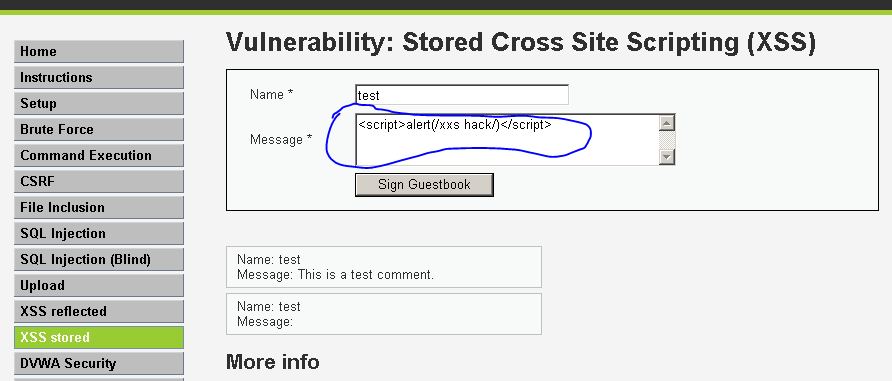

在输入框中输入javascrip脚本代码:

<script>alert(/xxshack/)</script>

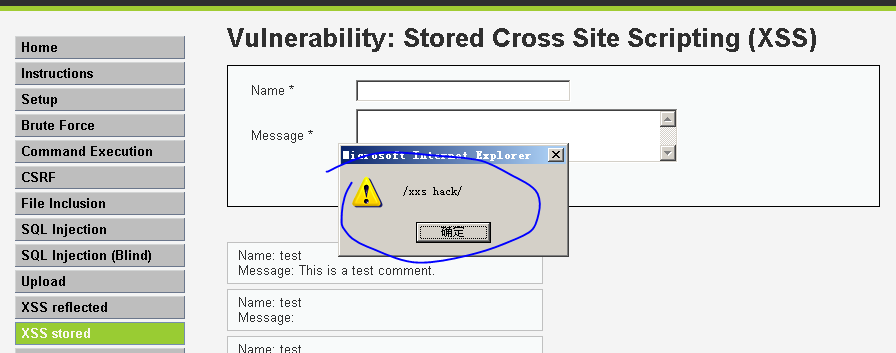

执行完后会弹出一个对话框,这个跨站脚本就会一直存在服务器上面,下次登录时一样会弹出对话框来,除非删除。

本文转自 老鹰a 51CTO博客,原文链接:http://blog.51cto.com/laoyinga/1878201

![[dvwa] xss stored](https://ucc.alicdn.com/pic/developer-ecology/ebi4wp2ql3fxg_f27886e65af942a6a2e0f08964376c8b.png?x-oss-process=image/resize,h_160,m_lfit)

![[网络安全]DVWA之XSS(Stored)攻击姿势及解题详析合集](https://ucc.alicdn.com/pic/developer-ecology/c2fo6hak5a22e_624d900a921841e38ecfe336a3a41eaf.png?x-oss-process=image/resize,h_160,m_lfit)