使用Azure 流量管理器可以控制用户访问流量导向不同位置的数据中心。流量管理器支持包括访问Azure VM、Web应用和云服务。也可将流量管理器用于非Azure数据中心的其他数据中心。

流量管理器根据流量路由方法和不通位置的数据中心提供服务端的运行状况,使用域名系统 (DNS) 将客户端请求定向到最合适的就近数据中心提供服务端。流量管理器提供多种流量路由方法和数据中心提供服务端监视选项来满足不同的应用程序需求和自动故障转移模型。流量管理器能够灵活应对故障,包括整个 Azure 区域的故障。

流量管理器可帮助你:

提高关键应用程序的可用性

流量管理器可以监视数据中心提供服务端,在某一个数据中心提供服务端发生故障时提供自动故障转移,实现应用程序的高可用性。

改进高性能应用程序的响应能力

在Azure 中,可以运行位于世界各地的数据中心内的云服务或网站。流量管理器通过将流量定向到客户端网络延迟最低的数据中心提供服务端,改进应用程序的响应能力。

在不停机的情况下执行服务维护

无需停机即可在应用程序上执行计划内的维护操作。在维护过程中,流量管理器会将流量定向到备用的数据中心提供服务端。

合并本地应用程序和基于云的应用程序

流量管理器支持外部非 Azure 数据中心提供服务端,因此可以用于混合云部署和本地部署,包括“云爆发”、“云迁移”和“云故障转移”方案。

分发大型复杂部署的流量

使用嵌套式流量管理器配置文件可以合并流量路由方法,创建复杂、灵活的规则来满足更大、更复杂部署的需求。

流量管理器的工作方式:

使用 Azure 流量管理器可以控制流量在多个数据中心提供服务端之间的应用程序分布。 数据中心提供服务端可以是托管在 Azure 内部或外部的任何面向 Internet 的服务。

流量管理器具有两大优势:

根据某个流量路由方法对流量进行分布

连续监视数据中心提供服务端运行状况,在某一个数据中心提供服务端发生故障时自动进行故障转移

当客户端尝试连接到某个服务时,必须先将该服务的 DNS 名称解析成 IP 地址。 然后,客户端就可以连接到该 IP 地址以访问相关服务。

需要注意的重点是,流量管理器在 DNS 级别工作。流量管理器根据流量路由方法的规则,使用 DNS 将客户端导向到特定的某一个数据中心提供服务端。 客户端直接连接到选定的数据中心提供服务端。流量管理器不是代理或网关。流量管理器看不到流量在客户端与服务之间传递。

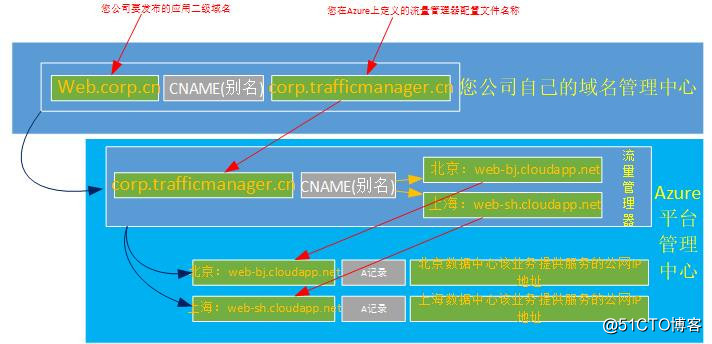

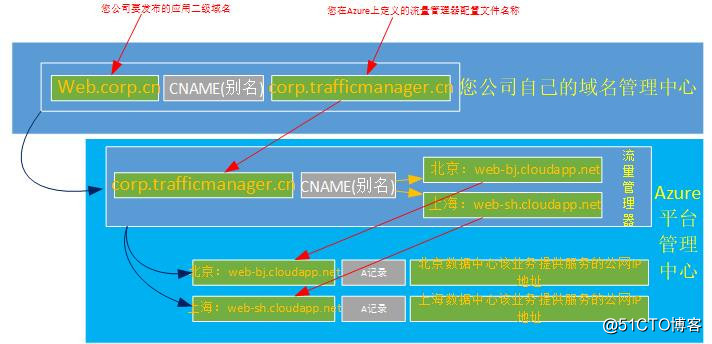

比如您公司(您公司域名是corp.cn)要发布一个WEB站点,这个站点对外的名称是web.corp.cn,后端您在Azure的北京数据中心和上海数据中心都放置了web虚拟机群集。

在您公司的域名管理中心,您可以把web.corp.cn别名指向Azure上您创建的流量管理器中的配置文件名称corp.trafficemanager.cn

在Azure上您创建的这个流量管理器配置文件corp. trafficemanager.cn里我用别名指向了2个数据中心该web应用的Azure访问域名(别名)

这2个数据中心该web应用的Azure访问域名(别名)对应了绑定的公网IP地址。

下图就是一个逻辑结构图(其实就是DNS的递归查询返回的过程,通过DNS查询到最后把需要访问的公网IP地址返回给客户端,让客户端直接访问到指定的公网IP地址):

通过 Azure 流量管理器来使用虚构域名时,必须使用 CNAME 将虚构域名指向流量管理器域名。DNS 标准不允许在域的“顶点”(或根)位置创建 CNAME。因此,无法为“contoso.com”(有时称为“裸”域)创建 CNAME。只能为“contoso.com”下的二级域名(例如“www.contoso.com”)创建 CNAME。为了克服此限制,我们建议通过简单的 HTTP 重定向将针对“contoso.com”的请求定向到某个二级域名(例如“www.contoso.com”)

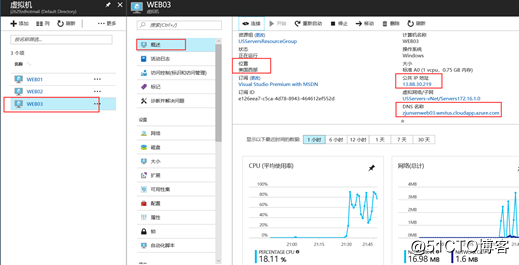

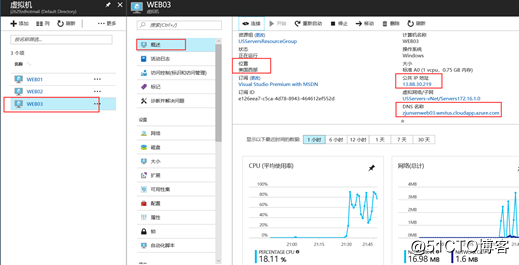

那基于之前的文章的环境,我会在其他地域(美国西部)Azure数据中心创建一台web03虚拟机和应用程序网关以及资源组(虚拟网络和可用性群集等)。(创建过程我就不再缀诉,演示环境为了节约我的费用,我就不部署web04和Azure文件共享了,大家明白原理就可以了)

WEB03是可以访问的

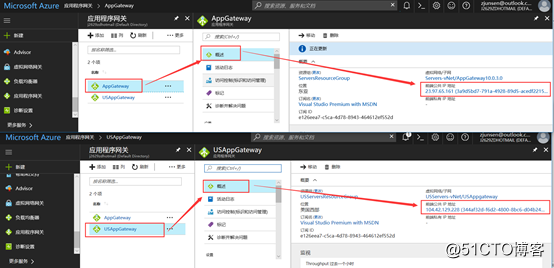

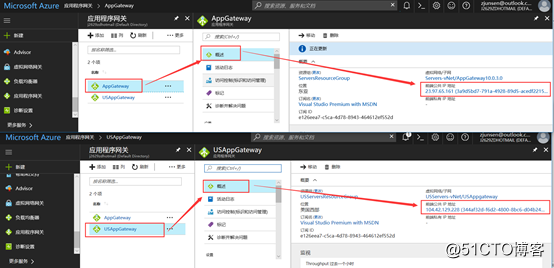

新建的应用程序网关USAppGateway

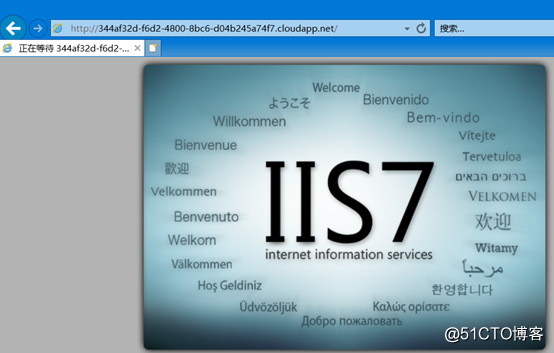

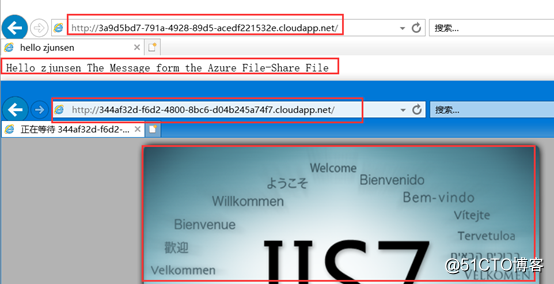

把USAppGateway给美国西部的web03虚拟机进行负载,测试下USAppGateway是否可以访问web03的网站:

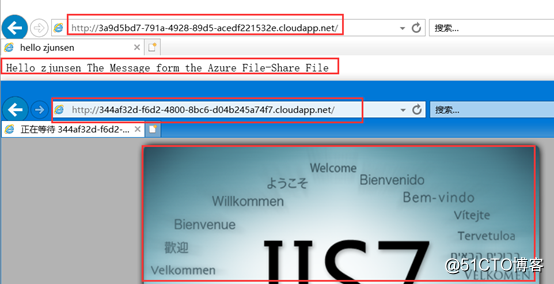

2个7层负载均衡的应用程序网关访问地址如下:

2个应用程序网关均可以正常访问

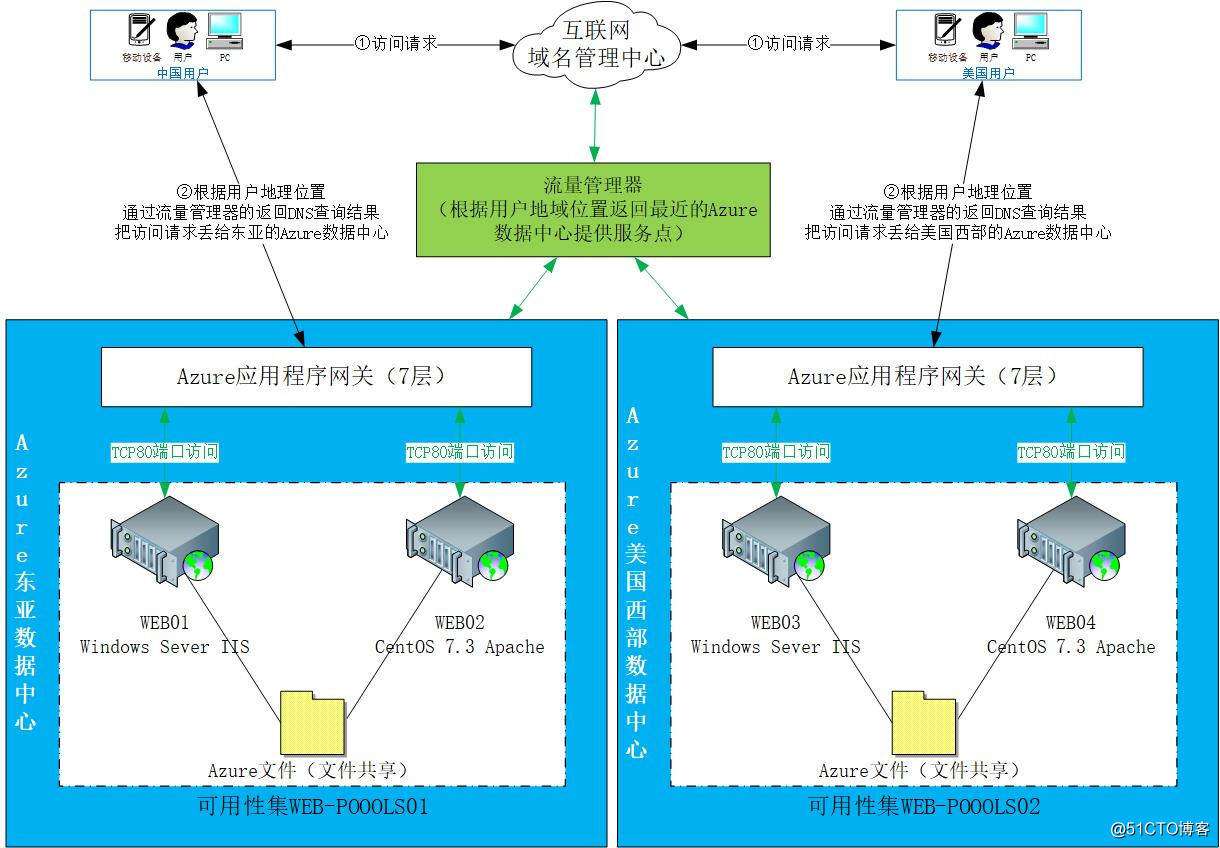

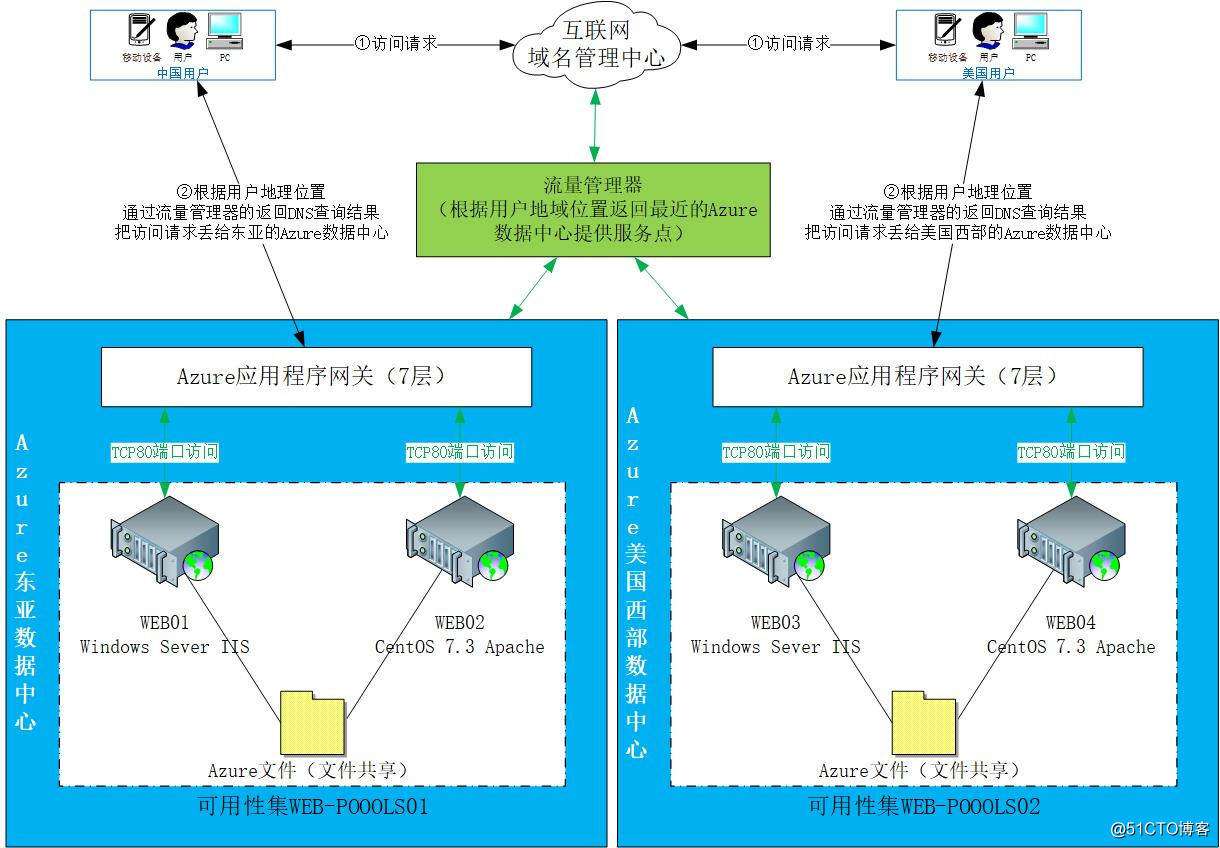

我要实现的架构如下:

让中国的用户访问WEB网站时自动导向访问东亚的Azure数据中心;美国的用户访问WEB网站时自动导向访问美国西部的Azure数据中心。

流量管理器根据流量路由方法和不通位置的数据中心提供服务端的运行状况,使用域名系统 (DNS) 将客户端请求定向到最合适的就近数据中心提供服务端。流量管理器提供多种流量路由方法和数据中心提供服务端监视选项来满足不同的应用程序需求和自动故障转移模型。流量管理器能够灵活应对故障,包括整个 Azure 区域的故障。

流量管理器可帮助你:

提高关键应用程序的可用性

流量管理器可以监视数据中心提供服务端,在某一个数据中心提供服务端发生故障时提供自动故障转移,实现应用程序的高可用性。

改进高性能应用程序的响应能力

在Azure 中,可以运行位于世界各地的数据中心内的云服务或网站。流量管理器通过将流量定向到客户端网络延迟最低的数据中心提供服务端,改进应用程序的响应能力。

在不停机的情况下执行服务维护

无需停机即可在应用程序上执行计划内的维护操作。在维护过程中,流量管理器会将流量定向到备用的数据中心提供服务端。

合并本地应用程序和基于云的应用程序

流量管理器支持外部非 Azure 数据中心提供服务端,因此可以用于混合云部署和本地部署,包括“云爆发”、“云迁移”和“云故障转移”方案。

分发大型复杂部署的流量

使用嵌套式流量管理器配置文件可以合并流量路由方法,创建复杂、灵活的规则来满足更大、更复杂部署的需求。

流量管理器的工作方式:

使用 Azure 流量管理器可以控制流量在多个数据中心提供服务端之间的应用程序分布。 数据中心提供服务端可以是托管在 Azure 内部或外部的任何面向 Internet 的服务。

流量管理器具有两大优势:

根据某个流量路由方法对流量进行分布

连续监视数据中心提供服务端运行状况,在某一个数据中心提供服务端发生故障时自动进行故障转移

当客户端尝试连接到某个服务时,必须先将该服务的 DNS 名称解析成 IP 地址。 然后,客户端就可以连接到该 IP 地址以访问相关服务。

需要注意的重点是,流量管理器在 DNS 级别工作。流量管理器根据流量路由方法的规则,使用 DNS 将客户端导向到特定的某一个数据中心提供服务端。 客户端直接连接到选定的数据中心提供服务端。流量管理器不是代理或网关。流量管理器看不到流量在客户端与服务之间传递。

比如您公司(您公司域名是corp.cn)要发布一个WEB站点,这个站点对外的名称是web.corp.cn,后端您在Azure的北京数据中心和上海数据中心都放置了web虚拟机群集。

在您公司的域名管理中心,您可以把web.corp.cn别名指向Azure上您创建的流量管理器中的配置文件名称corp.trafficemanager.cn

在Azure上您创建的这个流量管理器配置文件corp. trafficemanager.cn里我用别名指向了2个数据中心该web应用的Azure访问域名(别名)

这2个数据中心该web应用的Azure访问域名(别名)对应了绑定的公网IP地址。

下图就是一个逻辑结构图(其实就是DNS的递归查询返回的过程,通过DNS查询到最后把需要访问的公网IP地址返回给客户端,让客户端直接访问到指定的公网IP地址):

通过 Azure 流量管理器来使用虚构域名时,必须使用 CNAME 将虚构域名指向流量管理器域名。DNS 标准不允许在域的“顶点”(或根)位置创建 CNAME。因此,无法为“contoso.com”(有时称为“裸”域)创建 CNAME。只能为“contoso.com”下的二级域名(例如“www.contoso.com”)创建 CNAME。为了克服此限制,我们建议通过简单的 HTTP 重定向将针对“contoso.com”的请求定向到某个二级域名(例如“www.contoso.com”)

那基于之前的文章的环境,我会在其他地域(美国西部)Azure数据中心创建一台web03虚拟机和应用程序网关以及资源组(虚拟网络和可用性群集等)。(创建过程我就不再缀诉,演示环境为了节约我的费用,我就不部署web04和Azure文件共享了,大家明白原理就可以了)

WEB03是可以访问的

新建的应用程序网关USAppGateway

把USAppGateway给美国西部的web03虚拟机进行负载,测试下USAppGateway是否可以访问web03的网站:

2个7层负载均衡的应用程序网关访问地址如下:

2个应用程序网关均可以正常访问

我要实现的架构如下:

让中国的用户访问WEB网站时自动导向访问东亚的Azure数据中心;美国的用户访问WEB网站时自动导向访问美国西部的Azure数据中心。

本文转自 ZJUNSEN 51CTO博客,原文链接:http://blog.51cto.com/rdsrv/2069818,如需转载请自行联系原作者