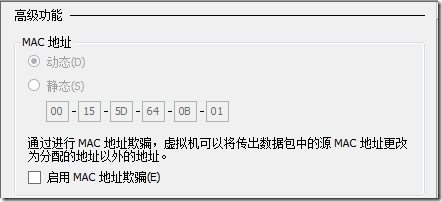

一、 MAC地址

Hyper-v上运行着的虚拟机,管理员一般都会绑定网络到一定的网络中并分配网卡,配置网卡属性,不管它使用的网络类型是外部内部 还是专用。当管理员安装完成Hyper-v角色以后,Hyper-v就内置了256个MAC地址以供虚拟机使用,这256个MAC地址,也就是MAC地址池。为了很好的在Hyper-V中使用MAC地址功能,微软买下了00-15-5d作为Hyper-v的MAC地址的厂商标识,也就是说,Hyper-v的MAC地址池中,所有地址都是以00-15-5d作为开头的,更确切的说,Hyper-v系统上运行的虚拟机,他的MAC地址的前六位就是00-15-5d,从这一点上,管理员就可以依据网卡来区分自己连接的到底是一台物理机还是虚拟机,是一台Hyper-v的虚拟机还是一台Vmware的虚拟机。

通过进行MAC地址欺骗,虚拟机可以将传出数据包中的源MAC地址更改为分配的地址以外的地址

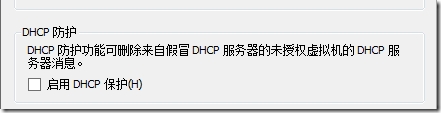

二、 DHCP防护(Guard Protection)

在 DHCP 环境中,恶意 DHCP 服务器可拦截 DHCP 客户端请求,提供错误的地址信息。恶意 DHCP 服务器会导致通讯被路由到恶意中间人,借此对所有通讯进行嗅探,随后转发到真正的合法目标地址。为防范这种中间人攻击,Hyper-V 管理员可指定哪个 Hyper-V 可扩展交换机端口能用于连接 DHCP 服务器。来自其他 Hyper-V 可扩展交换机端口的 DHCP 服务器通讯会被自动丢弃。借此,Hyper-V 可扩展交换机可防范恶意 DHCP 服务器提供可能导致通讯被重新路由的 IP 地址。

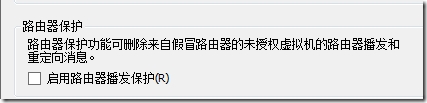

三、 ARP/ND 病毒与欺骗保护

Hyper-V 可扩展交换机能保护防范恶意虚拟机通过 ARP 欺骗(IPv4 中也叫做 ARP 病毒)从其他虚拟机处盗取 IP 地址。通过这种类型的中间人攻击,恶意虚拟机可发送虚假的 ARP 信息,将自己的 MAC 地址关联到不属于自己的 IP 地址。不受保护的虚拟机会将本应发往该 IP 地址的网络通讯发送给恶意虚拟机的 MAC 地址,而非真正的目标位置。对于 IPv6,Windows Server 2012 提供了类似的 ND 欺骗保护。

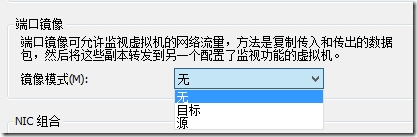

四、 端口镜像(Port Mirror)

Port Mirror (端口镜像)可以把一个或者多个端口的数据做个镜像转发到另外一个端口,然后用户可以在这个新的端口进行监听。

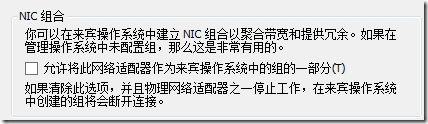

五、 虚拟机中的NIC组合

Windows Server 2012 中的 NIC 组合也适合于虚拟机。它允许虚拟机具有连接到多个 Hyper-V 交换机的虚拟网络适配器并且即使该交换机下的网络适配器断开连接,也仍然能够连接。当使用诸如单根 I/O 虚拟化 (SR-IOV) 之类的功能时它非常有用,因为 SR-IOV 流量不通过 Hyper-V 交换机。因此,它无法受到 Hyper-V 交换机下的组的保护。通过此虚拟机组合选项,管理员可以设置两个 Hyper-V 交换机,每个交换机都连接到其自己的支持 SR-IOV 的网络适配器。此时:

1. 每个虚拟机可以从一个或两个 SR-IOV 网络适配器安装虚拟功能。然后,当网络适配器断开连接时,虚拟机可以从主虚拟功能故障转移到备份虚拟功能。

2. 或者,虚拟机也可能拥有从一个网络适配器和一个非虚拟功能网络适配器到其他交换机的虚拟功能。如果与虚拟功能关联的网络适配器断开连接,则流量可以故障转移到其他交换机,而不会失去连接。

由于在虚拟机中网络适配器之间的故障转移可能会导致流量与其他网络适配器的 MAC 地址一起发送,因此与使用 NIC 组合的虚拟机关联的每个 Hyper-V 交换机端口都必须设置为允许 MAC 欺骗或必须使用 Set-VmNetworkAdapter PowerShell cmdlet 设置“AllowTeaming=On”参数。

本文转自 徐庭 51CTO博客,原文链接:http://blog.51cto.com/ericxuting/1608946,如需转载请自行联系原作者