木马是一种基于远程控制的黑客工具,具有很强的隐蔽性和危害性。一台被安装了木马的计算机就称为“肉鸡”,黑客对肉鸡基本上是可以为所欲为的。黑客可以轻易地复制、删除、上传、下载肉鸡上的文件,还可以记录用户的每一个键盘操作,用户的QQ号、游戏账户和银行密码会被黑客轻易获得,甚至还可以控制用户的摄像头,因而木马的危害非常之大。本文以国内曾经鼎鼎大名的灰鸽子木马为例讲述木马的使用和防御,下载地址http://down.51cto.com/data/1901166

(1)木马基本原理

木马是一种典型的C/S模式软件,分为客户端和服务端。一般情况下,需要将服务端程序安装到肉鸡上,黑客在自己的电脑上运行客户端程序。

如果黑客能够通过木马成功地去控制肉鸡,那么就在黑客与肉鸡之间建立起一个TCP连接,按照连接建立的方式不同,木马主要分为两种类型:正向连接木马和反弹连接木马。

正向连接木马的特点是肉鸡上固定开放某个端口,然后由黑客主动去连接肉鸡。

反弹连接木马则是在黑客的电脑上固定开放某个端口,然后由肉鸡主动去连接黑客。

早期的木马都是采用正向连接,这种木马的最大缺点是:黑客要想去连接肉鸡,必须要先知道其IP。对于目前普遍采用的拨号上网,其IP属于动态IP,用户每次拨号后IP都会更换,所以这样就算对方中了木马,那么在肉鸡下次拨号的时候,黑客也会因找不到IP而丢失肉鸡。此外,对于目前广泛采用的另外一种上网方式——局域网通过NAT地址转换接入互联网,那些处于内网的机器由于采用了私有IP,因而在外界是无法直接访问的,即使是机器中了木马也没用,黑客除非是与目标机器处于同一个局域网中,否则也无法连接对方。

由于正向连接木马一系列的不足,所以就产生了反弹连接木马,大名鼎鼎的灰鸽子正是这种反弹连接木马的始祖。反弹连接木马由于是在黑客的电脑上开启固定端口,然后由肉鸡主动去连接黑客,因而就克服了正向连接木马的一系列缺点,无论肉鸡的IP如何变换都可以主动连接到黑客的电脑上。即使肉鸡处于内网,由于内网的机器是可以主动访问外网的,所以肉鸡也可以连接到黑客。

反弹连接木马的唯一不足就是要求黑客必须要有固定的IP,否则肉鸡就无法找到黑客的机器了。解决这个问题的方法之一是采用动态域名,即黑客注册一个固定的域名,然后将域名对应到黑客的IP上,这样无论黑客的IP如何变换,肉鸡都可以通过动态域名主动连接到黑客。

除了要解决动态IP的问题以外,反弹连接木马还有一个要解决的难题,即如果黑客是处于内网的话,那么肉鸡仍然是无法主动去连接它的,这还要求处于内网的黑客必须在内网的出口路由器上做端口映射。所以反弹连接木马配置起来相对比较麻烦,但是由于其技术的先进性,目前的木马绝大多数都是采用了这种方式。

(2)配置使用灰鸽子

下面我们就通过实验来配置使用灰鸽子木马,这里需要准备两台虚拟机,一台作为肉鸡,IP地址192.168.80.129;一台作为黑客控制端,IP地址192.168.80.128。

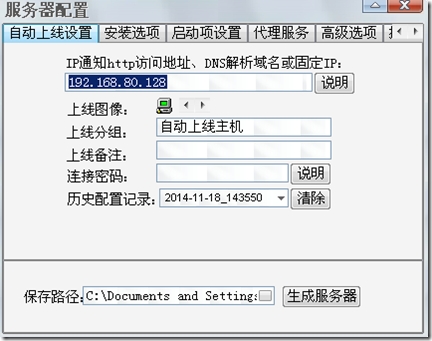

首先点击“服务器配置”来生成服务端程序。在“自动上线设置”中填入黑客计算机的IP地址,如果是在真实环境中,那么这里应该填上动态域名或是要进行端口映射。

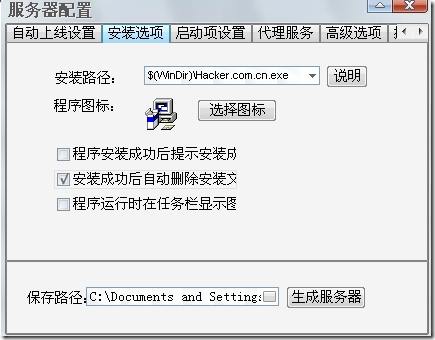

至于其他的设置项目,大家可以发挥想象力来自由配置。比如在“安装选项”中可以设置木马在肉鸡上的安装路径以及文件名和程序图标,在这里还可以设置安装成功后自动删除安装文件。

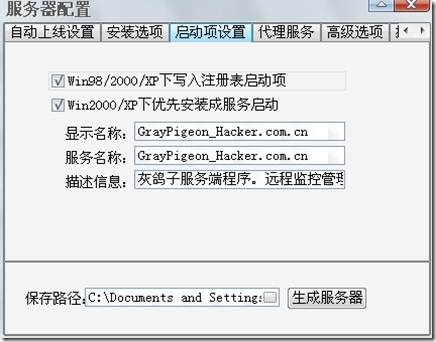

在“启动项设置”中可以设置木马如何自动运行,以及木马运行后所显示的进程和服务名称,

设置完成后,点击“生成服务器”,生成服务端程序Server_Setup.exe。

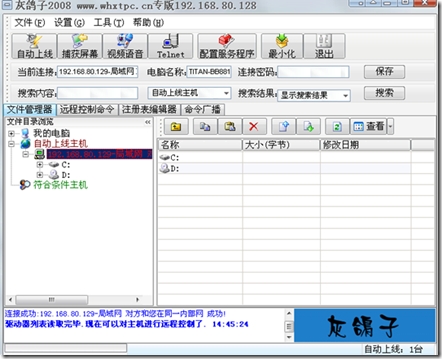

将服务端程序传到肉鸡上并运行,然后在黑客的灰鸽子控制端程序里会显示有自动上线主机。这样,就可以对肉鸡为所欲为了。

(3)注意问题

黑客要想在肉鸡上成功安装木马,必须要先做好免杀,使木马能够绕过杀毒软件和安全工具的查杀。

用户要避免成为肉鸡,则应安装杀毒软件和安全工具,并及时更新病毒库,再加上及时安装补丁修补漏洞,那么基本上就比较安全了。

本文转自 yttitan 51CTO博客,原文链接:http://blog.51cto.com/yttitan/1579054