下面我们利用Burpsuite的Intruder模块来对密码进行暴力破解。

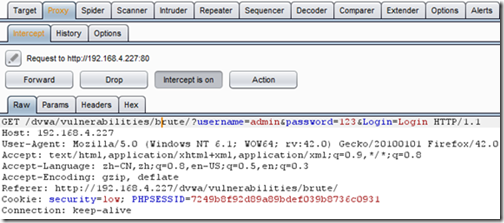

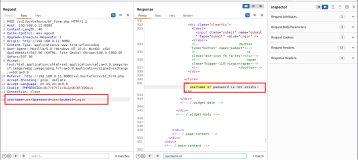

首先输入用户名admin,输入随意密码,比如123,然后对数据包进行拦截。

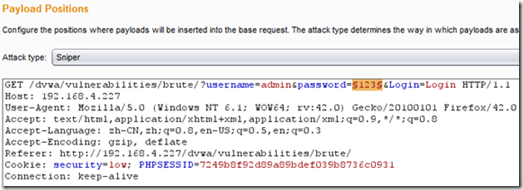

将拦截到的数据包“Send to Intruder”,然后在Position选项中设置需要破解的变量。Burpsuite会自动设置许多变量,单击“Clear”按钮,把默认变量全部清除,然后选中密码123,单击“Add”按钮将之设为需要破解的变量。

由于只有一个变量,因而“Attack type”攻击类型这里选择Sniper。

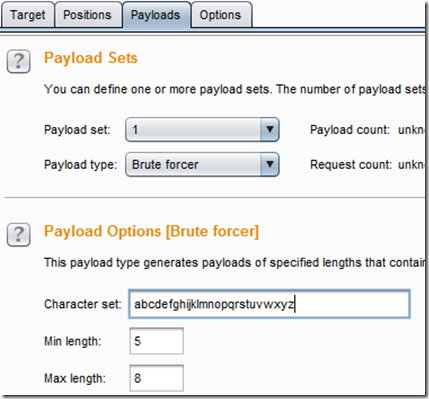

然后在“Payloads”选项中进行设置,由于只有一个变量,因而“Payload set”自动设置为1,“Payload type”这里设置为“Brute forcer”。在下面的“Payload Options”中设置暴力破解所采用的字符集,以及最小和最大密码长度。

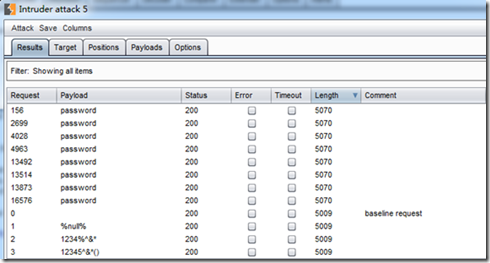

最后在菜单栏中选择“Intruder/Start attack”,就可以开始暴力破解。

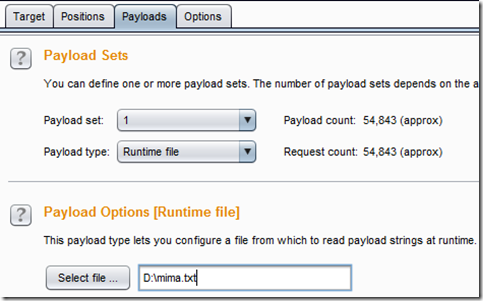

当然这种纯粹的暴力破解需要耗费很长时间,更好的方法是使用密码字典。在“Payload Sets”中将“Payload type”设为“Runtime file”,然后在“Payload Options”中选择字典文件,从“Payload count”的提示中可以看到这个字典中共有54843个密码。注意,Burpsuite不支持中文,这里的文件名和路径都应使用英文。设置完成后,同样选择“Intruder/Start attack”开始破解。

这次破解时间的长短就取决于密码字典的大小和CPU的计算能力,破解完成后,可以通过length的不同找到正确的密码。

本文转自 yttitan 51CTO博客,原文链接:http://blog.51cto.com/yttitan/1722645