完成了前面的步骤后,本篇我们将一步一步着手部署WAP服务器,从而实现类似Exchange OWA的Web应用程序代理访问。

这里我简单的介绍一下什么是WAP,部署过Lync的同学都知道,在发布边缘服务器时,微软推荐我们使用具有反向代理功能的防火墙进行发布,比如UAG\TMG。而如今,TMG及UAG的产品线已经不再更新了,取而代之的是Windows Server 2012 R2中名为Web Application Proxy的功能。

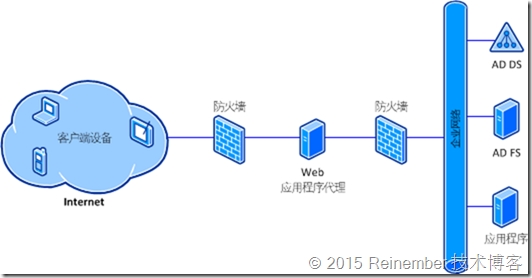

Web 应用程序代理为企业 Web 应用程序和服务提供反向代理功能。当结合使用 Web 应用程序代理 和 Active Directory 联合身份验证服务 (AD FS) 时,可以通过配置由 AD FS 提供的功能管理向 Internet 公开应用程序的风险,其中包括:工作区加入、多重身份验证 (MFA) 和多重访问控制。

Web 应用程序代理 还充当 AD FS 代理。

下图显示了本方案中使用的拓扑,Web 应用程序代理 通过该拓扑发布 Microsoft 应用程序和其他业务线 (LOB) 应用程序。

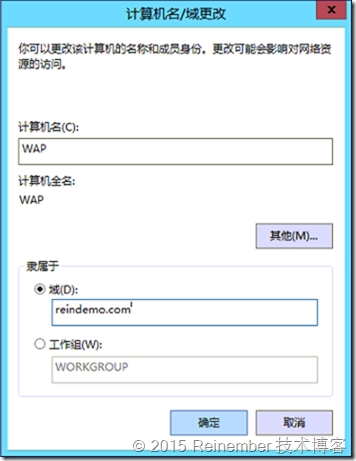

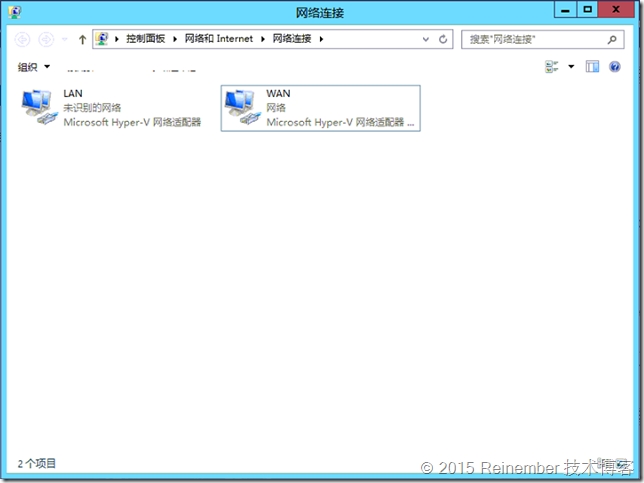

相信到这里,大家就对WAP有了一个基本的认识,我们这就开始部署我们的WAP服务器。首先我们安装好一台Windows Server 2012 R2的服务器,接下来我们将其改名加域、配置好相应的IP地址。

需要注意的是,除了配置好内网网卡外,我们还需要为这台机器配置一张外部网卡,用于代理外部访问。

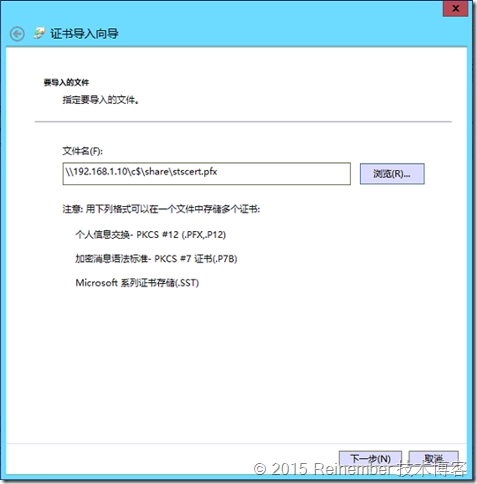

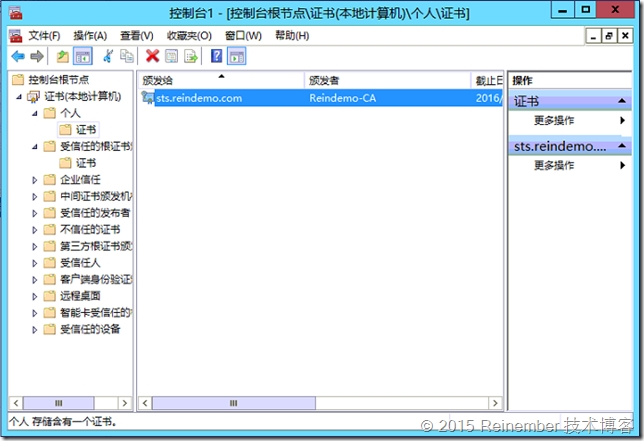

接下来我们将之前部署好的ADFS服务器的证书导出,并安装到我们的WAP服务器。

确保我们的STS证书已经安装到了WAP服务器,需要注意的安装的STS证书一定是具备私钥的。

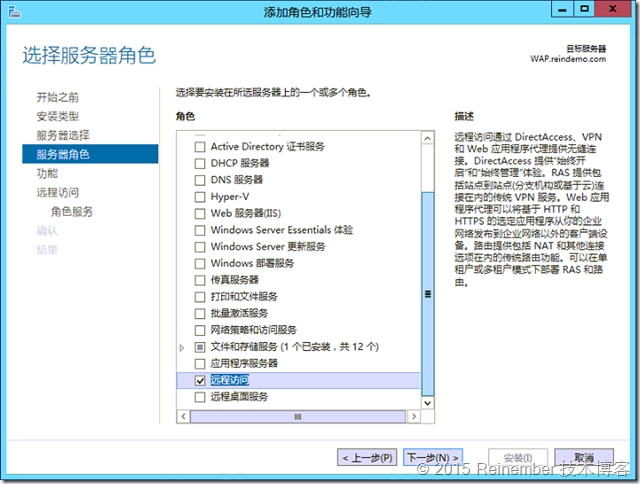

然后我们在添加角色和功能向导中,进行添加功能,在服务器角色位置我们选择远程访问。

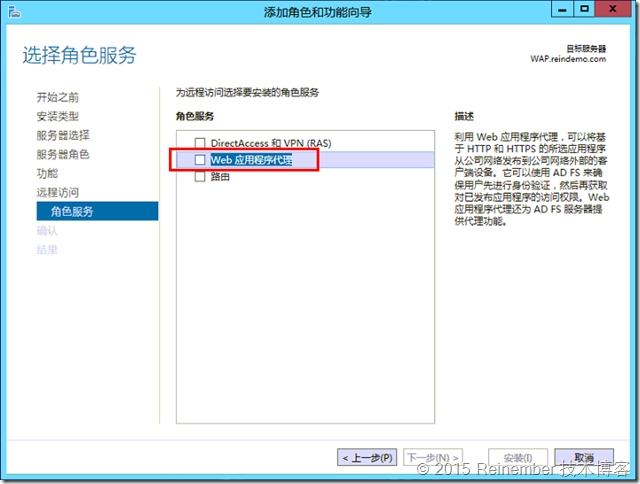

然后在角色服务位置我们选择Web应用程序代理。

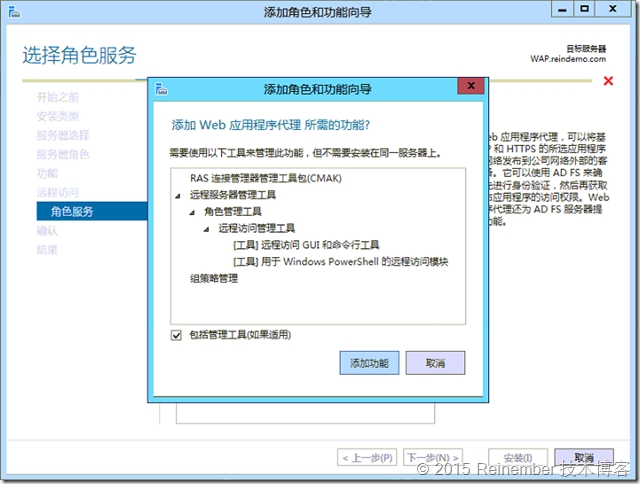

同时安装Web应用程序代理所需要的其他功能。

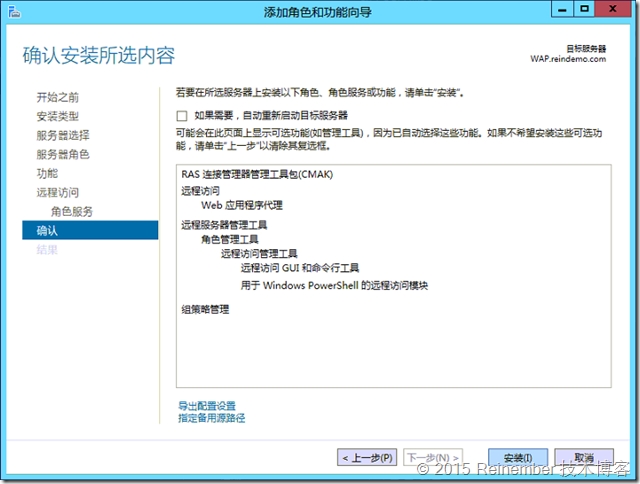

接下来确认我们的安装内容无误,开始安装WAP。

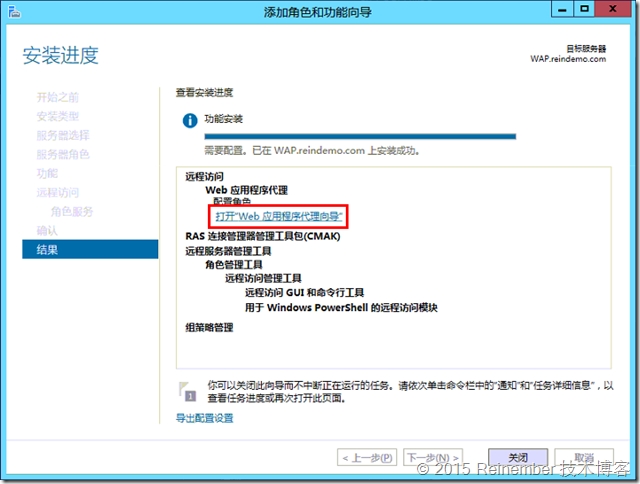

耐心等待安装,然后打开Web应用程序代理向导。

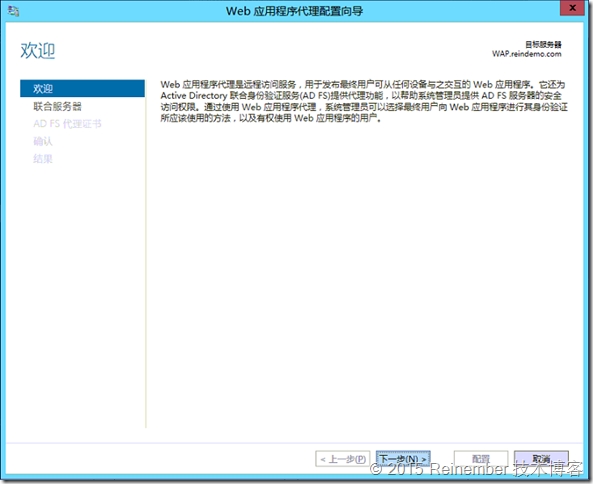

这里也简单的介绍了一下WAP是用来干嘛的,对于已经有了了解的朋友可以直接选择无视然后下一步。

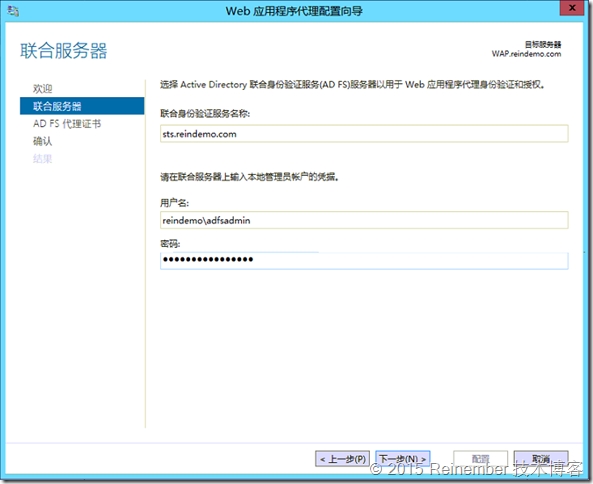

这时就需要配置我们的AD FS服务器了,我们填入ADFS服务器的FQDN,并输入ADFS管理员的凭据。

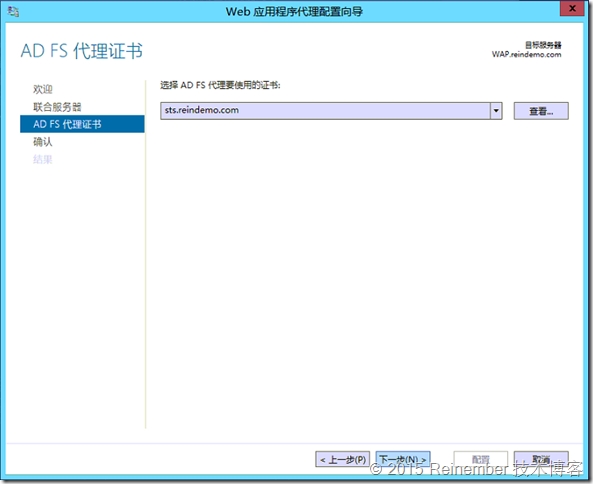

选择AD FS代理需要使用的证书,这里就是选择我们之前导入的STS证书。

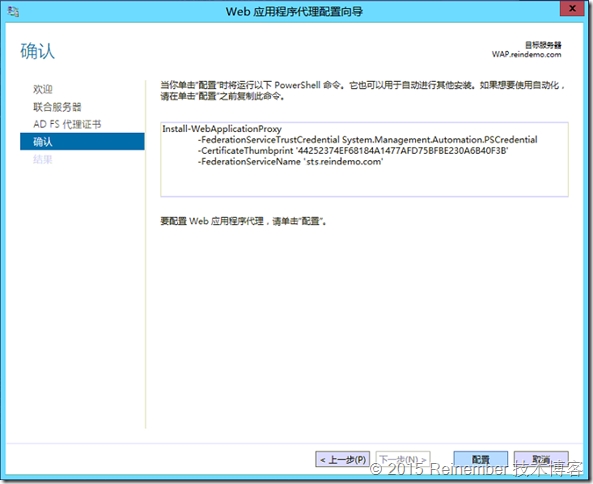

到这里配置完成,确认我们的配置信息无误,单击配置开始配置WAP。如果有兴趣的朋友也可以拷贝这段cmdlet,用于通过Powershell的配置。

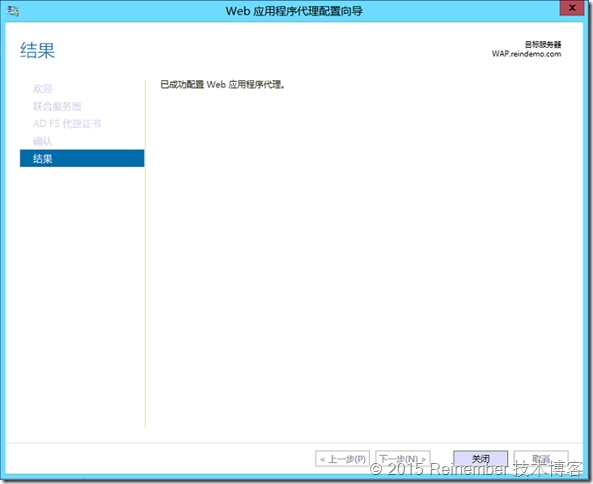

耐心等待WAP的配置完成。

到这里我们就完成了基于Windows Server 2012 R2原生反向代理功能的安装和配置,是不是感觉比使用UAG以及TMG简单了许多呢?下一篇文章我们就可以来发布Exchange OWA了!

本文转自 reinxu 51CTO博客,原文链接:http://blog.51cto.com/reinember/1619795,如需转载请自行联系原作者