|

1

2

3

|

iptables -F

iptables -X

iptables -Z

|

|

1

2

3

|

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

|

|

1

|

iptables -A INPUT -i lo -j ACCEPT

|

|

1

|

iptables -A(添加) INPUT(链路) -p(指定协议) tcp(指定为TCP协议) --dport(指定目标端口号) 22(指定目标端口号为22) -j(指定操作) ACCEPT(指定操作为接受)

|

|

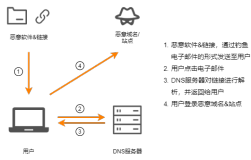

1

2

3

4

|

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --sport 53 -j ACCEPT

iptables -A INPUT -p udp --sport 53 -j ACCEPT

|

|

1

|

iptables -A INPUT -p icmp -j ACCEPT

|

|

1

|

/etc/init

.d

/iptables

save

|

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

#!/bin/bash

PATH=

/sbin

:

/bin

:

/usr/sbin

:

/usr/bin

;

export

PATH

iptables -F

iptables -X

iptables -Z

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --sport 53 -j ACCEPT

iptables -A INPUT -p udp --sport 53 -j ACCEPT

iptables -A INPUT -p icmp -j ACCEPT

/etc/init

.d

/iptables

save

|

|

1

|

iptables -L -n

|

|

1

|

iptables-save

|