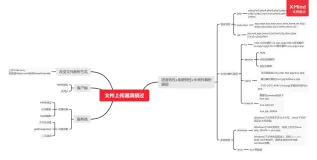

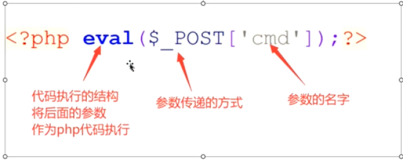

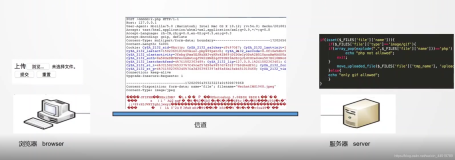

在上网的过程中,我们经常会将一些如图片、压缩包之类的文件上传到远端服务器进行保存。文件上传攻击指的是恶意攻击者利用一些站点没有对文件的类型做很好的校验,上传了可执行的文件或者脚本,并且通过脚本获得服务器上相应的权利,或者通过诱导外部用户访问、下载上传的病毒或木马文件,达到攻击的目的。

为了防范用户上传恶意的可执行的文件和脚本,以及将文件上传服务器当作免费的文件存储服务器使用,我们需要对上传文件类型进行白名单(非黑名单)校验,并且限制上传文件的大小,上传的文件需要进行重新命名,使攻击者无法猜测到上传文件的访问路径。

对于上传的文件来说,不能简单的通过后缀名来判断文件的类型,因为恶意攻击可以将可执行文件的后缀名改为图片或其他类型,诱导用户执行。因此,判断文件类型需要使用更安全的方式。

很多类型的文件,起始的几个字节内容是固定的,因此,根据这几个字节的内容,就可以确定文件类型,这几个字节也被称为魔数。

package com.yxj.constant;

/**

* 文件头对应类型的枚举

*

* @author Administrator

*

*/

public enum FileType {

JPEG("FFD8FF"), PNG("89504E47"), GIF("47494638"), TIFF("49492A00"), BMP(

"424d"), DWG("41433130"), PSD("38425053"), XML("3C3F786D6C"), HTML(

"68746C3E"), PDF("25044462D312E"), ZIP("504B0304"), RAR("52617221"), WAV(

"57415645"), AVI("41564920");

private String value = "";

public String getValue() {

return value;

}

public void setValue(String value) {

this.value = value;

}

private FileType(String value) {

this.value = value;

}

}

package com.yxj.util;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.InputStream;

import com.yxj.constant.FileType;

public class FileUtil {

/**

* 获取文件头信息

*

* @param filePath

* @return

* @throws IOException

*/

private static String getFileHeader(String filePath) throws IOException {

byte[] b = new byte[28];

InputStream inputStream = null;

inputStream = new FileInputStream(filePath);

inputStream.read(b, 0, 28);

inputStream.close();

return bytes2hex(b);

}

/**

* 判断文件类型

*

* @param filePath

* @return

* @throws IOException

*/

public static FileType getType(String filePath) throws IOException {

String fileHeader = getFileHeader(filePath);

if (fileHeader == null || fileHeader.length() == 0) {

return null;

}

fileHeader = fileHeader.toUpperCase();

FileType[] fileTypes = FileType.values();

for (FileType type : fileTypes) {

if (fileHeader.startsWith(type.getValue())) {

return type;

}

}

return null;

}

private static String bytes2hex(byte[] src) {

StringBuilder builder = new StringBuilder();

if (src == null || src.length == 0) {

return "";

}

for (int i = 0; i < src.length; i++) {

int v = src[i] & 0xFF;

String hv = Integer.toHexString(v);

if (hv.length() < 2) {

builder.append(0);

}

builder.append(hv);

}

return builder.toString();

}

}