首先说明一下,国内的网上很多资料没提到这点:Wireshark不能解密应用了DH(Diffie–Hellman)秘钥的SSL密文。

(TLS也是可以解密的,要从第一次握手该host开始全部的包都截到才行)

因为这个原因,就需要好好配置apache了。还有两点要注意:

- Apache2.2有bug没能禁用TLS,所以只能在Apache2.4上做

- 提供给Wireshark的key文件,必须是 内含pkcs8格式的私钥的PEM文件格式 的文件。

下面的步骤是基于前文《Apache2.2搭建SSL/HTTPS/SPDY服务器》http://blog.csdn.net/hursing/article/details/20049381的,最简单地搭建SSL服务器的方法在Apache2.2和2.4是一样的。

正式开始:

1.禁用DH秘钥

用命令打开:

sudo gedit /etc/apache2/mods-enabled/ssl.conf

找到这行

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5

注释掉改成:

#SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5

SSLCipherSuite RSA

更保险地是改成

SSLCipherSuite RSA+AES256+SHA

2.禁用TLS

接着第一步,找到这行

SSLProtocol all

注释掉改成:

#SSLProtocol all

SSLProtocol SSLv3

这个改动在Apache2.2没能生效。

保存文件。然后重启apache

sudo service apache2 restart

3.转换出pkcs8格式的私钥key

在/etc/apache2/sites-enabled/default-ssl.conf文件中,能看到这行

SSLCertificateKeyFile /etc/ssl/private/ssl-cert-snakeoil.key

它表示了默认的私钥文件路径。但这个目录只有root用户可以打开,所以先用命令行操作把它复制出来并加上访问权限:

cd ~

sudo cp /etc/ssl/private/ssl-cert-snakeoil.key .

sudo chmod 777 ssl-cert-snakeoil.key

然后是转换:

openssl pkcs8 -nocrypt -in ssl-cert-snakeoil.key -out key.pem -outform PEM

转换出来的key.pem将交给Wireshark使用来解密。

4.Wireshark设置

我用的版本是1.9.1。

菜单Edit->Preferences...->Protocols->SSL->RSA keys lists: Edit...->New

然后填入你的服务器IP,port是443,protocol是http,并选择刚才转换出来的key.pem:

保存配置。

5.截包

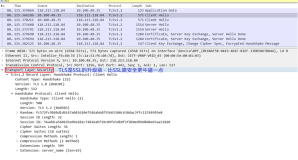

如果解密成功,原本显示为Application Data的内容将直接显示成HTTP,且底栏多了查看解密后的数据(点击图片看大图):

转载请注明出处:http://blog.csdn.net/hursing。详细补充这个坑爹的地方:

在Server Hello的阶段,Cipher Suit是选择了RSA的才能解密,如果是

Cipher Suite: TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (0x009e)

这样含有DH或DHE的,则不能解密,因为这个算法是服务器端新生成public/private key供这次session使用,Wireshark没有这对key,所以不能解密。

参考:

http://ask.wireshark.org/questions/17630/cant-decrypt-tlsv1-traffic

http://blog.chinaunix.net/uid-24709751-id-3643187.html

http://httpd.apache.org/docs/2.2/ssl/ssl_howto.html

http://packetpushers.net/using-wireshark-to-decode-ssltls-packets/

转载请注明出处:http://blog.csdn.net/hursing