2016年网络犯罪持续增长,其中包括黑客入侵政府机构,劫持勒索医疗网络,骇人听闻的数据窃取以及全球大规模恶意软件泛滥。根据Fortinet 的全球威胁态势研究报告,截止至2017年第一季度,这种况势并没有得到缓解。

WannaCry 勒索软件的爆发,让全世界的网络暴风“哭泣”。Fortinet FortiGuard全球威胁研究与响应实验室的IPS团队每日观测的攻击高峰可以达到2200万次,原因是Double Pulsar被利用为WannaCry的主要攻击向量。本次攻击中被利用的次级漏洞CVE-2017-0144( 瞬间可达700万次攻击),在五月十三号已经被Fortinet阻断。但这不是唯一的问题,除了WannaCry,近10%的公司和组织有发生过勒索软件的记录。事实上,在任何一天里,全球平均有1.2%的公司和组织正在遭受隐藏在其网络某处的来自勒索僵尸网络的攻击。此外,约有80%的受访者表示其基础设施受到了高强度和高致命性的漏洞攻击。更令人担忧的事,这些大规模的网络攻击成功的定位到了至少有五年以上的网络漏洞,有一些甚至早于2000年。

基础的安全措施有效性正在下降

即使简单的网络健康度检查,例如维护和更新策略,修补系统,升级不再支持的旧设备,以及加固设备,都无法完成。其中一些可能是由于网络安全技能差距的持续增长。但是另外的一些原因与接下来谈到的问题相关。

网络变得越来越复杂和分散

急于采用私有云和公有云解决方案,物联网的增长,连接到网络的智能设备的种类和数量,以及影子IT等威胁因子使安全专业人员到了能力的极限。例如,Q1中每个公司或者组织机构使用的云应用的数量为62(33 SaaS + 29 IaaS),其中IaaS应用程序数量再创新高。随着潜在攻击媒介的数量不断增加,对分布式和高弹性的基础设置的可见性和控制力一再减弱。

过量的加密流量使情况变得更糟

HTTPS与HTTP流量的中位数比例在2017年第一季度达到了近55%。虽然有助于维护隐私,但这种趋势对威胁监测和检测提出了挑战。企业或组织机构(特别是那些具有较高HTTPS使用率的组织)无法对加密通信中可能潜伏的威胁视而不见。

超级融合正在加速恶意软件的传播

随着网络和用户越来越多地分享信息和资源,我们看到像WannaCry这样的攻击在广泛分布的地理区域以及各种行业中迅速蔓延。分析表明,各地区之间的漏洞分配相当一致。当一个地区开始出现高度普遍的时候,整个地区也会出现同样的情况。

根据我们的研究发现,给出以下三条安全建议

首先,尽管更高调的威胁占领了头条新闻,现实中大多数组织机构所面临的威胁依然是机会性的。网络罪犯们倾向于瞄准唾手可及的目标,所以缩小攻击敞口至关重要。

其次,您需要根据您的网络清洁层度来配比安全技术应用。识别,修补,更新和替换网络中的易受攻击的设备和系统。我们经常发现,网络及系统的复杂非常容易导致更新的不及时,由此带来的漏洞入侵。如果你不能维护它,就要放弃使用它。如果不能放弃使用,就将其拆分并做相应的防护。

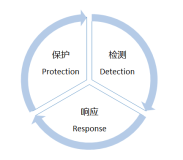

最后,您的安全策略需要满足您当前网络的需求。您需要在您的网络边界,跨网络,以及可以检测已知和未知威胁的端点(无论是基于用户的还是IoT),部署构建符合每个网络发展阶段,以及可扩展的安全防御解决方案。也就是说,要随着网络与安全发展应齐头并进。我们建议您检查您当前的安全状况,以评估每个阶段的能力。

作者:Fortinet

来源:51CTO