Android系统似乎已经成为世界各地病毒作者的首选目标,每天都有新的恶意软件在感染更多的设备。 这一次,安全公司趋势科技发布警告,他们发现了一个新的Android后门——GhostCtrl

GhostCtrl被发现有3个版本,第一代窃取信息并控制一些设备的功能,第二代增加了更多的功能来劫持设备,第三代结合了早期的版本特性,功能更加强大,黑客可以完全控制设备,并访问和传输本地存储的任何数据的权利。

恶魔般的GhostCtrl

GhostCtrl实际上是在2015年底被发现OmniRAT的一个变种。OmniRAT是一款非常流行的远程控制工具,它的终身许可证服务以及客户端服务仅售25美金和50美金,并且运营商还提供终身维护服务。OmniRAT可以通过Android设备上的一个按钮远程控制Windows,Linux和Mac系统。

该恶意软件会伪装成一个合法或流行的应用程序,它会命名为APP,彩信,WhatsApp,甚至是Pokemon GO。当它启动时,看上去它和正常的APP一样,但是实际上恶意软件已隐秘的保存于设备中。

当用户点击伪装APK后,它会要求用户执行安装。用户很难逃过一劫,即使用户取消安装提示,该提示仍然会立即弹出。该恶意APK没有图标,一旦安装,恶意程序会立即在后台运行。

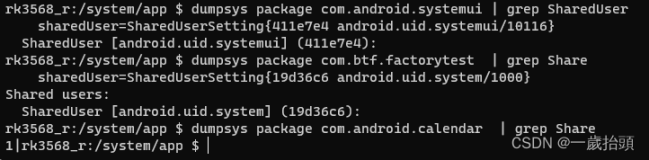

该恶意软件的后门被命名为com.android.engine,目的是误导用户认为它是一个合法的系统应用。它将连接到C&C服务器并检索3176端口的指令。

该恶意软件允许黑客从一个被感染的设备中窃取几乎任何东西,包括通话记录、短信记录、联系人、电话号码、sim序列号、位置和浏览器书签。此外,它还可以从摄像机、运行进程甚至墙纸中获取数据。最糟糕的是,黑客可以启动摄像机或录制音频,然后将内容上传到服务器,所有的数据都在该过程中加密。

恶意软件作者还可以向受感染的手机发送命令,以执行更特殊的任务,如重新设置已配置帐户的密码或使手机播放不同的声音效果。

正如遇到的其他恶意软件,避免下载不受信任的来源的应用程序是最好的防护手段

- 本文阿里聚安全编译,原文地址:http://news.softpedia.com/news/android-backdoor-ghostctrl-can-steal-everything-from-a-phone-spy-on-users-517015.shtml

更多安全资讯及知识分享,请关注阿里聚安全的官方博客