自勒索病毒Wannacry本月12日开始爆发后,已经蔓延到全球上百座城市以及感染了数十万台机构和个人电脑。

来自腾讯反病毒实验室的数据显示,目前已有约200个受害者付款,价值37万元的比特币被转到黑客账户。而对于更多的受害者来说,亟待解答的一问题是,到底该不该付赎金。对于要不要付赎金这件事,目前有两种观点:

一是付赎金,息事宁人。有报道称,FBI给出了应对此类事件的建议:支付赎金。虽然调查人员否认了这一说法,但是根据5万美元起的案件受理标准以及繁琐的调查过程,付赎金似乎成了相对不错的选择。

而另一种观点是坚决不付罚金,用法律来维护正义,比如受害者迪士尼。此前迪士尼CEO表示,公司即将上映的一部电影被盗。如果公司坚决不付赎金的话,可能会面临被“撕票”的情况。比如之前Netflix的10集电视剧就被黑客发布到了网上。

如果付了赎金,警察就能解决这件事吗?拿美国拉斯维加斯来说,频繁的黑客攻击行为已经超出了当地FBI 处理能力,这也意味着他们不可能去调查每一起案件。而如果付了赎金,被盗的文件就能顺利的解密被返回吗?对于这一问题,真还不好说。

腾讯反病毒实验室分析认为,赎回流程中存在漏洞,黑客可能并不知道是谁付的赎金以及到底该给谁解密。另外,难上加难的是,赎金返回时可能已经被另一个黑客劫持,也就是我们通常说的“黑吃黑”。

付款赎回加密文件可行吗?

腾讯反病毒实验室经过分析,发现WannaCry病毒提供的赎回流程可能存在漏洞,支付赎金的操作是一个和计算机弱绑定的操作,并不能把受害计算机的付款情况传递给黑客。

简单说来,就是即使黑客收到了赎金,他也无法准确知道是谁付的款,该给谁解密。比特币勒索的受害者对于支付赎金一定要慎重考虑,对于通过付款赎回被加密的文件,不要抱太大的期望。下面就来看一下付款的一个过程:

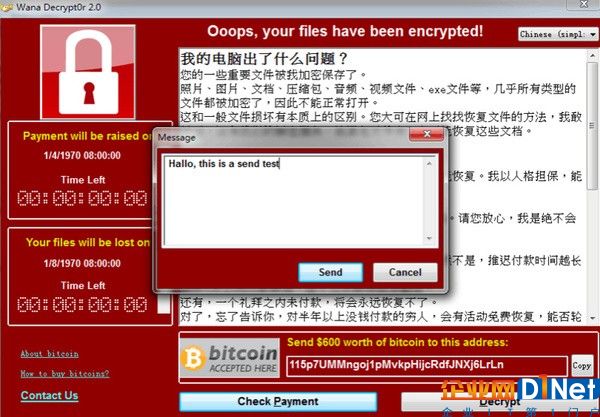

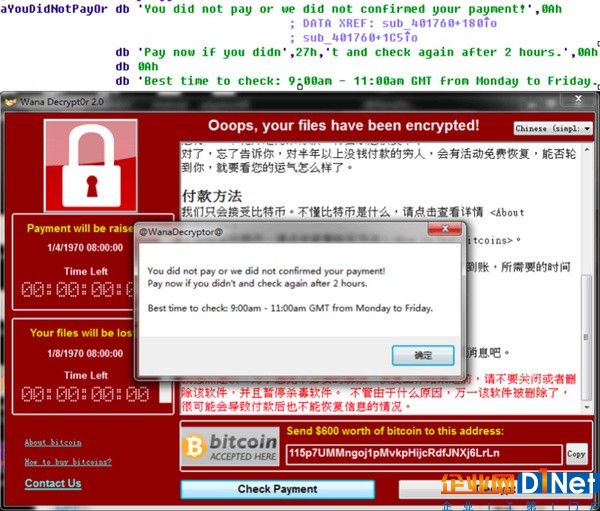

病毒感染计算机后会弹出一个支付框:

病毒弹出的支付框中包括三个关键点

1、Contact Us 用于联系黑客

2、Check Payment 用于上传被加密的key文件,服务器返回用于解密文件的key文件

3、Decrypt 使用Check Payment获取的解密key文件对机器上被加密的文件进行解密

Contact US

Contact Us点击后会弹出一个文本框,用于联系病毒作者

当受害者输入消息点击send后会遍历下面列表中的各个地址进行发送消息,由于接收信息的是暗网网址,因此国内受害者需要配置连接暗网环境(安装并配置Tor浏览器)。

gx7ekbenv2riucmf.onion

57g7spgrzlojinas.onion

xxlvbrloxvriy2c5.onion

76jdd2ir2embyv47.onion

cwwnhwhlz52maqm7.onion

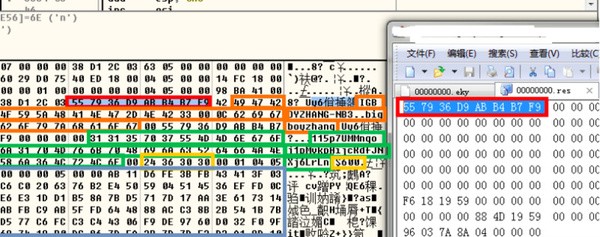

发送的内容如下图

关键信息有以下几部分

1、00000000.res文件的前8个字节(Send信息图中红框内),其中00000000.res是暗网访问工具tor针对用户的一个信息标识文件

2、计算机名和计算机账户名(Send信息图中橙色框内)对应的获取代码如下图

3、受害者发送的实际内容(Send信息图中绿色框内):Hello this is a send test

Check Payment

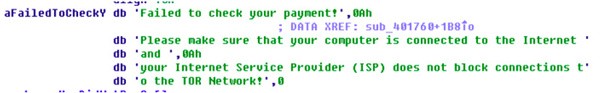

Check Payment点击后会先检测服务器是否可以连通,如果不可以连通会提示如下信息

告知受害者检查“是否可以访问暗网”。

可以连通则发送了一段数据,如下图

Check Payment

关键信息有以下几部分

1、00000000.res文件的前8个字节,和send信息一致(红色框内)

2、计算机名和计算机账户名,和send信息一致(橙色框内)

3、比特币转账地址(绿色框内)

4、需转账金额(金色框内):$600

5、被加密过的key文件(00000000.eky)的内容

服务器会根据内容中发送的res前8个字节、计算机名和计算机账户名等信息确认受害者是否已经付过款,如果没有付款服务器返回失败,病毒提示如下信息

告知受害者没有付款或者病毒作者没有确认,最佳的确认时间是GMT时间上午9点到上午11点。

如果确认已经付款就会把00000000.eky文件进行解密并返回,病毒接收到服务器的返回会在受害计算机上生成用于解密文件的key文件00000000.dky,该文件会在Decrypt流程中使用到。

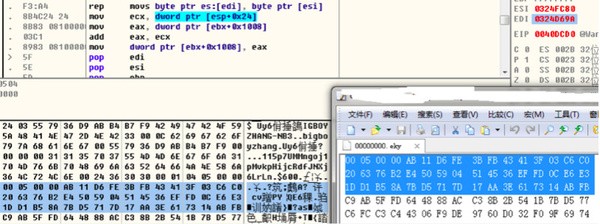

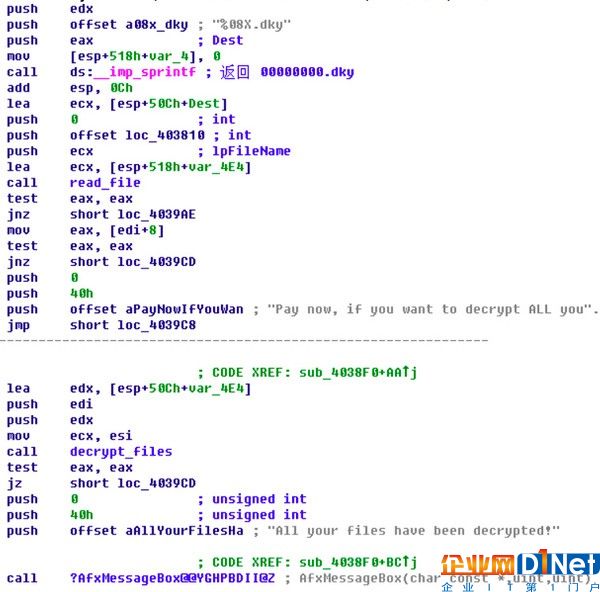

Decrypt

点击Decrypt后会开启解密流程,解密就是读取从服务器上获取的解密key文件00000000.dky作为密钥,遍历计算机上被加密的文件,进行解密,如下图

流程

综上分析,受害者中毒后的赎回过程大致如下

首先受害者需要通过Contact us告知病毒作者自己已经付款,这时病毒作者通过受害者发送消息时附加上传的tor key(00000000.res前8个字节)、电脑名、电脑账户名等信息作为key值唯一标识受害者,如果通过受害者发送的消息(如比特币转账记录等)确认该受害者付过款,会在后台设置一个针对该受害者的开关,标识该受害者可以获取解密key文件。

受害者等待一段时间后点击Check Payment,这时病毒会上传受害者的tor key、电脑名、电脑账户名、比特币转账地址等询问服务器该受害者是否被确认已经付款,然后病毒会上传受害者的一个带有被加密过的解密key文件(00000000.eky)到服务端,服务端如果确认受害者已经付款会把上传上来的key文件解密,并返还给受害者(00000000.dky),然后提示可以解密。

受害者点击Decrypt按钮进行解密,解密程序会读取本地已经从服务端获取的受害者解密key文件,对受害者机器上被加密的文件进行解密。

赎回问题的关键来了:因为比特币钱包是匿名的,而比特币的转账记录又是公开的,如果直接把比特币转账给了黑客,那么只能祈祷当你联系上他时,能够用语言来证明那钱是你转过去的。

如果提前联系黑客呢?这个我们已经尝试好多天与黑客通过Contact us取得联系,音信全无。

所以结合上述信息来看,通过支付赎回的希望是比较小的。

另一个黑客可能已经“劫持”了你的赎金

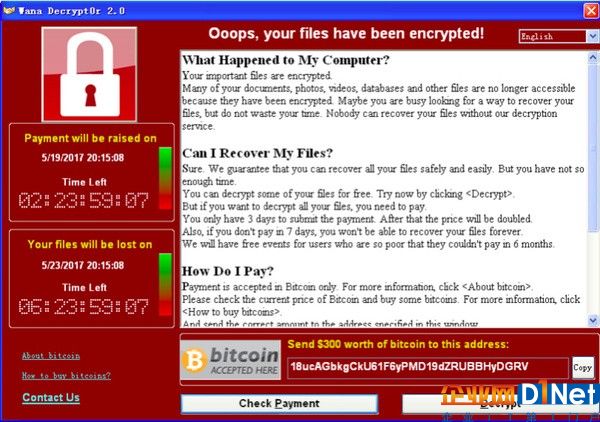

事情还没有结束,经过对Wannacry病毒的发展历程的研究,发现了“黑吃黑”的现象,”冒牌黑客”通过修改“原版Wannacry”比特币钱包地址,做出了“改收钱地址版Wannacry”重新进行攻击。

如其中一个“冒牌Wannacry”就将收款地址修改为了18ucAGbkgCkU61F6yPMD19dZRUBBHyDGRV,如图

经过对这个地址的监控,发现已有受害者向该地址转账

根据以上分析,这位转账受害者的文件是不可能赎回了,因为他的付款对象也不知道怎么赎回受害者的文件。

本文转自d1net(转载)