本节书摘来自异步社区《请君入瓮——APT攻防指南之兵不厌诈》一书中的第8章8.5节安全贵在未雨绸缪,作者【美】Sean Bodmer , Max Kilger , Gregory Carpenter , Jade Jones,更多章节内容可以访问云栖社区“异步社区”公众号查看。

8.5 安全贵在未雨绸缪

请君入瓮——APT攻防指南之兵不厌诈

您可以通过主动监测网络与系统的运行,提高网络与系统安全状态。虽然使用各种工具阻断、过滤和监控网络流量十分关键,但还必须如攻击者一般思考并行动,找到攻击者在您网络中探测到的漏洞,并利用其测试自身防御机制是否有效。简而言之:自我检查,发现问题,解决问题。

目前,已有大量书籍对这一主题进行了详尽阐述。在本书中,我们将谈及那些需要检查的更高级别的领域。本节中提到的工具,只是可用来采取积极防护措施保护网络安全的众多工具中的一小部分而已。

8.5.1 您的物理安全处于何种状态

锁定计算机系统确保其安全的方法多种多样,例如反病毒软件、防火墙、文件系统的安全设置、磁盘加密、安全策略和强密码等,这对网络总体安全状况是非常有效(且必要)的。但您知道吗?只需在系统启动时轻击一个键盘按钮,就可以绕过这层层的安全屏障。

系统的安全状态始于计算机最底层设备的安全,之后延伸到操作系统安全,最后是系统安装的应用程序的安全。在这一层面采用简单的防护措施,可以加强系统安全,获得“时间投资”的丰厚回报。

您在寻找什么

检查以下内容。

是否设置了计算机基本输入/输出系统(BIOS)密码?

可以在启动操作系统时要求用户输入密码,以确保用户只有通过密码才能启动操作系统。

在更改基本的启动设置时要求管理员密码,以确保专业人员只有通过密码才能进行配置。

是否禁用了硬盘除外的其他引导启动项?

当允许您的用户或其他任何人接触您的笔记本电脑时,您的安全机制将完全失去作用;因为一个USB启动设备或一张光盘完全可以绕过密码直接启动。

在操作系统上是否默认开启了USB设备或光盘的自动安装与运行项?

您是否知道美国国防部因为这个简单的配置项,导致国防部的网络感染了最为严重的恶意软件,它们花费数百万美元才将其修复?

8.5.2 您的无线网络状况如何

现在,很难看到不使用无线网络的公司。无线网络不但比用电缆网线连接各个工作站廉价,还可以供其他设备使用,这就降低了整体的维护开销成本。然而,如果配置不当,这些无线设备会在网络中留下严重的漏洞。此外,如果操作不小心,就会发现网络存在一个或多个恶意接入点,这意味着已有人通过未授权的无线访问点进入到您的网络。这里并非贬损无线网络的实用价值,但需要确保您测试过其安全性。表8-4列举了一些免费的工具,可以帮助您测试无线网络的安全性。

上述工具的工作原理如下。

操作系统发现工具:这是一种包含在操作系统选择项中的无线网络工具。一些版本还存在局限性,如无法搜索到不广播SSID1的无线网等,这时就需要选用其他工具。

Kismet:这是一款基于控制台的被动网络发现工具和嗅探器,没有操作系统自带的网络发现工具的局限性。想了解更多信息和下载该工具,请登录www.kismetwireless.net/。

KisMAC:这是一款基于图形界面的无线网络发现工具,具有无线加密密钥破解的功能,这是检测无线网络安全性的另一个亮点。图8-8是KisMAC运行的界面,可以登录http://kismac-ng.org/找到该工具。

NetStumbler:这是一款基于Windows平台,用来发现无线接入点的工具。据称,该工具的作者在不断更新工具代码,以便它适用于Windows Vista和Windows 7平台。了解更多信息或下载该工具,请访问www.stumbler.net/。

您在寻找什么

检查以下内容。

是否有无线路由器/无线接入点连接到您的网络?

在网络上扫描授权认证时,是否发现无线路由器或者无线接入点连接网络?

无线设备安装了最新的固件补丁吗?

8.5.3 您的网络活动有哪些

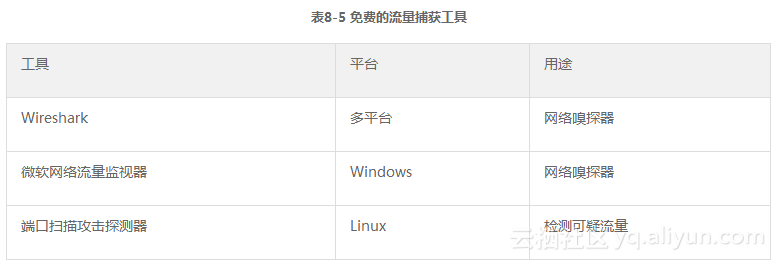

无论网络规模如何,每天都会有很多的流量进出。您可能不愿意相信工作团队中的任何人,除非您是一个积极参与网络安全活动的人,否则您不知道他们会不会发送恶意的信息。此外,您可能并不知道某位同事误击了未经检查的包含恶意软件的PDF文件。但当您知道这一情况时,为时已晚,这将导致一个或多个网络上的计算机受到攻击,成为僵尸网络的一部分。保持所有网络进行正常通信是一项非常艰巨的任务,所以您必须为此绞尽脑汁。表8-5列出了一些常用的免费工具,可以帮助您完成任务。

上述工具的功能如下。

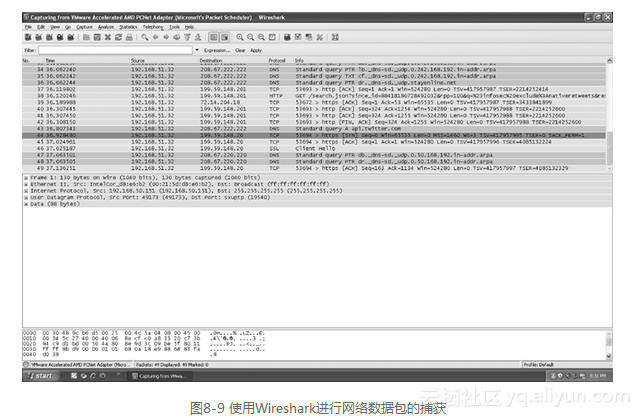

Wireshark:如图8-9所示,该工具在网络数据包捕获中应用广泛,允许查看实时网络流量。欲了解更多的信息或下载该工具,请访问www.wireshark.org/。

微软网络流量监视器(Microsoft Network Monitor):这是由微软开发和发布的基于Windows平台的工具,允许捕获和分析网络流量。您可以在如下页面查看相关信息:www.microsoft.com/download/en/details.aspx?displaylang=en&id=4865。

端口扫描攻击探测器(Port Scan Attack Detector):这是一款基于Linux平台的工具,用于分析特定的网络日志流量,确定被扫描的联网主机端口,及判断其他可疑流量。它将一些可视化分析工具很好地关联到一起,有助于以图形化方式查看主机流量。可以访问下列页面查找该工具:http://cipherdyne.org/psad/。

您在寻找什么

检查以下内容。

是否有联网的机器显示异常流量?

任何联网机器是否存在范围以外的端口接收或者发送数据包?

您的机器上是否存在未经授权却在运行的服务?

您的机器是否与大量的外部机器进行通信,尤其是在非工作时间内?

8.5.4 您的主机或服务器安全吗

测试网络上主机的安全性十分关键,可确保这些主机不被如影随形的黑客发现。诸多应用及操作系统厂商均会频繁地发布各类补丁,若依赖人力来推送这些补丁更新通知,您可能会发现自己处于危险之中。

更为重要的是,更新补丁对于主机或者服务器的安全来说并非是万能的,它们可能会修改安全配置,为此需要锁定机器。此外,除非有适当的机制,否则很难知道补丁对机器所做的改变是否会危及网络的安全?

您应把握先机,部署基于主机的IDS和IPS系统。这样您的对手就需要找到一个攻击途径。表8-6给出了一些辅助工具,每个工具都分为免费版和付费版。

这些工具的使用方式如下。

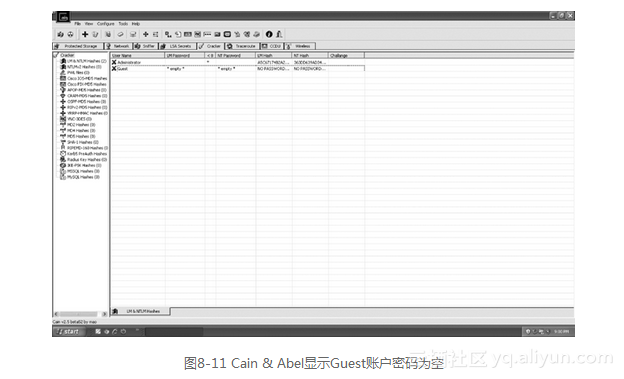

Cain & Abel:工具箱里必备工具之一。这是一款基于Windows平台的密码破解工具。在Windows SAM文件中,它通过嗅探来恢复密码,并执行许多其他操作。图8-11所示为Cain & Abel的使用示例。该工具下载地址为www.oxid.it/cain.html。

Johnthe Ripper:该工具适用于多平台,能够检查用户密码强度。欲了解更多信息和下载此工具,请访问:www.openwall.com/john/。

THC-Hydra:这是一款基于UNIX平台的工具,可以执行多种网络协议的密码破解攻击。如果需要检查用户使用的密码和网络上运行的服务,利用该工具其中的某个功能即可完成。可访问www.thc.org/thc-hydra/来下载该工具,并了解该工具的更多信息。

彩虹表:这其实不是一款工具,而是一个预先计算好密码的数据库,可以用来检查基于Windows平台的密码,但并不计算随机值。实际上,您可以购买一些付费且应用广泛的彩虹表。可以访问以下网站下载相关工具和表格:www.freerainbowtables.com/。

您在寻找什么

检查下列各项。

就如所听闻的那样,真有程序能够破解一切密码吗?

您是否留意到您压根不认识的账户?

攻击者常用的战术:入侵并创建一个不起眼的账户,以方便持久访问。

您的系统账户有适当的限制吗?

8.5.6 您的运行安全如何

好,您已经完成这一步。您正在采取一切适当的措施来保护系统免受危害,这些都是徒劳的吗?

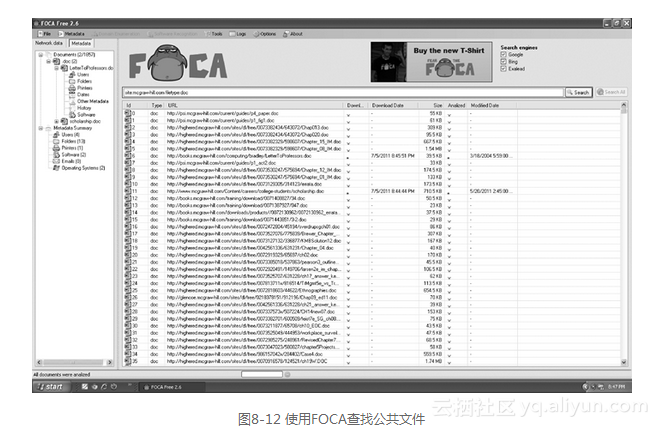

许多常见的和持续的威胁控制者做着这样的事情:他们侦察您、您的同事、您的员工以及您的公司。为了最大限度地提高攻击的成功率,减少被捕获的风险,他们将最大程度地适应您公司的一切环境。是否有更好的方式来收集目标系统上的情报,而不是单纯地查看网上发布的工作内容呢?不仅文件中包含的数据会给您带来损害,甚至隐藏数据(例如元数据)都可以向攻击者揭露关于您所用网络的信息。

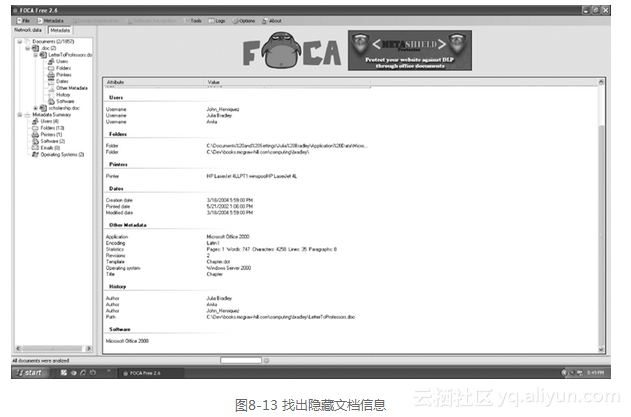

如果您最强劲的敌人是自己,那么您可借助FOCA这款工具弄清相关问题。只需将它指向某个域名,输入检验的文件类型(如微软的Word文件)、需要下载的文件,然后提取出元数据即可。图8-12和图8-13给出了FOCA的使用情况。

您在找寻什么

检查以下内容。

任何可以透露公司信息的文档,是否应该发布在网上供所有人查看?

是否存在包含任何用户名且可以揭露用户在网络上的命名习惯的文档元数据?

元数据中是否揭示了文档路径,并且能够帮助联网的服务器提供警告信息?

在文档的元数据中,是否发现任何连网使用的打印机?

相当脆弱,因为在修复漏洞的过程中,它们是最经常被忽略更新的设备。

元数据是否会揭示创建该文档所使用的操作系统?

因为很多企业网络使用相同的操作系统,所以这可以给攻击者提供非常有价值的信息,降低攻击失败的风险。

1译者注:服务集标识符。

本文仅用于学习和交流目的,不代表异步社区观点。非商业转载请注明作译者、出处,并保留本文的原始链接。