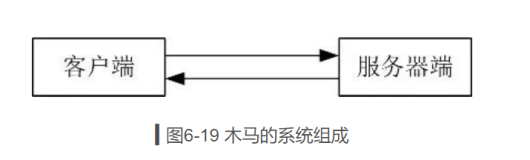

木马病毒(木马程序)是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。 手工清除木马病毒具体方法如下: 提示:以下修改注册表等相关操作具备风险,请慎重操作。

1.清除每次开机时自动弹出的网页 其实清除每次开机时自动弹出的网页方法并不难,只要你记住地址栏里出现的网址,然后打开注册表编辑器(方法是在点击“开始”菜单,之后点击“运行”,在运行框中输入regedit命令进入注册表编辑器),分别定位到: HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run和 HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Runonce下, 看看在该子项下是否有一个以这个网址为值的值项,如果有的话,就将其删除,之后重新启动计算机。这样在下一次开机的时候就不再会有网页弹出来了。 不过网页恶意代码的编写者有时也是非常的狡猾,他会在注册表的不同键值中多处设有这个值项,这样上面提的方法也未必能完全解决问题。遇到这种情况,你可以在注册表编辑器的选项菜单里选择“编辑”→“查找”,在“查找”对话框内输入开机时自动打开的网址,然后点击“查找下一个”,将查找到的值项删除。

2.IE标题栏被修改 具体说来受到更改的注册表项目为: HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Internet Explorer/Main/Window Title HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/Main/Window Title

解决办法: ①在Windows启动后,点击“开始”→“运行”菜单项,在“打开”栏中键入regedit,然后按“确定”键; ②展开注册表到 HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Internet Explorer/Main下,在右半部分窗口中找到串值“Window Title” ,将该串值删除即可,或将Window Title的键值改为“IE浏览器”等个人喜欢的名字; ③同理,展开注册表到 HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/Main 然后按②中所述方法处理。

④退出注册表编辑器,重新启动计算机,运行IE,问题已经解决。

3. IE分级审查密码的清除 ①打开“开始”菜单,单击“运行”,在运行框中输入regedit命令。 ②在注册表编辑器中有五个主要的键值,请您按照下面顺序一步一步打开下面的文件(在所指的文件夹上双击或单击在文件夹前面的十字符号)。 ③具体顺序是: HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion /Policies/Ratings 在您打到Ratings文件夹后会看到在右面的窗口中有key键值,直接在这个键上点右键,之后选删除,然后关闭注册表编辑器即可。

4. 篡改IE的默认页 具体说就是以下注册表项被修改: HKEY_LOCAL_MACHINE/Software/Microsoft/Internet Explorer/Main/Default_Page_URL “Default_Page_URL”这个子键的键值即起始页的默认页。 解决办法: 运行注册表编辑器,然后展开上述子键,将“Default_Page_URL”子键的键值中的那些篡改网站的网址改掉就行了,或者将其设置为IE的默认值。

5. 修复被锁定的注册表 可以自己动手制作一个解除注册表锁定的工具,就是用记事本编辑一个任意名字的.reg文件,比如recover.reg,内容如下: 窗体顶端 REGEDIT4 [HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/System] "DisableRegistryTools"=dword:00000000 窗体底端 要特别注意的是:如果你用这个方法制作解除注册表锁定的工具,一定要严格按照上面的书写格式进行,不能遗漏更不能修改(其实你只需将上述内容“复制”、“粘贴”到你机器记事本中即可);完成上述工作后,点击记事本的文件菜单中的“另存为”项,文件名可以随意,但文件扩展名必须为“.reg”,然后点击“保存”。这样一个注册表解锁工具就制作完成了,之后你只须双击生成的工具图标,其会提示你是否将这个信息添加进注册表,你要点击“是”,随后系统提示信息已成功输入注册表,再点击“确定”即可将注册表解锁了。

6. 修改IE浏览器缺省主页,并且锁定设置项,禁止用户更改。这主要是修改了注册表中IE设置的下面这些键值(DWORD值为1时为不可选): HKEY_CURRENT_USER/Software/Policies/Microsoft/Internet Explorer/Control Panel "Settings"=dword:1 HKEY_CURRENT_USER/Software/Policies/Microsoft/Internet Explorer/Control Panel "Links"=dword:1 HKEY_CURRENT_USER/Software/Policies/Microsoft/Internet Explorer/Control Panel "SecAddSites"=dword:1 解决办法:上面这些DWORD值改为“0”即可恢复功能。

7. IE的默认首页灰色按扭不可选 这是由于注册表HKEY_USERS/.DEFAULT/Software/Policies/Microsoft/Internet Explorer/Control Panel 下的DWORD值“homepage”的键值被修改的缘故。原来的键值为“0”,被修改后为“1”(即为灰色不可选状态)。 解决办法:将“homepage”的键值改为“0”即可。

8. IE右键菜单被修改 受到修改的注册表项目为: HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/MenuExt 下被新建了网页的广告信息,并由此在IE右键菜单中出现! 解决办法: 打开注册标编辑器,找到 HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/MenuExt 删除相关的广告条文即可,注意不要把下载软件FlashGet和Netants也删除掉,这两个可是“正常”的,除非你不想在IE的右键菜单中见到它们。

9. IE默认搜索引擎被修改 出现这种现象的原因是以下注册表被修改: HKEY_LOCAL_MACHINE/Software/Microsoft/Internet Explorer/Search/CustomizeSearch HKEY_LOCAL_MACHINE/Software/Microsoft/Internet Explorer/Search/SearchAssistant 解决办法: 运行注册表编辑器,依次展开上述子键,将“CustomizeSearch”和“SearchAssistant”的键值改为某个搜索引擎的网址即可。

10. 查看“源文件”菜单被禁用 恶意网页修改了注册表,具体的位置为: HKEY_CURRENT_USER/Software/Policies/Microsoft/Internet Explorer 下建立子键“Restrictions”,然后在“Restrictions”下面建立两个DWORD值: “NoViewSource”和“NoBrowserContextMenu”,并为这两个DWORD值赋值为“1”。 在注册表 HKEY_USERS/.DEFAULT/Software/Policies/Microsoft/Internet Explorer/Restrictions下,将两个DWORD值:“NoViewSource”和“NoBrowserContextMenu”的键值都改为了“1”。 通过上面这些键值的修改就达到了在IE中使鼠标右键失效,使“查看”菜单中的“源文件”被禁用的目的。 解决办法: 将以下内容另存为后缀名为.reg的注册表文件,比如说unlock.reg,双击unlock.reg导入注册表,不用重启电脑,重新运行IE就会发现IE的功能恢复正常了。 REGEDIT4 HKEY_CURRENT_USER/Software/Policies/Microsoft/Internet Explorer/Restrictions “NoViewSource”=dword:00000000 "NoBrowserContextMenu"=dword:00000000 HKEY_USERS/.DEFAULT/Software/Policies/Microsoft/Internet Explorer/Restrictions “NoViewSource”=dword:00000000 “NoBrowserContextMenu”=dword:00000000

木马病毒是什么以及手工清除木马病毒具体步骤

2013-08-13

1274

版权

版权声明:

本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《

阿里云开发者社区用户服务协议》和

《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写

侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

简介:

木马病毒(木马程序)是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。

目录

相关文章

|

安全

Ubuntu

Linux

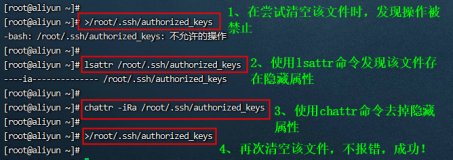

linux服务器木马后门rookit检测过程

在服务器木马后门检测中rookit也是根据特征的,他们检查的都是某一些rk的看这个root或者一些其他的通用型root的,但我现在所使用的项目,它这个UK的可能比较小众,所以没有被检测出来。那这个是 check rookit。我们来看一下第二个工具,叫rookit hunter,这也是一个系统可以直接安装的工具。那安装完毕之后,执行这条命令就可以了,执行的过程我就不给大家讲了,你只要一路回车就可以了。重点是什么?重点是要会看结果。也就是说我们查询出如kite之后,那我怎么知道它是一个rookit?看这里边爆出来了,lookit。也就是说他做了一些这个隐藏,加入到内核里之后,看这都是挖点,说明已

178

0

0

|

安全

Unix

Windows

|

缓存

前端开发

JavaScript

网站被劫持跳转的症状与木马清理

先来看一下这个症状是什么样的,这里我找到了一个客户网站的案例,那么当我在通过百度搜索某些关键词的时候,当我点击这个链接的时候,它会给你跳到这种菠菜的页面,那么怎么样判断它是前端还是后端PHP进行了一个劫持,那么我们就把这个链接复制过来,复制好了后,我打开这个调试面板,然后在这里有一个 settings的这个一个设置按钮,把这个disable javascript这个脚本把它禁用,那么禁用之后把刚才这复制过来的这个快照链接把它复制过来,然后敲一下回车,就会发现发现它是不会跳转的,所以对于这一种请求跳转,我们把它称之为叫做前端拦截。要知道前一两年这种形式还是比较少的,但是今年发现的就越来越多,原

700

0

0

|

安全

Linux

网络安全

阿里云提示服务器有挖矿木马程序 该如何处理

6097

0

0

|

安全

数据库

数据安全/隐私保护

浅谈网站黑链检测和清除的方法

4259

0

0

|

安全

Windows

新网银木马BankJp详细分析与清除

942

0

0

|

监控

Shell

Linux

linux系统入侵留后门方法+日志清除

3137

0

0

热门文章

最新文章

1

阿里云申请免费SSL证书,并配置到Tomcat,实现https访问

2

阿里云开源大数据平台E-MapReduce 产品新动态及开源大数据前沿技术分享 2023-2月刊

3

Linux中的工作队列

4

阿里巴巴宣布 Sentinel 开源,进一步完善 Dubbo 生态(附PPT和视频)

5

Flink读取Kafka报Error sending fetch request

6

MongoDB World 2016参会全记录

7

DataV,让拖拖拽拽就可以打造可视化应用

8

Linux版Skype获得微软额外关照 界面比过去版本更干净更现代化

9

从优化IT到优化世界!IBM服务管理四年

10

重庆银行推出大数据信贷产品

1

基于ssm+vue.js的中国咖啡文化宣传网站附带文章和源代码设计说明文档ppt

39

2

数组越界:深入理解、危害与防范

42

3

基于ssm+vue.js的铁岭河医院医患管理系统附带文章和源代码设计说明文档ppt

34

4

基于ssm+vue.js的校园代购服务订单管理系统附带文章和源代码设计说明文档ppt

36

5

基于ssm+vue.js的海鲜自助餐厅系统附带文章和源代码设计说明文档ppt

26

6

基于ssm+vue.js的农家乐信息平台附带文章和源代码设计说明文档ppt

22

7

内存泄漏:深入探讨、识别与防范

23

8

解锁PDF潜力:9个Python库让你的文档处理更高效

33

9

基于ssm+vue.js的德云社票务系统附带文章和源代码设计说明文档ppt

18

10

基于ssm+vue.js的个人博客网站附带文章和源代码设计说明文档ppt

16