3.2.2 工业控制网络病毒

本文讲的是工业控制网络安全技术与实践一3.2.2 工业控制网络病毒,在信息技术与传统工业融合的过程中,工业控制正面临越来越多的网络安全威胁,其中工控网络病毒就是主要的威胁之一,据统计,在2014年的网络安全事件中,因病毒事件造成的工控系统停机的企业高达19.1%。

以下是近年来活跃在工控领域的病毒介绍。

1.震网(Stuxnet)病毒

2010年10月,国内外多家媒体相继报道了Stuxnet蠕虫病毒对数据采集与监视控制系统进行攻击的事件,并称其为“超级病毒”、“超级工厂病毒”,并形容成“超级武器”、“潘多拉的魔盒”。

Stuxnet病毒在2010年7月开始爆发。它利用了微软操作系统中至少4个漏洞,伪造驱动程序的数字签名;通过一套完整的入侵和传播流程,突破工业专用局域网的物理限制;利用WinCC系统的两个漏洞,对其开展破坏性攻击。它是第一个直接破坏现实世界中工业基础设施的恶意代码。

伊朗政府已经确认该国的布什尔核电站遭到Stuxnet蠕虫病毒的攻击。该病毒利用了USB 使用上的管理漏洞渗透进入目标系统,从而修改西门子控制器所连接的变频器,攻击者通过检测变频器的工作状态,改变了变频器的工作参数,欺骗控制中心,使得离心机无法正常工作。

2. Duqu病毒

Duqu是一种复杂的木马病毒。2011年10月14日,卡巴斯基实验室提取了一个看上去与Stuxnet非常类似的病毒样本,它们创建文件都以“~DQ”作为文件名的前缀,便将这个威胁命名为“Duqu”。它的主要目的是为私密信息的盗取提供便利,主要攻击目标是伊朗工业控制系统,目的是盗窃信息,手法包括收集密码、抓取桌面截图、暗中监视用户操作、盗取各类文件等。

Duqu架构所使用的语言高度专业化,能够让有效负荷DLL同其他Duqu模块独立,通过多种途径包括Windows HTTP、网络端口和代理服务器同C&C建立连接;还能够让有效负荷DLL直接处理来自C&C的HTTP服务器请求,甚至可以在网络中的其他计算机上传播辅助恶意代码,实现可控制并且隐蔽的感染手段,殃及其他计算机[22]。

3.“火焰”病毒

2012年5月,俄罗斯安全专家发现一种威力强大的计算机病毒“火焰”(Flame)在中东地区大范围传播。“火焰”病毒最早可能于2010年3月就被攻击者放出,但一直未被其他网络安全公司发现。除卡巴斯基外,匈牙利的两家反计算机病毒实验室和伊朗反计算机病毒机构也发现了上述全新的蠕虫病毒。

Flame病毒是由许多独立模块组成的非常大的攻击工具包。它能执行各种恶意行为,其中大部分与数据窃取和网络间谍有关。除此之外,它还能使用计算机扩音器来录下对话,提取应用程序细节的截屏,探测网络流量,并能与附近的蓝牙设备进行交流。当感染被反病毒程序保护的计算机时,Flame会停止进行某种行动或执行恶意代码,隐藏自身,以待下次攻击。

4. Havex病毒

Havex病毒的发现来源于网络安全公司CrowdStrike的报告。Havex病毒通过垃圾邮件、漏洞利用工具、木马植入等方式感染SCADA系统和工控系统中使用的工业控制软件,主要攻击对象是欧洲的许多使用和开发工业应用程序和机械设备的公司,影响了水电、核电、能源在内的多个行业。这种木马有可能做到禁用水电大坝,使核电站过载,甚至可以做到按一下键盘就能关闭一个国家的电网。

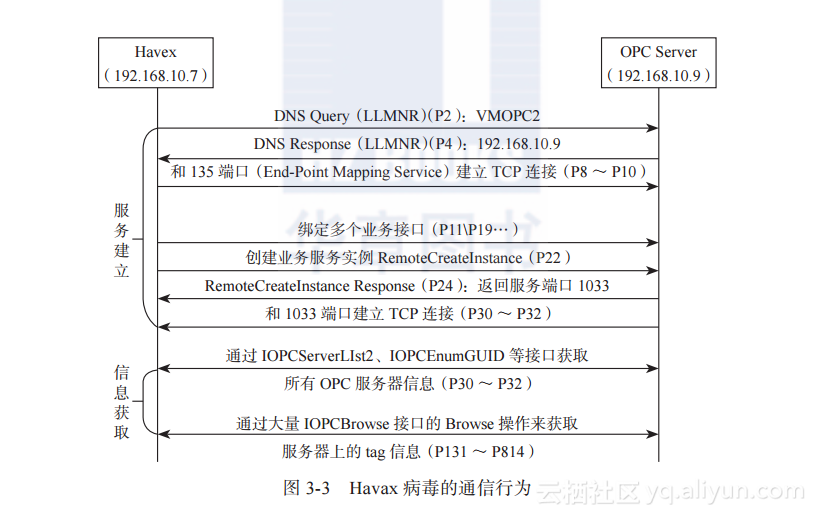

Havex被命名为W32/Havex.A,存在超过88个变种,其通信用的C&C服务器多达146个,并且有1500多个IP地址向C&C服务器通信。Havex利用OPC DA协议来收集网络和联网设备的信息,然后将这些信息反馈到C&C服务器上,其通信行为如图3-3所示。OPC DA是一种基于Windows 操作系统的DCOM通信扩展的应用标准,它允许基于Windows的SCADA应用与过程控制硬件进行交互。

5. Sandworm病毒

国外厂商iSIGHT Partners 2014年10月14日发布公告称发现了Sandworm(沙虫)漏洞。Sandworm病毒利用的漏洞几乎影响所有微软Windows Vista以上装有Microsoft Office软件的主机操作系统,通俗地说,这类攻击是通过发送附件文档的方式发起的,受害者只要打开文档就会自动中招,也就是只要计算机中安装了Microsoft Office软件,都有可能受到该漏洞的影响,轻则信息遭到窃取,严重的则成为高级可持续威胁的攻击跳板。该漏洞还具有绕开常见的杀毒软件的特点,漏洞风险性较高。

TrendMicro报告发现Sandworm病毒发起后续攻击的恶意载荷包含了对工控企业的人机界面软件的攻击(主要是GE Cimplicity HMI),目的是进一步控制HMI,并且放置木马。该攻击利用了GE Cimplicity HMI软件的一个漏洞,打开攻击者恶意构造的.cim 或者.bcl文件,允许在用户机器上执行任意代码,以及安装木马文件.cim 或者.bcl文件。

6.格盘病毒

2014年12月,一名黑客通过Twitter向韩国水电与核电公司发出严重警告,要求官方立即停止运行核电站,同时黑客还公开了包括两座核电站部分设计图在内的4份压缩档案。这次事件中所用的木马是格盘病毒——MBR Wiper。

格盘病毒通过发送钓鱼邮件,使用大量的社会工程学诱使受害者打开这些文件,从而感染病毒。格盘病毒分为两部分,一部分是系统的感染程序,另一部分是MBR区的改写程序。系统感染程序结束用户系统指定进程,删除注册表中“安全模式”相关的项,使系统无法进入安全模式,同时进行映像劫持,在用户执行被劫持的程序时,会运行指定的程序。感染程序还能篡改系统文件,关闭Windows系统文件保护,同时查找安全软件进程,运行后删除自身,利用输入法机制,注入文件到指定进程。MBR区的改写程序主要修改磁盘MBR,该手法常被病毒用于获取更早的控制权,同时查找安全软件进程并终止,最后提升系统权限,查找指定进程,启动指定服务。

7.“方程式”组织病毒库

作为破坏力强大的网络攻击组织,“方程式”拥有一个庞大而强悍的攻击武器库。传统的病毒往往是单兵作战,攻击手段单一,传播途径有限,而“方程式”动用了多种病毒工具协同作战,发动全方位立体进攻,其影响行业包括工业、军事、能源、通信、金融、政府等基础设施和重要机构。

“方程式”组织病毒在攻击时,首先诱使用户点击某个网站链接,当用户上当点击后,病毒就会被下载到用户计算机或iPhone、iPad 等手持设备上。然后,病毒会将自己隐藏到计算机硬盘之中,并将自己的藏身之处设置为不可读,避免被杀毒软件探测到。隐藏起来的病毒就是“方程式”攻击的核心程序——Grayfish,这是一个攻击平台,其他攻击武器都通过该程序展开。它会释放另一些程序以收集用户的密码等信息,发送回Grayfish 存储起来。同时,病毒也会通过网络和USB接口传播。病毒修改了计算机和手持设备的驱动程序,一旦探测到有U盘插入,病毒就会自动传染到U盘上,并且同样把自己隐藏起来。当U盘又被插入到另一个网络时,如一个与外界隔离的工业控制网络,病毒就被引入到那个网络,并逐步传遍整个网络。

以上攻击方式中,尤其值得一提的是“方程式”开创了入侵硬盘的病毒技术。当它感染用户计算机后,会修改计算机硬盘的固件程序,在硬盘扇区中开辟一块区域,将自己存储于此,并将这块区域标记为不可读。这样,无论是操作系统重装,还是硬盘格式化,都无法触及这块区域,因此也就无法删除病毒。只要硬盘仍在使用,病毒就可以永远存活下去,并感染其所在的网络以及任何插入该计算机的U盘。

“方程式”组织的武器库中的Fanny蠕虫创建于2008年,它利用USB设备传播蠕虫,可攻击物理隔离网络并回传收集到的信息。

“方程式”组织的武器库中的DoubleFantasy是攻击前导组件,它用来确认被攻击目标,如果被攻击的目标“方程式”组织感兴趣,那么就会从远端注入更复杂的其他组件。DoubleFantasy会检测13种安全软件,包括瑞星(Rising)和360。鉴于360安全卫士和瑞星的用户均在中国,这也进一步验证了中国是“方程式”组织的攻击目标之一。

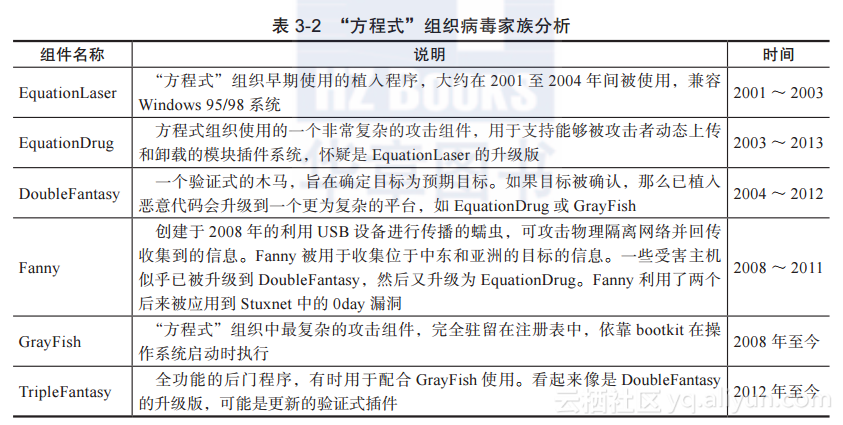

“方程式”组织的病毒家族如表3-2所示。

8. 黑暗能量(BlackEnergy)黑客工具

BlackEnergy是一款自动化的网络攻击工具,出现于2007年,2010年已经添加到病毒样本库,主要影响行业是电力、军事、通信、政府等基础设施和重要机构。BlackEnergy被各种犯罪团伙使用多年。其客户端采用了插件的方式进行扩展,第三方开发者可以通过增加插件针对攻击目标进行组合,实现更多攻击能力,例如,有些人利用它发送垃圾邮件,另一些人用它来盗取银行凭证。BlackEnergy工具带有一个构建器(builder)应用程序,可生成感染受害者机器的客户端。同时该工具还配备了服务器脚本,用于构建命令及控制(C&C)服务器。这些脚本也提供了一个接口,攻击者可以通过它控制“僵尸机”。该工具有简单易用的特点,意味着任何人只要能接触到这个工具,就可以利用它来构建自己的“僵尸”网络。

以乌克兰电网受攻击事件为例,该病毒的攻击者在微软Office文件(一个.xls文档)中嵌入了恶意宏文件,并以此作为感染载体来对目标系统进行感染。攻击者通过钓鱼邮件的方式,将恶意文档以附件形式发送到目标用户,目标用户在接收到这封含有恶意文件的钓鱼邮件之后,系统就会被病毒感染。攻击者将该邮件的发送地址进行了伪装,使用户认为这些邮件来自于合法渠道。在恶意文件中还包含一些文字信息,这样才能欺骗用户来运行文档中的宏。

如果攻击者成功地欺骗了目标用户,那么他们的计算机系统将会感染BlackEnergy恶意程序,再通过BlackEnergy释放出具有破坏性的KillDisk组件和SSH后门。KillDisk插件能够破坏计算机硬盘驱动器中的核心代码,并删除指定的系统文件。利用SSH后门黑客可通过一个预留的密码(passDs5Bu9Te7)来远程访问并控制电力系统的运行,最终通过执行shutdown命令关机,此时系统遭到严重破坏,关机之后已经无法重启,导致电力系统无法恢复运行,致使出现大面积的断电事件。

除了以上提到的工控网络病毒之外,造成重大影响的著名工控网络病毒还有以下几种。 红色十月(Red October)病毒。

红色十月(Red October)病毒。 沙蒙(Shamoon)病毒。

沙蒙(Shamoon)病毒。 雷因(Regin)病毒。

雷因(Regin)病毒。 剁肉刀(Cleaver)系列病毒。

剁肉刀(Cleaver)系列病毒。

原文标题:工业控制网络安全技术与实践一3.2.2 工业控制网络病毒